透视HTTP协议

01 | 时势与英雄:HTTP 的前世今生

HTTP 协议在我们的生活中随处可见,打开手机或者电脑,只要你上网,不论是用 iPhone、Android、Windows 还是 Mac,不论是用浏览器还是 App,不论是看新闻、短视频还是听音乐、玩游戏,后面总会有 HTTP 在默默为你服务。

据 NetCraft 公司统计,目前全球至少有 16 亿个网站、2 亿多个独立域名,而这个庞大网络世界的底层运转机制就是 HTTP。

那么,在享受如此便捷舒适的网络生活时,你有没有想过,HTTP 协议是怎么来的?它最开始是什么样子的?又是如何一步一步发展到今天,几乎「统治」了整个互联网世界的呢?

常言道:时势造英雄,英雄亦造时势

今天我就和你来聊一聊 HTTP 的发展历程,看看它的成长轨迹,看看历史上有哪些事件推动了它的前进,它又促进了哪些技术的产生,一起来见证「英雄之旅」。

在这个过程中,你也能够顺便了解一下 HTTP 的「历史局限性」,明白 HTTP 为什么会设计成现在这个样子。

史前时期

20 世纪 60 年代,美国国防部高等研究计划署(ARPA)建立了 ARPA 网,它有四个分布在各地的节点,被认为是如今互联网的始祖。

然后在 70 年代,基于对 ARPA 网的实践和思考,研究人员发明出了著名的 TCP/IP 协议。由于具有良好的分层结构和稳定的性能,TCP/IP 协议迅速战胜其他竞争对手流行起来,并在 80 年代中期进入了 UNIX 系统内核,促使更多的计算机接入了互联网。

创世纪

1989 年,任职于欧洲核子研究中心(CERN)的蒂姆·伯纳斯 - 李(Tim Berners-Lee)发表了一篇论文,提出了在互联网上构建超链接文档系统的构想。这篇论文中他确立了三项关键技术。

- URI:即统一资源标识符,作为互联网上资源的唯一身份;

- HTML:即超文本标记语言,描述超文本文档;

- HTTP:即超文本传输协议,用来传输超文本。

这三项技术在如今的我们看来已经是稀松平常,但在当时却是了不得的大发明。基于它们,就可以把超文本系统完美地运行在互联网上,让各地的人们能够自由地共享信息,蒂姆把这个系统称为「万维网」(World Wide Web),也就是我们现在所熟知的 Web。

所以在这一年,我们的英雄 HTTP 诞生了,从此开始了它伟大的征途。

HTTP/0.9

20 世纪 90 年代初期的互联网世界非常简陋,计算机处理能力低,存储容量小,网速很慢,还是一片 信息荒漠 。网络上绝大多数的资源都是纯文本,很多通信协议也都使用纯文本,所以 HTTP 的设计也不可避免地受到了时代的限制。

这一时期的 HTTP 被定义为 0.9 版,结构比较简单,为了便于服务器和客户端处理,它也采用了纯文本格式。蒂姆·伯纳斯 - 李最初设想的系统里的文档都是只读的,所以只允许用 GET 动作从服务器上获取 HTML 文档,并且在响应请求之后立即关闭连接,功能非常有限。

HTTP/0.9 虽然很简单,但它作为一个原型,充分验证了 Web 服务的可行性,而简单也正是它的优点,蕴含了进化和扩展的可能性,因为:「把简单的系统变复杂」,要比 「把复杂的系统变简单」容易得多。

TIP

早期的 HTTP/0.9 没有版本号,是后来加上去的,用于区分之后的 1.0/1.1

HTTP/1.0

1993 年,NCSA(美国国家超级计算应用中心)开发出了 Mosaic,是第一个可以图文混排的浏览器,随后又在 1995 年开发出了服务器软件 Apache,简化了 HTTP 服务器的搭建工作。

同一时期,计算机多媒体技术也有了新的发展:1992 年发明了 JPEG 图像格式,1995 年发明了 MP3 音乐格式。

这些新软件新技术一经推出立刻就吸引了广大网民的热情,更的多的人开始使用互联网,研究 HTTP 并提出改进意见,甚至实验性地往协议里添加各种特性,从用户需求的角度促进了 HTTP 的发展。

于是在这些已有实践的基础上,经过一系列的草案,HTTP/1.0 版本在 1996 年正式发布。它在多方面增强了 0.9 版,形式上已经和我们现在的 HTTP 差别不大了,例如:

- 增加了 HEAD、POST 等新方法;

- 增加了响应状态码,标记可能的错误原因;

- 引入了协议版本号概念;

- 引入了 HTTP Header(头部)的概念,让 HTTP 处理请求和响应更加灵活;

- 传输的数据不再仅限于文本。

但 HTTP/1.0 并不是一个「标准」,只是记录已有实践和模式的一份参考文档,不具有实际的约束力,相当于一个「备忘录」。

所以 HTTP/1.0 的发布对于当时正在蓬勃发展的互联网来说并没有太大的实际意义,各方势力仍然按照自己的意图继续在市场上奋力拼杀。

TIP

HTTP/0.9 没有 RFC,1.0 的 RFC 编号是 1945

HTTP/1.1

1995 年,网景的 Netscape Navigator 和微软的 Internet Explorer 开始了著名的「浏览器大战」,都希望在互联网上占据主导地位。

这场战争的结果你一定早就知道了,最终微软的 IE 取得了决定性的胜利,而网景则败走麦城(但后来却凭借 Mozilla Firefox 又扳回一局)。

浏览器大战的是非成败我们放在一边暂且不管,不可否认的是,它再一次极大地推动了 Web 的发展,HTTP/1.0 也在这个过程中经受了实践检验。于是在浏览器大战结束之后的 1999 年,HTTP/1.1 发布了 RFC 文档,编号为 2616 ,正式确立了延续十余年的传奇。

从版本号我们就可以看到,HTTP/1.1 是对 HTTP/1.0 的小幅度修正。但一个重要的区别是:它是一个 正式的标准 ,而不是一份可有可无的参考文档。这意味着今后互联网上所有的浏览器、服务器、网关、代理等等,只要用到 HTTP 协议,就必须严格遵守这个标准,相当于是互联网世界的一个「立法」。

不过,说 HTTP/1.1 是小幅度修正也不太确切,它还是有很多实质性进步的。毕竟经过了多年的实战检验,比起 0.9/1.0 少了学术气,更加接地气,同时表述也更加严谨。HTTP/1.1 主要的变更点有:

- 增加了 PUT、DELETE 等新的方法;

- 增加了缓存管理和控制;

- 明确了连接管理,允许持久连接;

- 允许响应数据分块(chunked),利于传输大文件;

- 强制要求 Host 头,让互联网主机托管成为可能。

HTTP/1.1 的推出可谓是众望所归,互联网在它的保驾护航下迈开了大步,由此走上了康庄大道,开启了后续的 Web 1.0、Web 2.0 时代。现在许多的知名网站都是在这个时间点左右创立的,例如 Google、新浪、搜狐、网易、腾讯等。

不过由于 HTTP/1.1 太过庞大和复杂,所以在 2014 年又做了一次修订,原来的一个大文档被拆分成了六份较小的文档,编号为 7230-7235,优化了一些细节,但此外没有任何实质性的改动。

HTTP/2

HTTP/1.1 发布之后,整个互联网世界呈现出了爆发式的增长,度过了十多年的快乐时光,更涌现出了 Facebook、Twitter、淘宝、京东等互联网新贵。

这期间也出现了一些对 HTTP 不满的意见,主要就是连接慢,无法跟上迅猛发展的互联网,但 HTTP/1.1 标准一直「岿然不动」,无奈之下人们只好发明各式各样的小花招来缓解这些问题,比如以前常见的切图、JS 合并等网页优化手段。

终于有一天,搜索巨头 Google 忍不住了,决定揭竿而起,就像马云说的「如果银行不改变,我们就改变银行」。那么,它是怎么「造反」的呢?

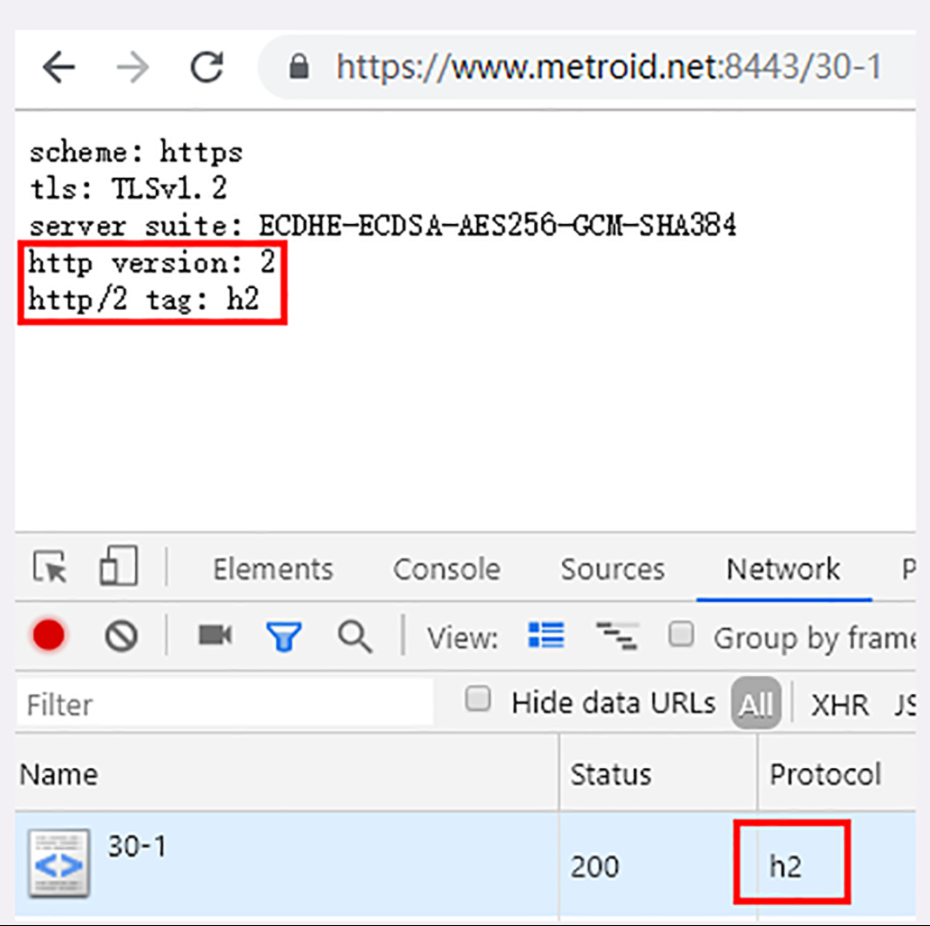

Google 首先开发了自己的浏览器 Chrome,然后推出了新的 SPDY 协议,并在 Chrome 里应用于自家的服务器,如同十多年前的网景与微软一样,从实际的用户方来「倒逼」HTTP 协议的变革,这也开启了第二次的浏览器大战。

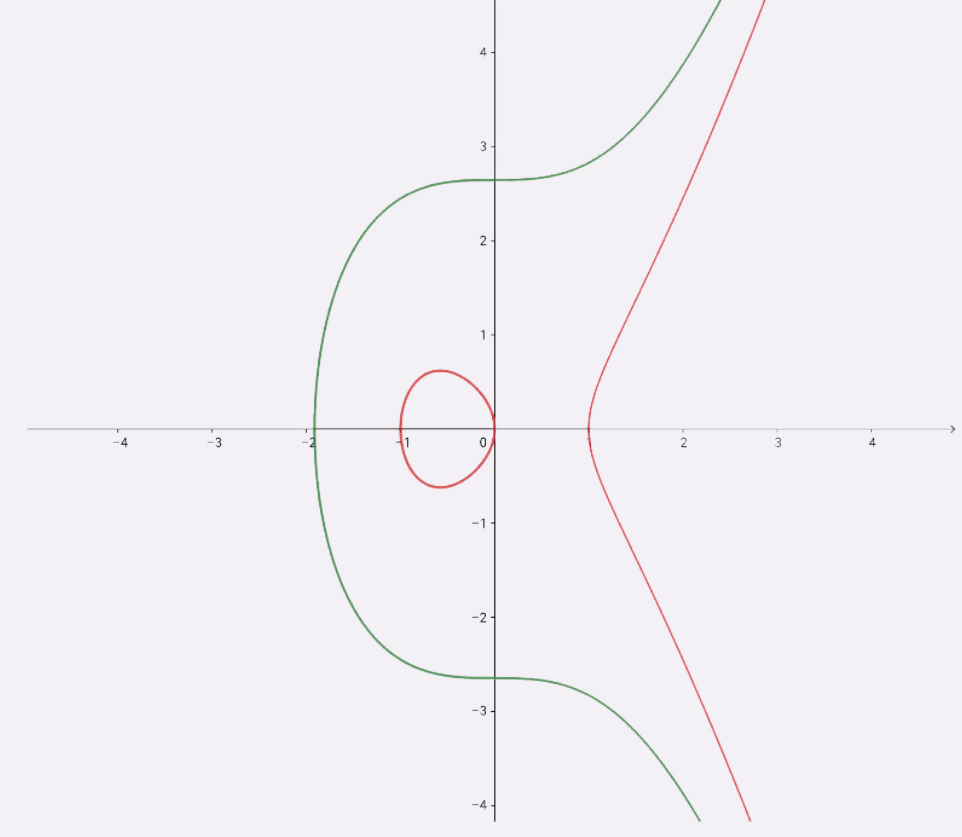

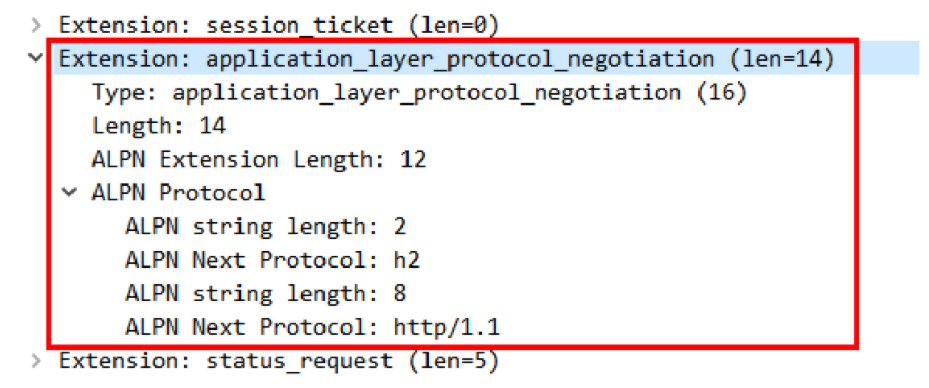

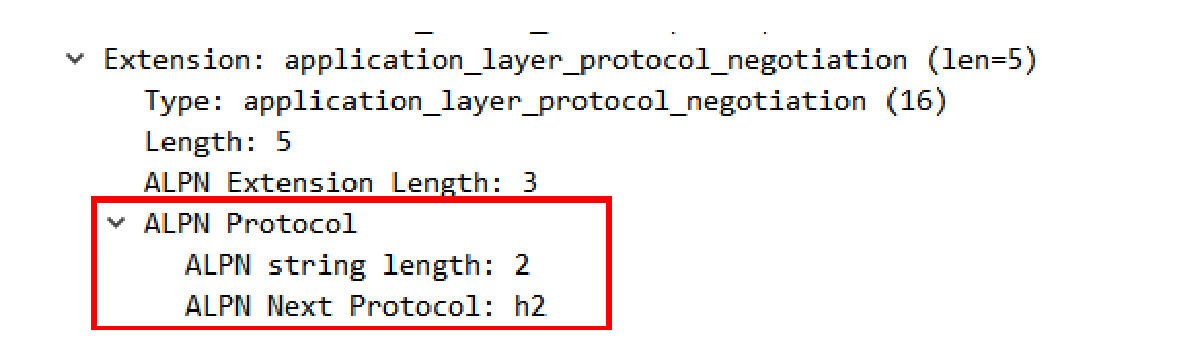

历史再次重演,不过这次的胜利者是 Google,Chrome 目前的全球的占有率超过了 60%。「挟用户以号令天下」,Google 借此顺势把 SPDY 推上了标准的宝座,互联网标准化组织以 SPDY 为基础开始制定新版本的 HTTP 协议,最终在 2015 年发布了 HTTP/2,RFC 编号 7540 。

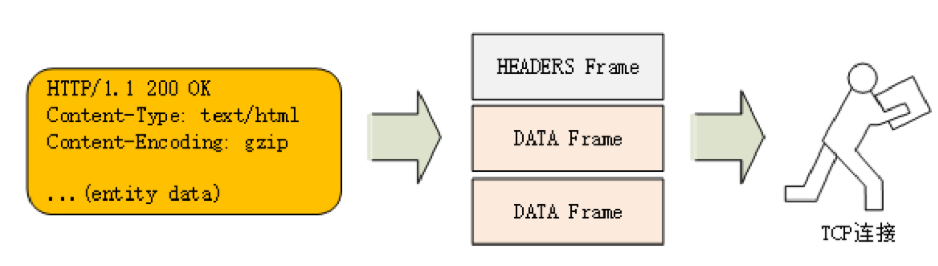

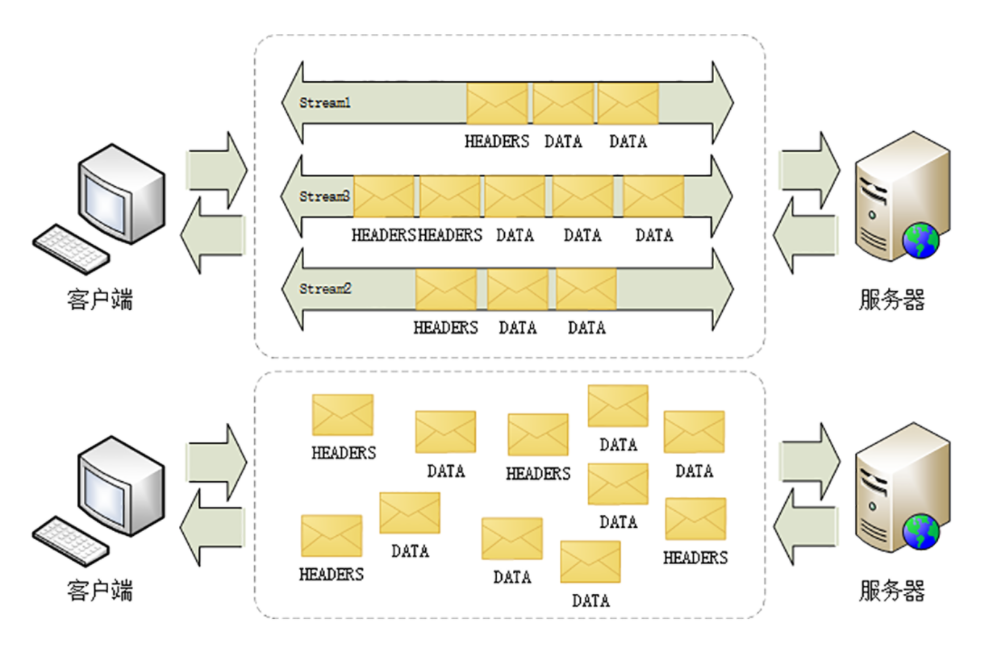

HTTP/2 的制定充分考虑了现今互联网的现状:宽带、移动、不安全,在高度兼容 HTTP/1.1 的同时在性能改善方面做了很大努力,主要的特点有:

- 二进制协议,不再是纯文本;

- 可发起多个请求,废弃了 1.1 里的管道;

- 使用专用算法压缩头部,减少数据传输量;

- 允许服务器主动向客户端推送数据;

- 增强了安全性,「事实上」要求加密通信。

虽然 HTTP/2 到今天已经四岁,也衍生出了 gRPC 等新协议,但由于 HTTP/1.1 实在是太过经典和强势,目前它的普及率还比较低,大多数网站使用的仍然还是 20 年前的 HTTP/1.1。

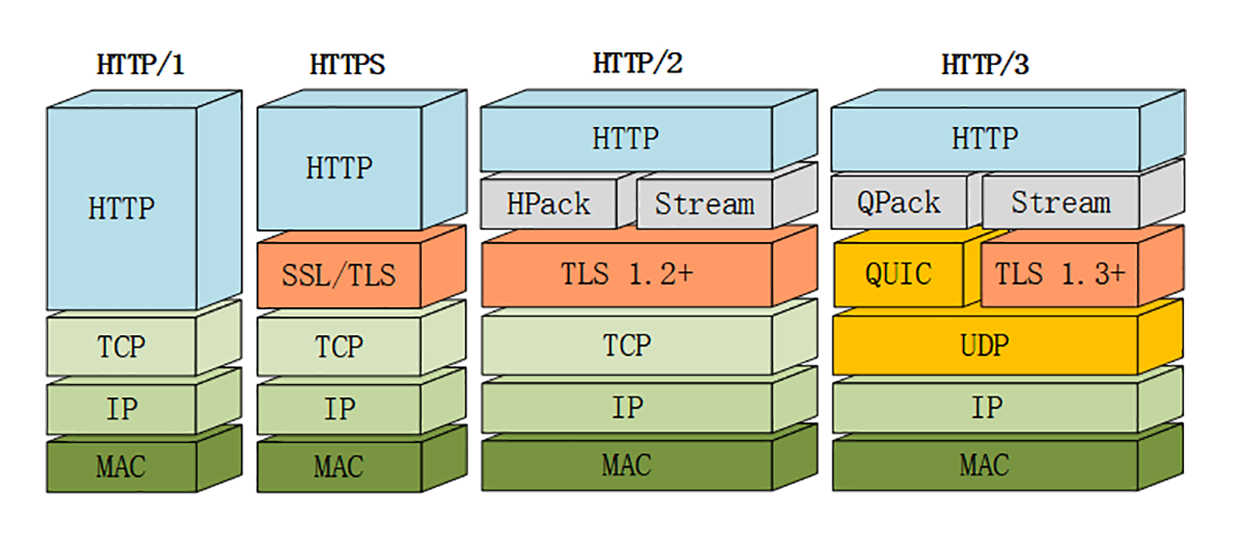

HTTP/3

看到这里,你可能会问了:HTTP/2 这么好,是不是就已经完美了呢?

答案是否定的,这一次还是 Google,而且它要「革自己的命」。

在 HTTP/2 还处于草案之时,Google 又发明了一个新的协议,叫做 QUIC,而且还是相同的「套路」,继续在 Chrome 和自家服务器里试验着「玩」,依托它的庞大用户量和数据量,持续地推动 QUIC 协议成为互联网上的「既成事实」。

功夫不负有心人,当然也是因为 QUIC 确实自身素质过硬。

在去年,也就是 2018 年,互联网标准化组织 IETF 提议将「HTTP over QUIC」更名为 HTTP/3 并获得批准,HTTP/3 正式进入了标准化制订阶段,也许两三年后就会正式发布,到时候我们很可能会跳过 HTTP/2 直接进入 HTTP/3。

小结

今天我和你一起跨越了三十年的历史长河,回顾了 HTTP 协议的整个发展过程,在这里简单小结一下今天的内容:

- HTTP 协议始于三十年前蒂姆·伯纳斯 - 李的一篇论文;

- HTTP/0.9 是个简单的文本协议,只能获取文本资源;

- HTTP/1.0 确立了大部分现在使用的技术,但它不是正式标准;

- HTTP/1.1 是目前互联网上使用最广泛的协议,功能也非常完善;

- HTTP/2 基于 Google 的 SPDY 协议,注重性能改善,但还未普及;

- HTTP/3 基于 Google 的 QUIC 协议,是将来的发展方向。

02 | HTTP 是什么?HTTP 又不是什么?

首先我来问出这个问题:你觉得 HTTP 是什么呢?

你可能会不假思索、脱口而出:HTTP 就是超文本传输协议,也就是 H yper T ext T ransfer P rotocol。

回答非常正确!我必须由衷地恭喜你:能给出这个答案,就表明你具有至少 50% HTTP 相关的知识储备,应该算得上是「半个专家」了。

不过让我们换个对话场景,假设不是我,而是由一位面试官问出刚才的问题呢?

显然,这个答案有点过于简单了,不能让他满意,他肯定会再追问你一些问题:

- 你是怎么理解 HTTP 字面上的「超文本」和「传输协议」的?

- 能否谈一下你对 HTTP 的认识?越多越好。

- HTTP 有什么特点?有什么优点和缺点?

- HTTP 下层都有哪些协议?是如何工作的?

- ……

几乎所有面试时问到的 HTTP 相关问题,都可以从这个最简单的 「HTTP 是什么?」引出来。

所以,今天的话题就从这里开始,深度地解答一下 HTTP 是什么? ,以及延伸出来的第二个问题 HTTP 不是什么?

HTTP 是什么

咱们中国有个成语「人如其名」,意思是一个人的性格和特点是与他的名字相符的。

先看一下 HTTP 的名字:超文本传输协议 ,它可以拆成三个部分,分别是:超文本、传输 和 协议 。我们从后往前来逐个解析,理解了这三个词,我们也就明白了什么是 HTTP。

协议

首先,HTTP 是一个 协议 。不过,协议又是什么呢?

其实 「协议」并不仅限于计算机世界,现实生活中也随处可见。例如,你在刚毕业时会签一个「三方协议」,找房子时会签一个「租房协议」,公司入职时还可能会签一个「保密协议」,工作中使用的各种软件也都带着各自的「许可协议」。

刚才说的这几个都是协议,本质上与 HTTP 是相同的,那么协议有什么特点呢?

第一点,协议必须要有两个或多个参与者 ,也就是 协 。

如果 只有 你一个人,那你自然可以想干什么就干什么,想怎么玩就怎么玩,不会干涉其他人,其他人也不会干涉你,也就不需要所谓的协议。但是,一旦有了两个以上的参与者出现,为了保证最基本的顺畅交流,协议就自然而然地出现了。

例如,为了保证你顺利就业,三方协议里的参与者有三个:你、公司和学校;为了保证你顺利入住,租房协议里的参与者有两个:你和房东。

第二点,协议是对参与者的一种行为约定和规范 ,也就是 议

协议意味着有多个参与者为了达成某个共同的目的而站在了一起,除了要无疑义地沟通交流之外,还必须明确地规定各方的「责、权、利」,约定该做什么不该做什么,先做什么后做什么,做错了怎么办,有没有补救措施等等。例如,租房协议里就约定了,租期多少个月,每月租金多少,押金是多少,水电费谁来付,违约应如何处理等等。

好,到这里,你应该能够明白 HTTP 的第一层含义了。

HTTP 是一个用在计算机世界里的协议。它使用计算机能够理解的语言确立了一种计算机之间交流通信的规范,以及相关的各种控制和错误处理方式。

传输

接下来我们看 HTTP 字面里的第二部分:传输

计算机和网络世界里有数不清的各种角色:CPU、内存、总线、磁盘、操作系统、浏览器、网关、服务器……这些角色之间相互通信也必然会有各式各样、五花八门的 协议,用处也各不相同,例如广播协议、寻址协议、路由协议、隧道协议、选举协议等等。

HTTP 是一个 传输协议,所谓的 「传输(Transfer)」其实很好理解,就是把一堆东西从 A 点搬到 B 点,或者从 B 点搬到 A 点,即 A<===>B 。

别小看了这个简单的动作,它也至少包含了两项重要的信息。

第一点,HTTP 协议是一个 双向协议 。

也就是说,有两个最基本的参与者 A 和 B,从 A 开始到 B 结束,数据在 A 和 B 之间双向而不是单向流动。通常我们把先发起传输动作的 A 叫做 请求方 ,把后接到传输的 B 叫做 应答方 或者 响应方 。拿我们最常见的上网冲浪来举例子,浏览器就是请求方 A,网易、新浪这些网站就是应答方 B。双方约定用 HTTP 协议来通信,于是浏览器把一些数据发送给网站,网站再把一些数据发回给浏览器,最后展现在屏幕上,你就可以看到各种有意思的新闻、视频了。

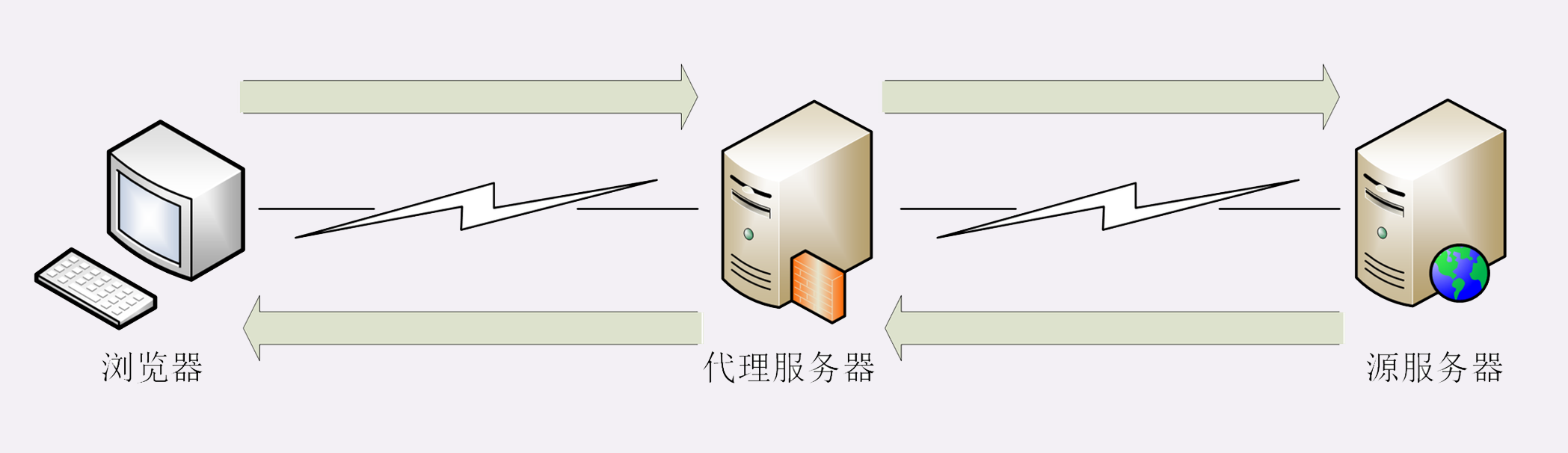

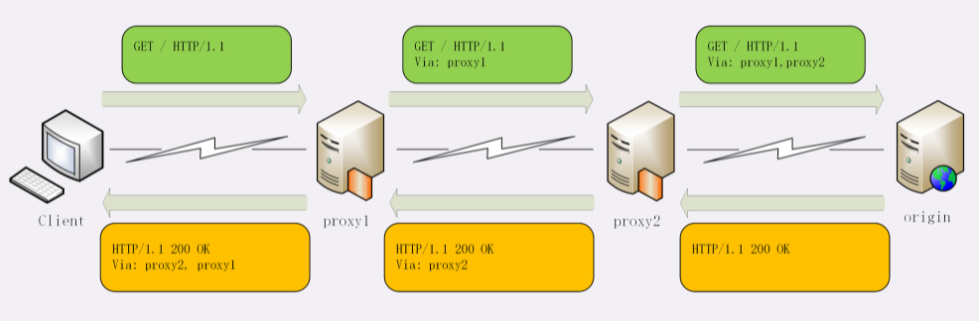

第二点,数据虽然是在 A 和 B 之间传输,但并没有限制只有 A 和 B 这两个角色,允许中间有 中转 或者 接力 。

这样,传输方式就从 A<===>B ,变成了 A<=>X<=>Y<=>Z<=>B ,A 到 B 的传输过程中可以存在任意多个 中间人 ,而这些中间人也都遵从 HTTP 协议,只要不打扰基本的数据传输,就可以添加任意的额外功能,例如安全认证、数据压缩、编码转换等等,优化整个传输过程。

说到这里,你差不多应该能够明白 HTTP 的第二层含义了。

HTTP 是一个在计算机世界里专门用来在两点之间传输数据的约定和规范。

超文本

讲完了协议和传输,现在,我们终于到 HTTP 字面里的第三部分:超文本

既然 HTTP 是一个传输协议,那么它传输的 超文本 到底是什么呢?我还是用两点来进一步解释。

所谓 文本(Text),就表示 HTTP 传输的不是 TCP/UDP 这些底层协议里被切分的杂乱无章的二进制包(datagram),而是完整的、有意义的数据,可以被浏览器、服务器这样的上层应用程序处理。

在互联网早期,「文本」只是简单的字符文字,但发展到现在,「文」的涵义已经被大大地扩展了,图片、音频、视频、甚至是压缩包,在 HTTP 眼里都可以算做是文本。

所谓 超文本,就是 「超越了普通文本的文本」,它是文字、图片、音频和视频等的混合体,最关键的是含有 超链接 ,能够从一个 「超文本」跳跃到另一个「超文本」,形成复杂的非线性、网状的结构关系。

对于超文本,我们最熟悉的就应该是 HTML 了,它本身只是纯文字文件,但内部用很多标签定义了对图片、音频、视频等的链接,再经过浏览器的解释,呈现在我们面前的就是一个含有多种视听信息的页面。

OK,经过了对 HTTP 里这三个名词的详细解释,下次当你再面对面试官时,就可以给出比「超文本传输协议」这七个字更准确更有技术含量的答案:HTTP 是一个在计算机世界里专门在两点之间传输文字、图片、音频、视频等超文本数据的约定和规范 。

HTTP 不是什么

现在你对 HTTP 是什么? 应该有了比较清晰的认识,紧接着的问题就是 HTTP 不是什么? ,等价的问题是 HTTP 不能干什么?。想想看,你能回答出来吗?

因为 HTTP 是一个协议,是一种计算机间通信的规范,所以它 不存在「单独的实体」 。它不是浏览器、手机 APP 那样的应用程序,也不是 Windows、Linux 那样的操作系统,更不是 Apache、Nginx、Tomcat 那样的 Web 服务器。

但 HTTP 又与应用程序、操作系统、Web 服务器密切相关,在它们之间的通信过程中存在,而且是一种「动态的存在」,是发生在网络连接、传输超文本数据时的一个「动态过程」 。

HTTP 不是互联网

互联网(Internet)是遍布于全球的许多网络互相连接而形成的一个巨大的国际网络,在它上面存放着各式各样的资源,也对应着各式各样的协议,例如超文本资源使用 HTTP,普通文件使用 FTP,电子邮件使用 SMTP 和 POP3 等。

但毫无疑问,HTTP 是构建互联网的一块重要拼图,而且是占比最大的那一块。

HTTP 不是编程语言

编程语言是人与计算机沟通交流所使用的语言,而 HTTP 是计算机与计算机沟通交流的语言,我们无法使用 HTTP 来编程,但可以反过来,用编程语言去实现 HTTP,告诉计算机如何用 HTTP 来与外界通信。

很多流行的编程语言都支持编写 HTTP 相关的服务或应用,例如使用 Java 在 Tomcat 里编写 Web 服务,使用 PHP 在后端实现页面模板渲染,使用 JavaScript 在前端实现动态页面更新,你是否也会其中的一两种呢?

HTTP 不是 HTML

这个可能要特别强调一下,千万不要把 HTTP 与 HTML 混为一谈,虽然这两者经常是同时出现。

HTML 是超文本的载体,是一种标记语言,使用各种标签描述文字、图片、超链接等资源,并且可以嵌入 CSS、JavaScript 等技术实现复杂的动态效果。单论次数,在互联网上 HTTP 传输最多的可能就是 HTML,但要是论数据量,HTML 可能要往后排了,图片、音频、视频这些类型的资源显然更大。

HTTP 不是一个孤立的协议

俗话说「一个好汉三个帮」,HTTP 也是如此。

在互联网世界里,HTTP 通常跑在 TCP/IP 协议栈之上,依靠 IP 协议实现寻址和路由、TCP 协议实现可靠数据传输、DNS 协议实现域名查找、SSL/TLS 协议实现安全通信。此外,还有一些协议依赖于 HTTP,例如 WebSocket、HTTPDNS 等。这些协议相互交织,构成了一个协议网,而 HTTP 则处于中心地位。

小结

- HTTP 是一个用在计算机世界里的协议,它确立了一种计算机之间交流通信的规范,以及相关的各种控制和错误处理方式。

- HTTP 专门用来在两点之间传输数据,不能用于广播、寻址或路由。

- HTTP 传输的是文字、图片、音频、视频等超文本数据。

- HTTP 是构建互联网的重要基础技术,它没有实体,依赖许多其他的技术来实现,但同时许多技术也都依赖于它。

03 | HTTP 世界全览:与 HTTP 相关的各种概念

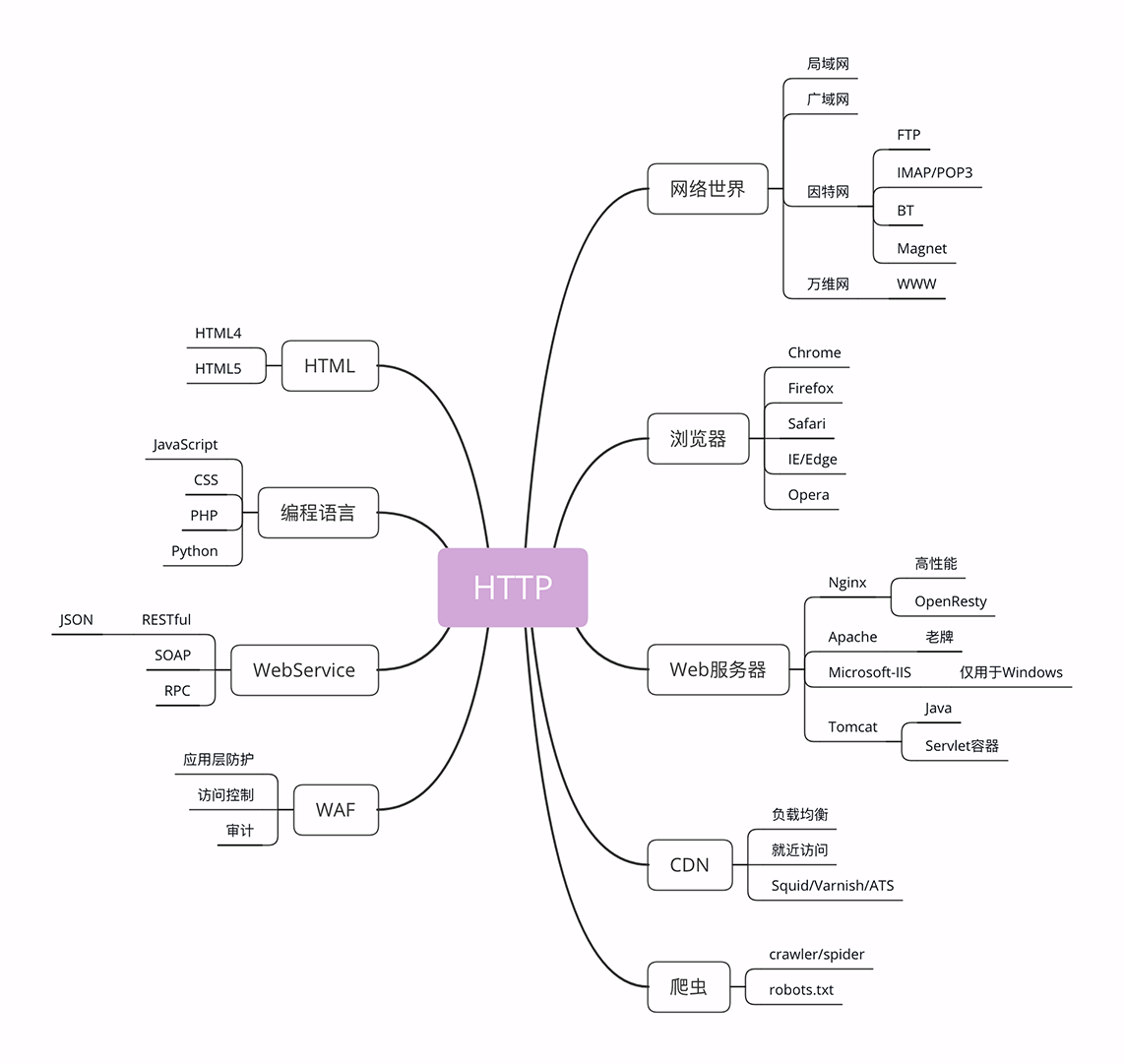

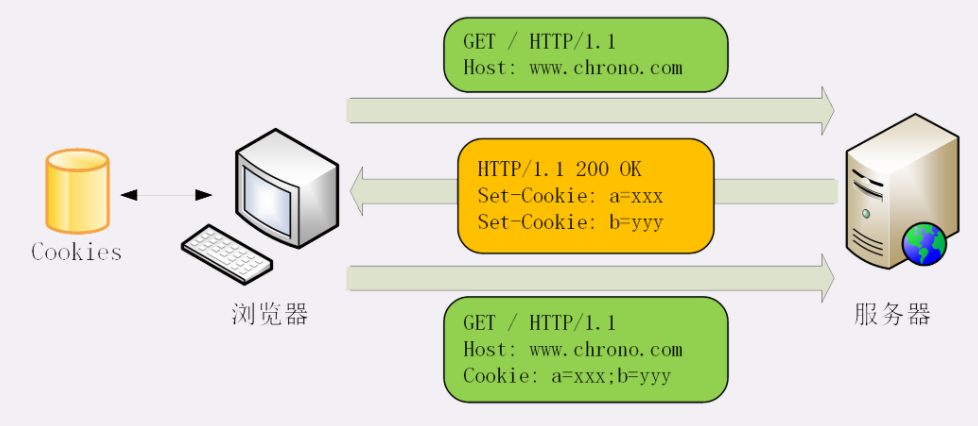

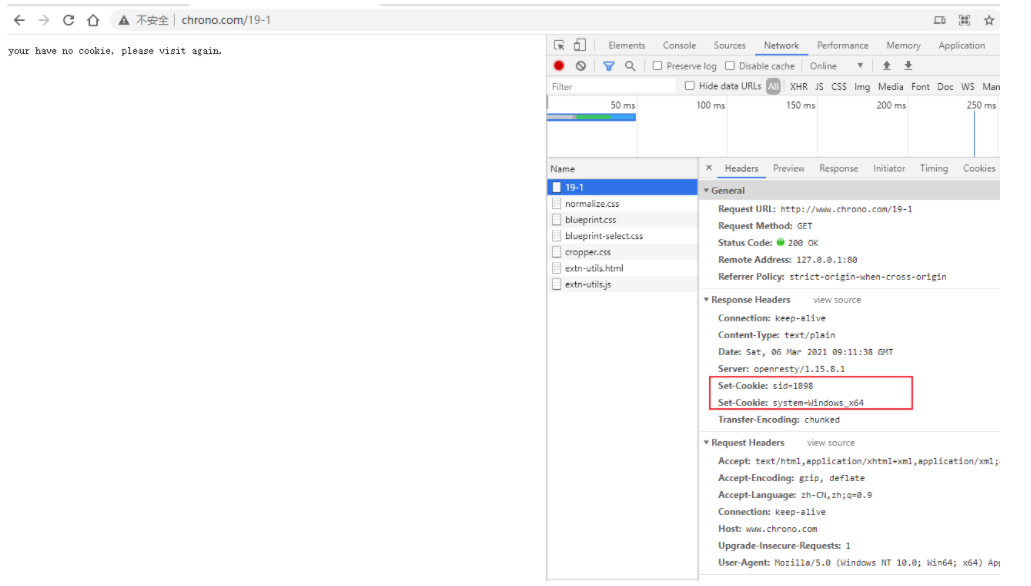

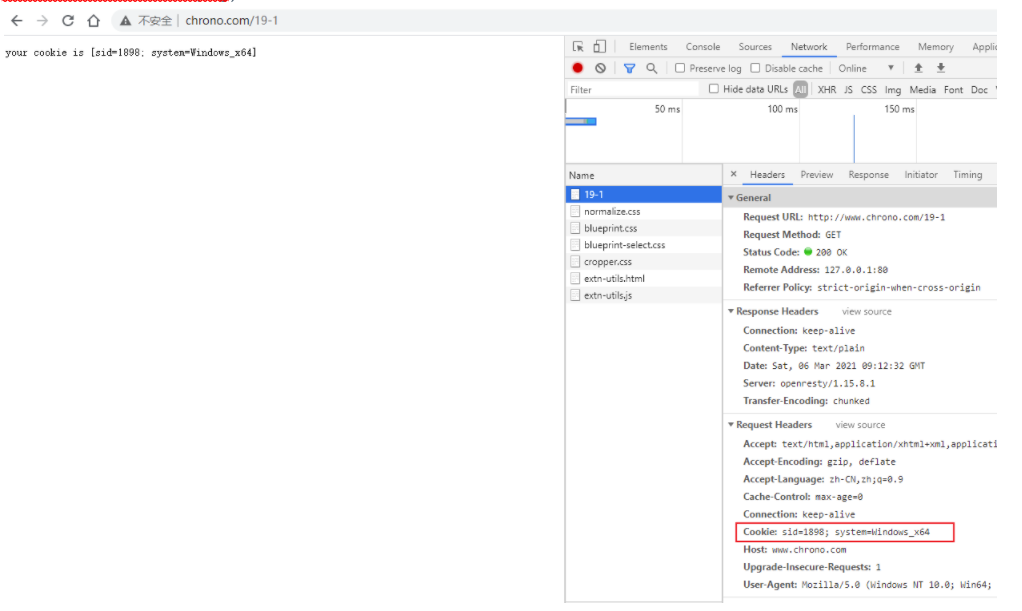

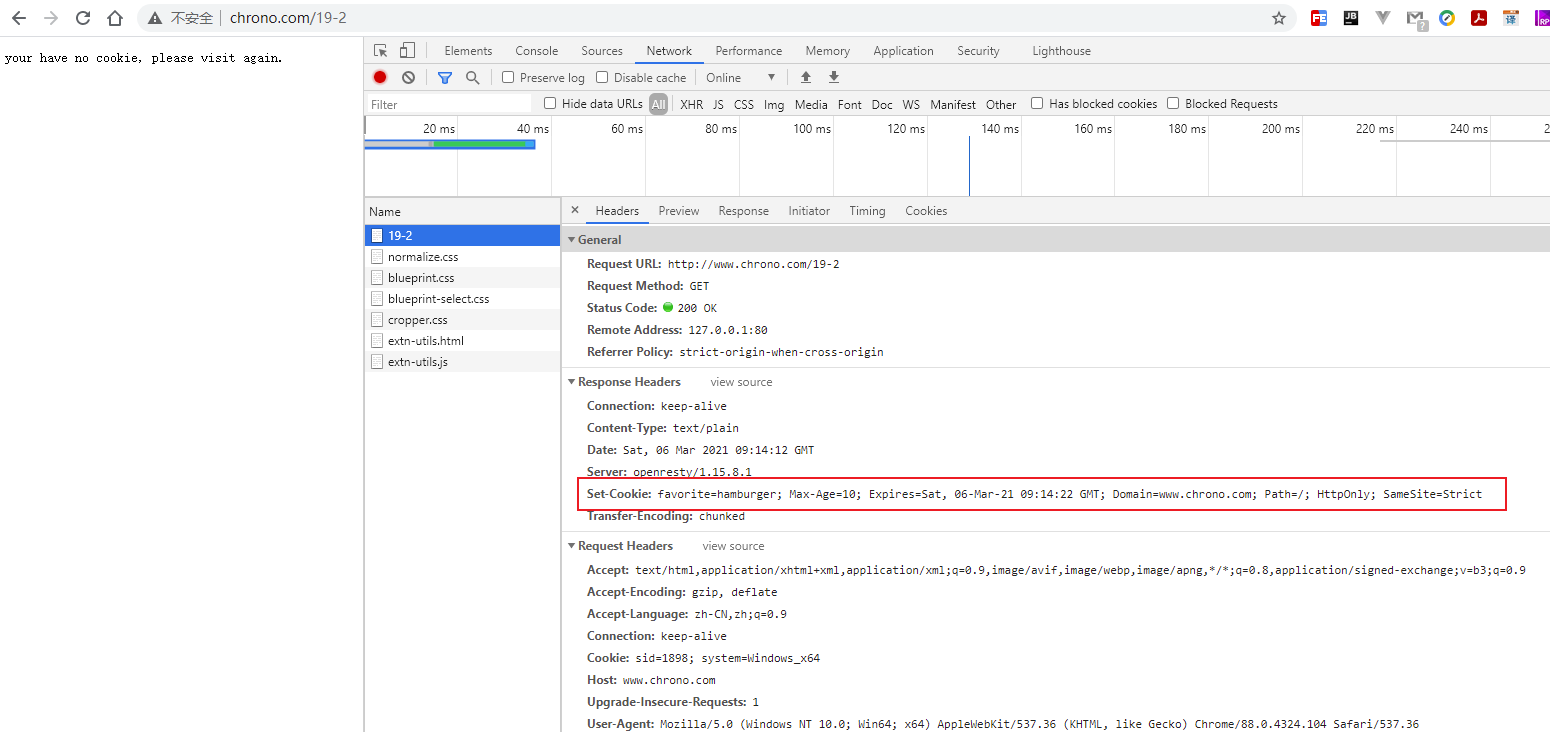

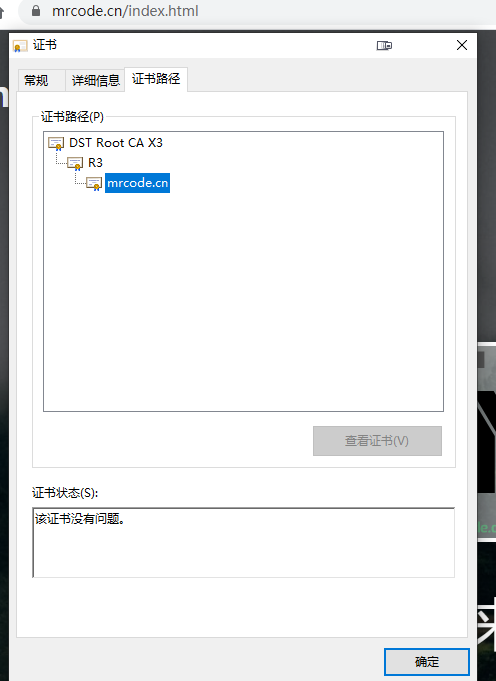

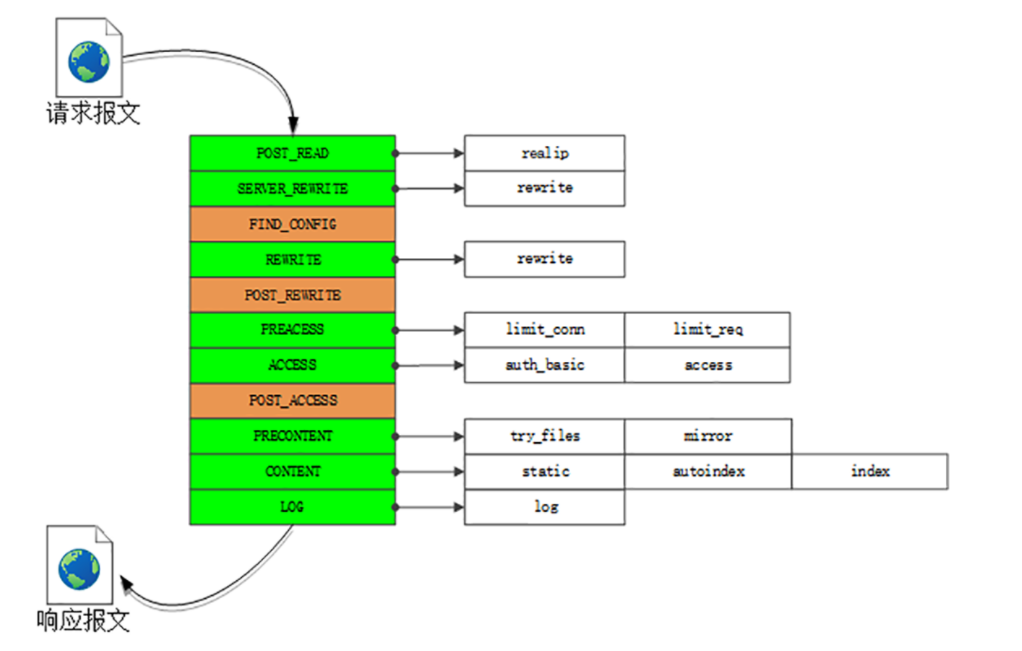

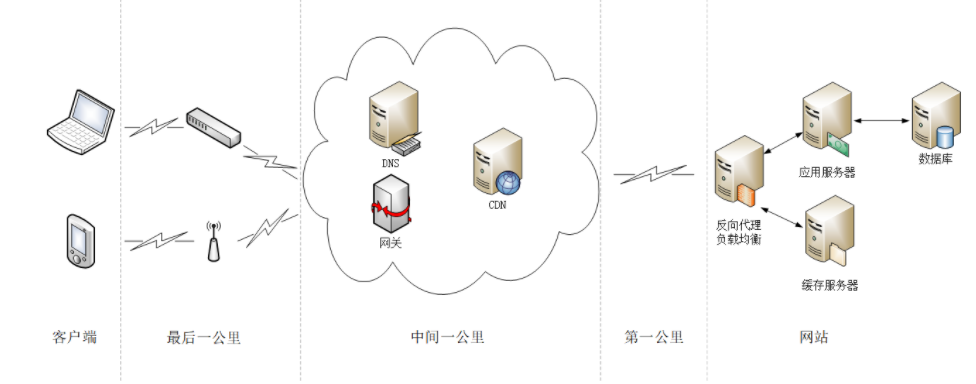

那张图左边的部分是与 HTTP 有关系的各种协议,比较偏向于理论;而右边的部分是与 HTTP 有关系的各种应用技术,偏向于实际应用。

我希望借助这张图帮你澄清与 HTTP 相关的各种概念和角色,让你在实际工作中清楚它们在链路中的位置和作用,知道发起一个 HTTP 请求会有哪些角色参与,会如何影响请求的处理,做到手中有粮,心中不慌。

因为那张图比较大,所以我会把左右两部分拆开来分别讲,今天先讲右边的部分,也就是与 HTTP 相关的各种应用,着重介绍互联网、浏览器、Web 服务器等常见且重要的概念。

为了方便你查看,我又把这部分重新画了一下,比那张大图小了一些,更容易地阅读,你可以点击查看。

网络世界

你一定已经习惯了现在的网络生活,甚至可能会下意识地认为网络世界就应该是这个样子的:一张平坦而且一望无际的巨大网络,每一台电脑就是网络上的一个节点,均匀地点缀在这张网上。

这样的理解既对,又不对。从抽象的、虚拟的层面来看,网络世界确实是这样的,我们可以从一个节点毫无障碍地访问到另一个节点。

但现实世界的网络却远比这个抽象的模型要复杂得多。实际的互联网是由许许多多个 规模略小的网络 连接而成的,这些「小网络」可能是只有几百台电脑的局域网,可能是有几万、几十万台电脑的广域网,可能是用电缆、光纤构成的固定网络,也可能是用基站、热点构成的移动网络……

互联网世界更像是由数不清的大小岛屿组成的「千岛之国」

互联网的正式名称是 Internet,里面存储着无穷无尽的信息资源,我们通常所说的 上网 实际上访问的只是互联网的一个子集 「万维网(World Wide Web)」,它基于 HTTP 协议 ,传输 HTML 等超文本资源,能力也就被限制在 HTTP 协议之内。

互联网上还有许多万维网之外的资源,例如常用的电子邮件、BT 和 Magnet 点对点下载、FTP 文件下载、SSH 安全登录、各种即时通信服务等等,它们需要用各自的专有协议来访问。

不过由于 HTTP 协议非常灵活、易于扩展,而且「超文本」的表述能力很强,所以很多其他原本不属于 HTTP 的资源也可以「包装」成 HTTP 来访问,这就是我们为什么能够总看到各种网页应用——例如微信网页版、邮箱网页版——的原因。

综合起来看,现在的互联网 90% 以上的部分都被万维网,也就是 HTTP 所覆盖,所以把互联网约等于万维网或 HTTP 应该也不算大错。

浏览器

上网就要用到浏览器,常见的浏览器有 Google 的 Chrome、Mozilla 的 Firefox、Apple 的 Safari、Microsoft 的 IE 和 Edge,还有小众的 Opera 以及国内的各种换壳的极速、安全浏览器。

那么你想过没有,所谓的「浏览器」到底是个什么东西呢?

浏览器的正式名字叫 Web Browser ,顾名思义,就是检索、查看互联网上网页资源的应用程序,名字里的 Web,实际上指的就是 World Wide Web,也就是万维网。

浏览器本质上是一个 HTTP 协议中的 请求方,使用 HTTP 协议获取网络上的各种资源。当然,为了让我们更好地检索查看网页,它还集成了很多额外的功能。

例如,HTML 排版引擎用来展示页面,JavaScript 引擎用来实现动态化效果,甚至还有开发者工具用来调试网页,以及五花八门的各种插件和扩展。

在 HTTP 协议里,浏览器的角色被称为 User Agent 即 用户代理 ,意思是作为访问者的「代理」来发起 HTTP 请求。不过在不引起混淆的情况下,我们通常都简单地称之为 客户端 。

Web 服务器

刚才说的浏览器是 HTTP 里的请求方,那么在协议另一端的 应答方(响应方)又是什么呢?

这个你一定也很熟悉,答案就是 服务器 ,Web Server 。

Web 服务器是一个很大也很重要的概念,它是 HTTP 协议里响应请求的主体,通常也把控着绝大多数的网络资源,在网络世界里处于强势地位。

当我们谈到 「Web 服务器」 时有两个层面的含义:硬件和软件。

硬件

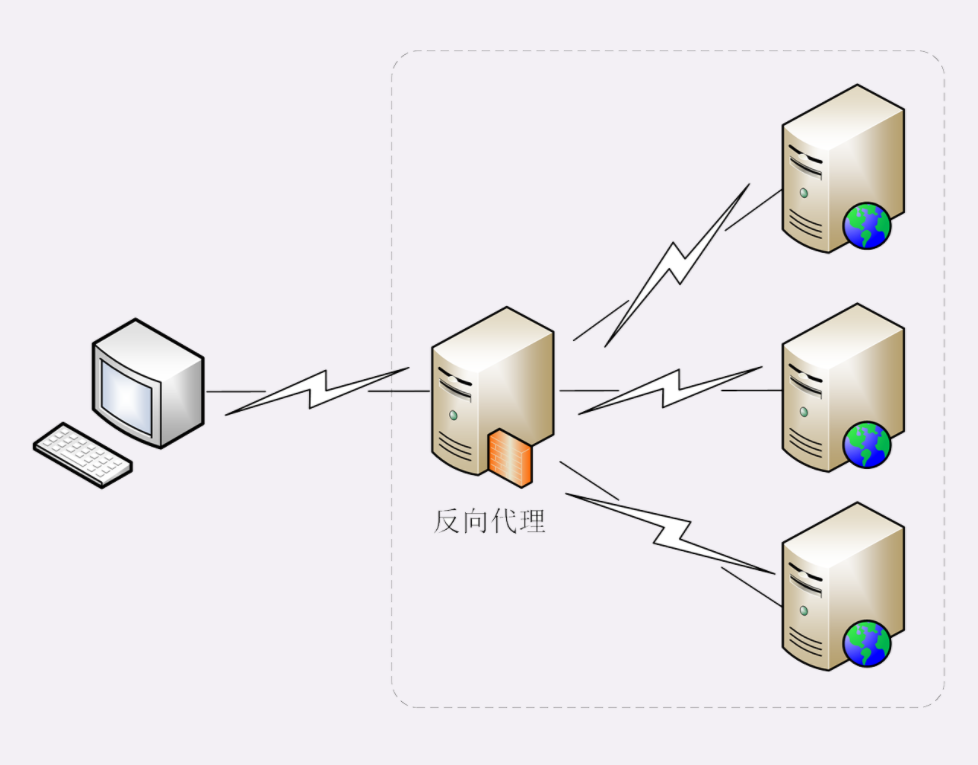

含义就是物理形式或「云」形式的机器,在大多数情况下它可能不是一台服务器,而是利用反向代理、负载均衡等技术组成的庞大集群。但从外界看来,它仍然表现为一台机器,但这个形象是「虚拟的」。

软件

含义的 Web 服务器可能我们更为关心,它就是提供 Web 服务的应用程序,通常会运行在硬件含义的服务器上。它利用强大的硬件能力响应海量的客户端 HTTP 请求,处理磁盘上的网页、图片等静态文件,或者把请求转发给后面的 Tomcat、Node.js 等业务应用,返回动态的信息。

比起层出不穷的各种 Web 浏览器,Web 服务器就要少很多了,一只手的手指头就可以数得过来。

Apache 是老牌的服务器,到今天已经快 25 年了,功能相当完善,相关的资料很多,学习门槛低,是许多创业者建站的入门产品。

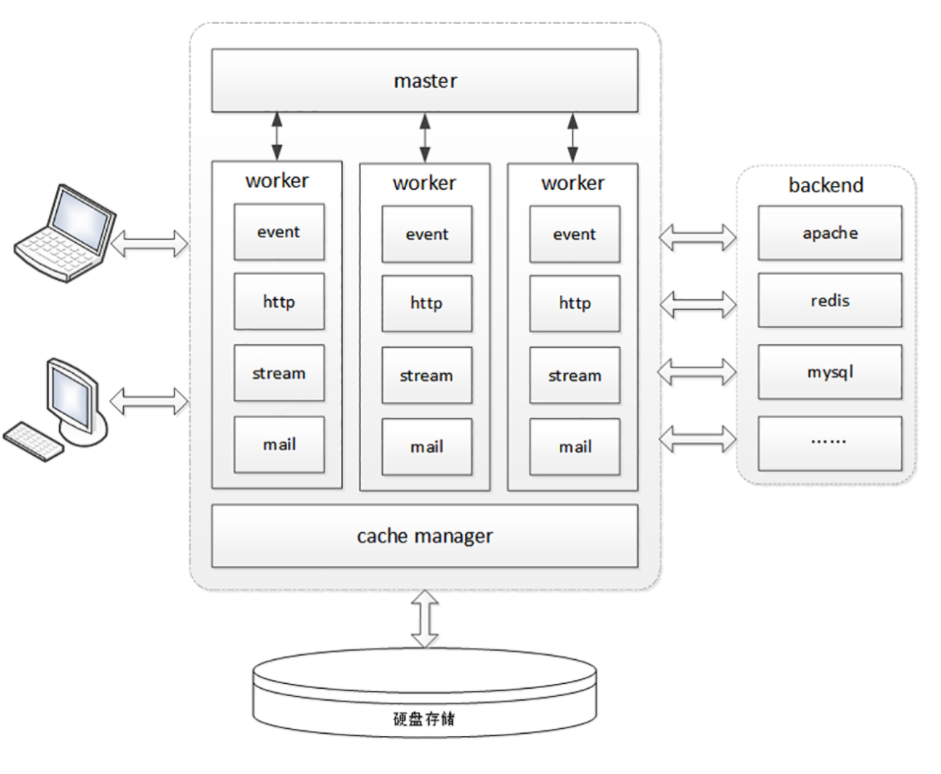

Nginx 是 Web 服务器里的后起之秀,特点是高性能、高稳定,且易于扩展。自 2004 年推出后就不断蚕食 Apache 的市场份额,在高流量的网站里更是不二之选。

此外,还有 Windows 上的 IIS、Java 的 Jetty/Tomcat 等,因为性能不是很高,所以在互联网上应用得较少。

CDN

浏览器和服务器是 HTTP 协议的两个端点,那么,在这两者之间还有别的什么东西吗?

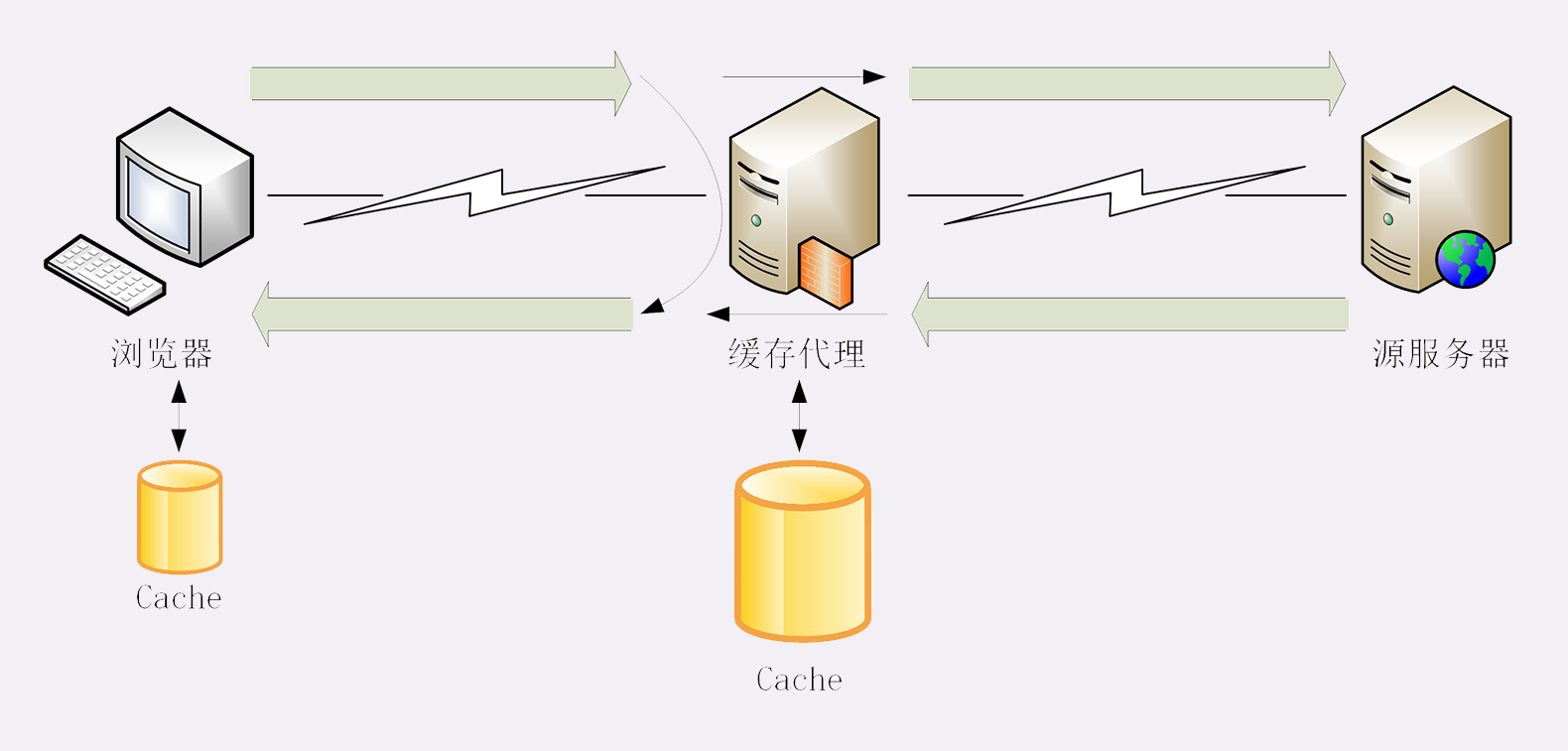

当然有了。 浏览器通常不会直接连到服务器 ,中间会经过「重重关卡」,其中的一个重要角色就叫做 CDN。

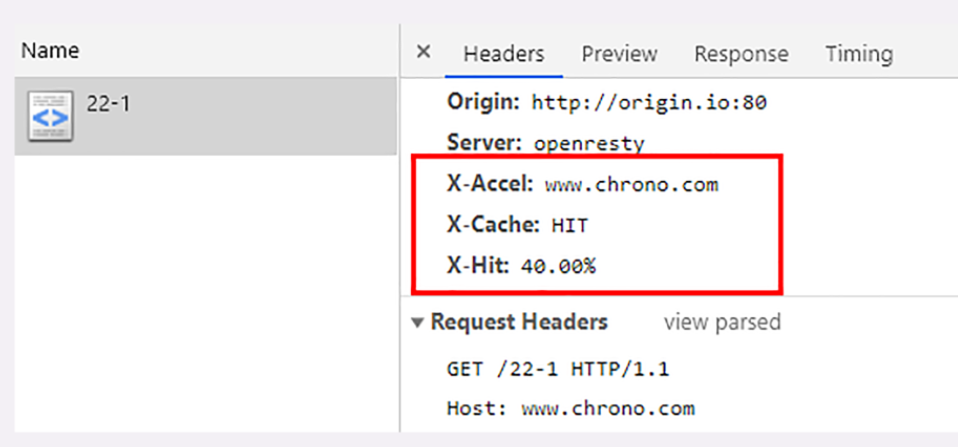

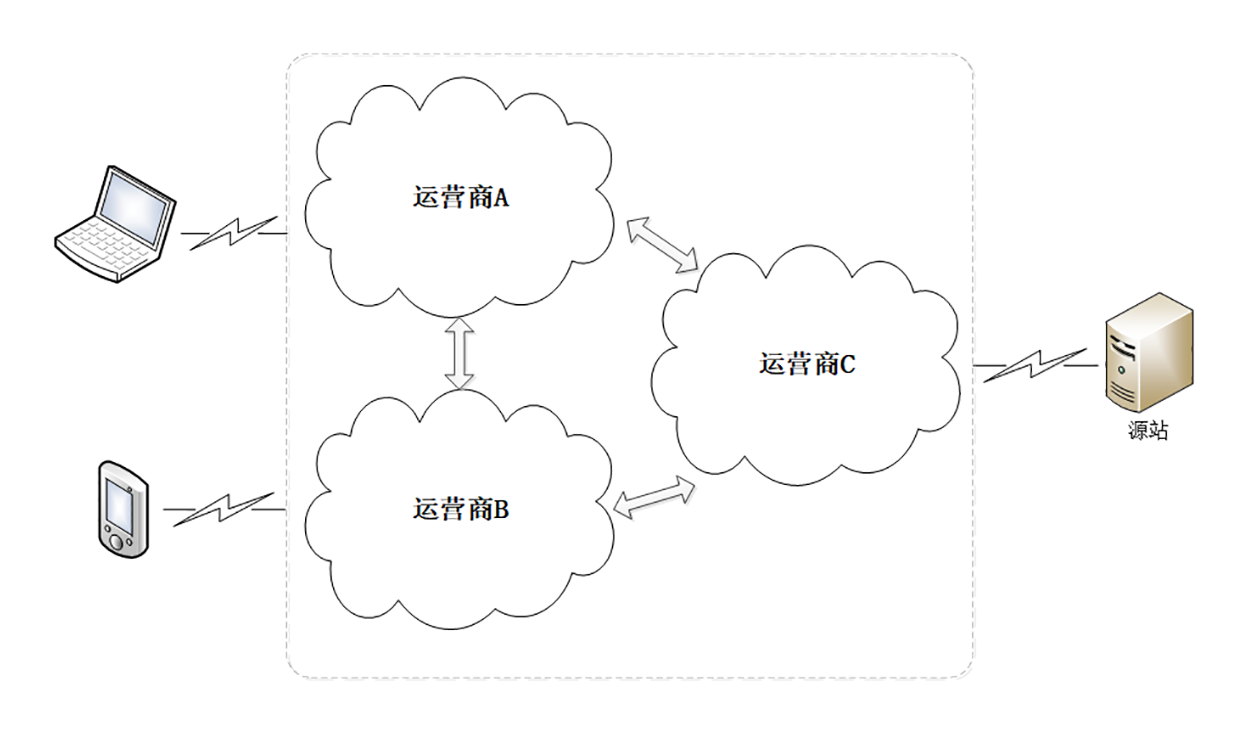

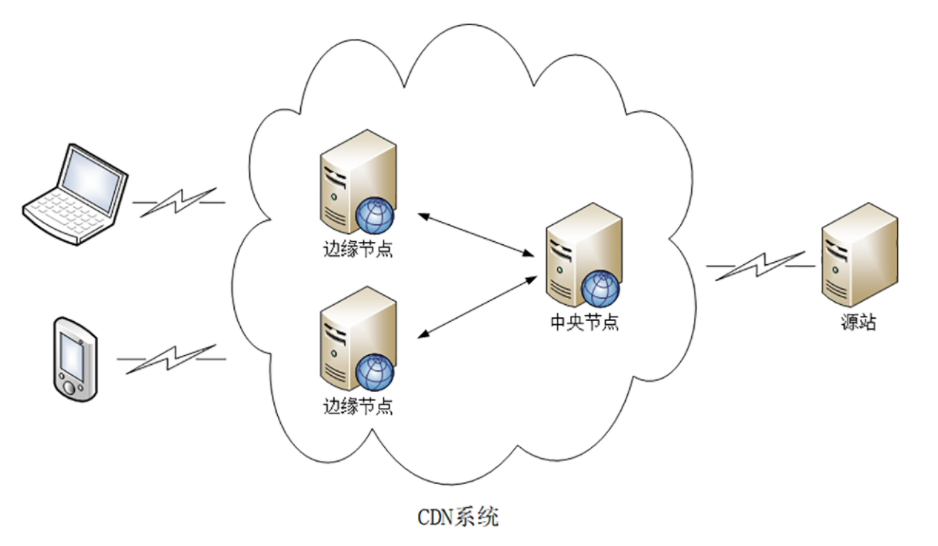

CDN,全称是 Content Delivery Network ,翻译过来就是 内容分发网络 。它应用了 HTTP 协议里的缓存和代理技术,代替源站响应客户端的请求 。

CDN 有什么好处呢?

简单来说,它可以缓存源站的数据,让浏览器的请求不用千里迢迢地到达源站服务器,直接在半路就可以获取响应。如果 CDN 的调度算法很优秀,更可以找到离用户最近的节点,大幅度缩短响应时间。

打个比方,就好像唐僧西天取经,刚出长安城,就看到阿难与迦叶把佛祖的真经递过来了,是不是很省事?

CDN 也是现在互联网中的一项重要基础设施,除了基本的网络加速外,还提供负载均衡、安全防护、边缘计算、跨运营商网络等功能,能够成倍地「放大」源站服务器的服务能力,很多云服务商都把 CDN 作为产品的一部分,我也会在后面用一讲的篇幅来专门讲解 CDN。

爬虫

前面说到过浏览器,它是一种用户代理,代替我们访问互联网。

但 HTTP 协议并没有规定用户代理后面必须是「真正的人类」,它也完全可以是「机器人」,这些「机器人」的正式名称就叫做 爬虫(Crawler),实际上是一种可以自动访问 Web 资源的应用程序。

爬虫这个名字非常形象,它们就像是一只只不知疲倦的、辛勤的蚂蚁,在无边无际的网络上爬来爬去,不停地在网站间奔走,搜集抓取各种信息。

据估计,互联网上至少有 50% 的流量都是由爬虫产生的,某些特定领域的比例还会更高,也就是说,如果你的网站今天的访问量是十万,那么里面至少有五六万是爬虫机器人,而不是真实的用户。

爬虫是怎么来的呢?

绝大多数是由各大搜索引擎「放」出来的,抓取网页存入庞大的数据库,再建立关键字索引,这样我们才能够在搜索引擎中快速地搜索到互联网角落里的页面。

爬虫也有不好的一面,它会过度消耗网络资源,占用服务器和带宽,影响网站对真实数据的分析,甚至导致敏感信息泄漏。所以,又出现了「反爬虫」技术,通过各种手段来限制爬虫。其中一项就是「君子协定」robots.txt,约定哪些该爬,哪些不该爬。

无论是爬虫还是反爬虫,用到的基本技术都是两个,一个是 HTTP,另一个就是 HTML。

HTML/WebService/WAF

到现在我已经说完了图中右边的五大部分,而左边的 HTML、WebService、WAF 等由于与 HTTP 技术上实质关联不太大,所以就简略地介绍一下,不再过多展开。

HTML 是 HTTP 协议传输的主要内容之一,它描述了超文本页面,用各种「标签」定义文字、图片等资源和排版布局,最终由浏览器「渲染」出可视化页面。

HTML 目前有两个主要的标准,HTML4 和 HTML5。广义上的 HTML 通常是指 HTML、JavaScript、CSS 等前端技术的组合,能够实现比传统静态页面更丰富的动态页面。

接下来是 Web Service ,它的名字与 Web Server 很像,但却是一个完全不同的东西。

Web Service 是一种由 W3C 定义的应用服务开发规范,使用 client-server 主从架构,通常使用 WSDL 定义服务接口,使用 HTTP 协议传输 XML 或 SOAP 消息,也就是说,它是 一个基于 Web(HTTP)的服务架构技术 ,既可以运行在内网,也可以在适当保护后运行在外网。

因为采用了 HTTP 协议传输数据,所以在 Web Service 架构里服务器和客户端可以采用不同的操作系统或编程语言开发。例如服务器端用 Linux+Java,客户端用 Windows+C#,具有跨平台跨语言的优点。

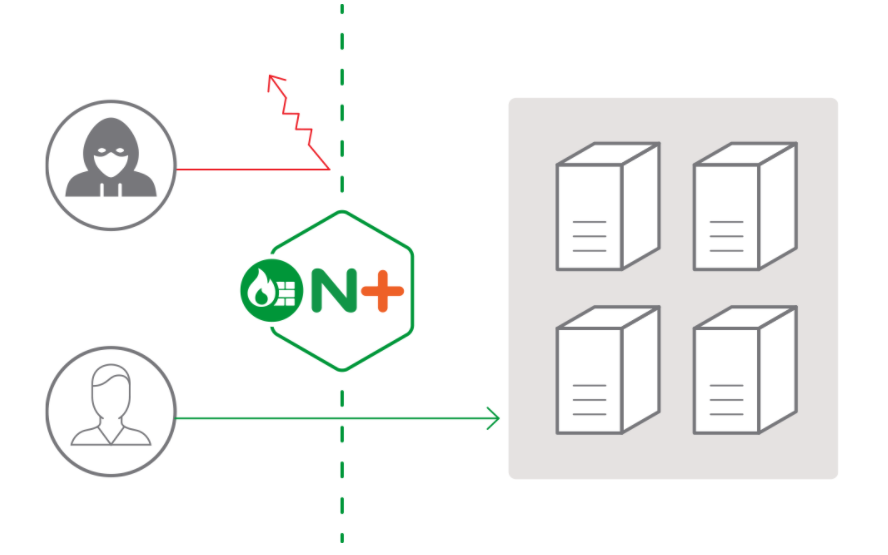

WAF 是近几年比较火的一个词,意思是 网络应用防火墙 。与硬件防火墙类似,它是应用层面的防火墙,专门检测 HTTP 流量,是防护 Web 应用的安全技术。

WAF 通常位于 Web 服务器之前,可以阻止如 SQL 注入、跨站脚本等攻击,目前应用较多的一个开源项目是 ModSecurity,它能够完全集成进 Apache 或 Nginx。

小结

今天我详细介绍了与 HTTP 有关系的各种应用技术,在这里简单小结一下要点。

- 互联网上绝大部分资源都使用 HTTP 协议传输;

- 浏览器是 HTTP 协议里的请求方,即 User Agent;

- 服务器是 HTTP 协议里的应答方,常用的有 Apache 和 Nginx;

- CDN 位于浏览器和服务器之间,主要起到缓存加速的作用;

- 爬虫是另一类 User Agent,是自动访问网络资源的程序。

希望通过今天的讲解,你能够更好地理解这些概念,也利于后续的课程学习。

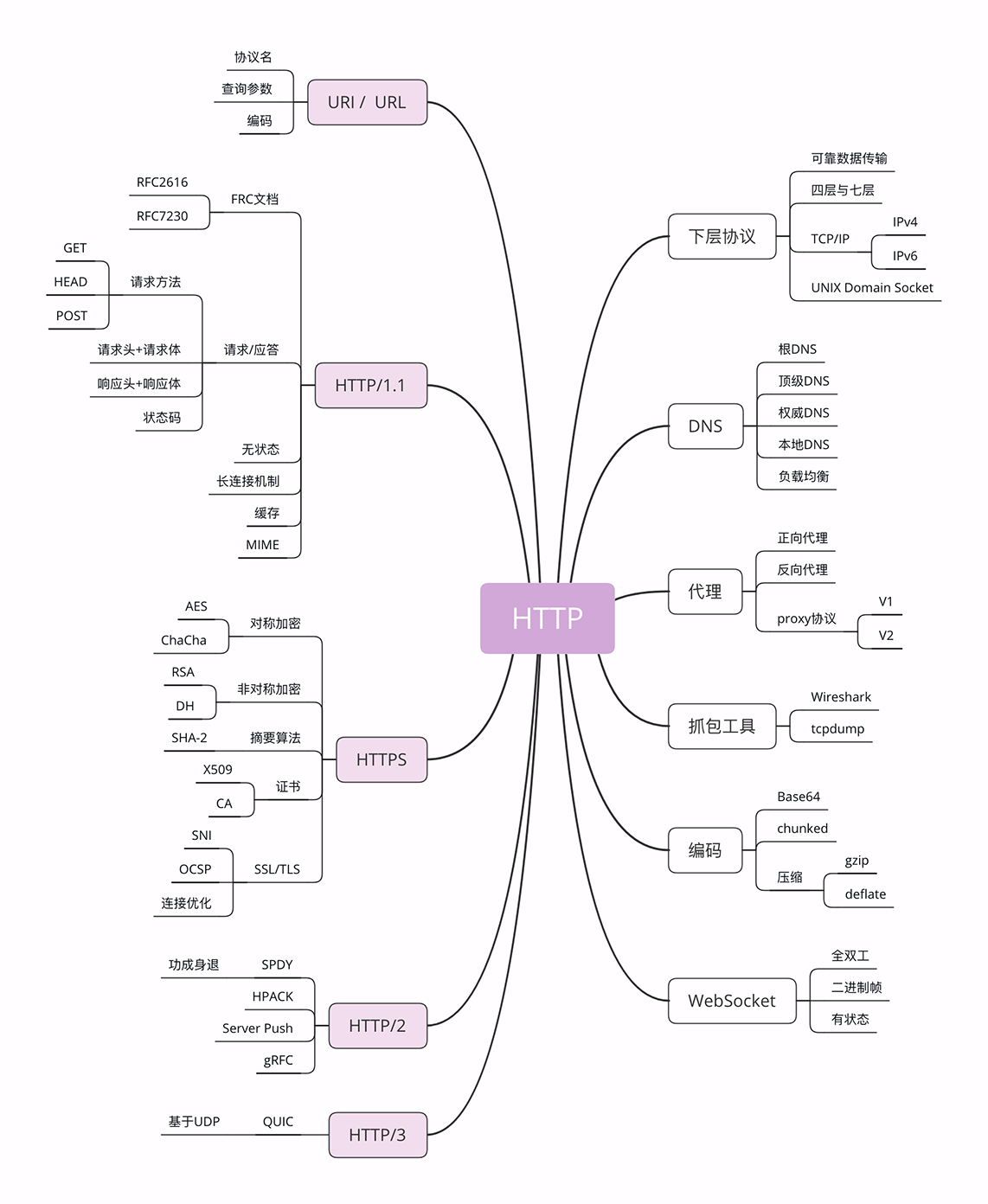

04 | HTTP 世界全览:与 HTTP 相关的各种协议

在上一讲中,我介绍了与 HTTP 相关的浏览器、服务器、CDN、网络爬虫等应用技术。

今天要讲的则是比较偏向于理论的各种 HTTP 相关协议,重点是 TCP/IP、DNS、URI、HTTPS 等,希望能够帮你理清楚它们与 HTTP 的关系。

同样的,我还是画了一张详细的思维导图,你可以点击后仔细查看。

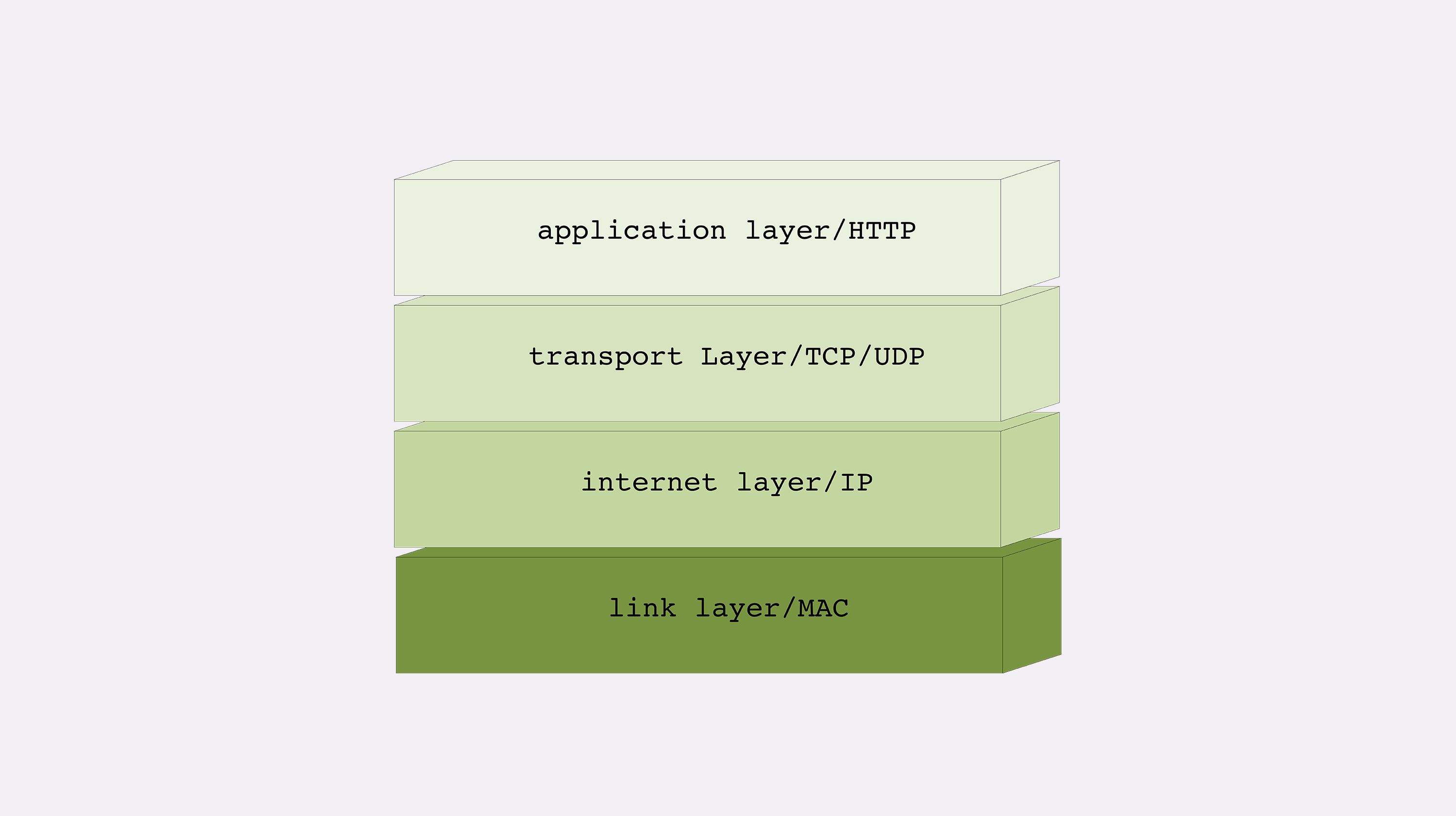

TCP/IP

TCP/IP 协议是目前网络世界「事实上」的标准通信协议,即使你没有用过也一定听说过,因为它太著名了。

TCP/IP 协议实际上是一系列网络通信协议的统称,其中最核心的两个协议是 TCP 和 IP ,其他的还有 UDP、ICMP、ARP 等等,共同构成了一个复杂但有层次的协议栈。

这个协议栈有四层,最上层是 应用层,最下层是 链接层 ,TCP 和 IP 则在中间:TCP 属于传输层,IP 属于网际层 。协议的层级关系模型非常重要,我会在下一讲中再专门讲解,这里先暂时放一放。

IP 协议 是 I nternet Protocol 的缩写,主要目的是解决寻址和路由问题,以及如何在两点间传送数据包 。IP 协议使用 IP 地址 的概念来定位互联网上的每一台计算机。可以对比一下现实中的电话系统,你拿着的手机相当于互联网上的计算机,而要打电话就必须接入电话网,由通信公司给你分配一个号码,这个号码就相当于 IP 地址。

现在我们使用的 IP 协议大多数是 v4 版,地址是四个用 . 分隔的数字,例如 192.168.0.1 ,总共有 2^32,大约 42 亿个可以分配的地址。看上去好像很多,但互联网的快速发展让地址的分配管理很快就捉襟见肘。所以,就又出现了 v6 版,使用 8 组 : 分隔的数字作为地址,容量扩大了很多,有 2^128 个,在未来的几十年里应该是足够用了。

TCP 协议是 Transmission Control Protocol 的缩写,意思是 传输控制协议 ,它位于 IP 协议之上,基于 IP 协议提供可靠的、字节流形式的通信,是 HTTP 协议得以实现的基础。

「可靠」是指保证数据不丢失,「字节流」是指保证数据完整,所以在 TCP 协议的两端可以如同操作文件一样访问传输的数据,就像是读写在一个密闭的管道里「流动」的字节。

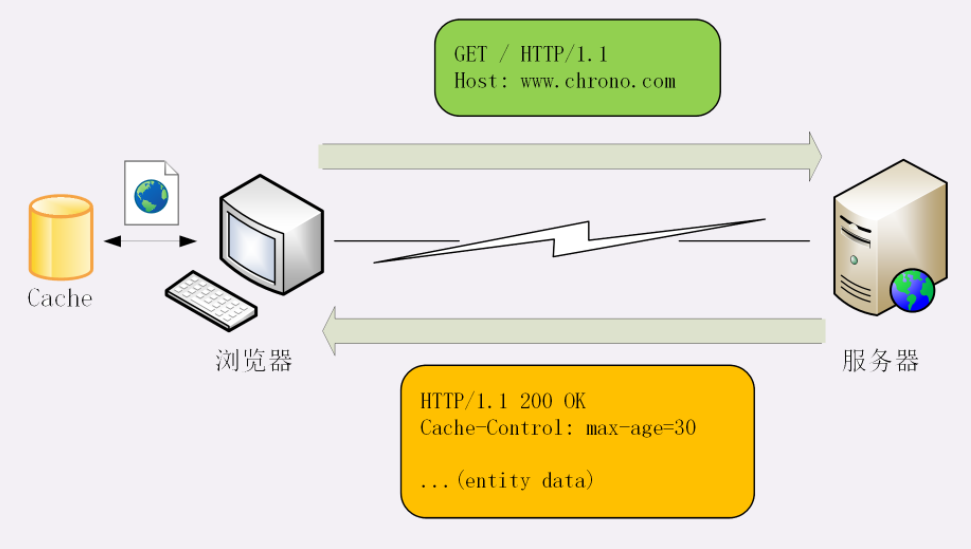

在 第 2 讲时我曾经说过,HTTP 是一个传输协议,但它不关心寻址、路由、数据完整性等传输细节,而要求这些工作都由下层来处理。因为互联网上最流行的是 TCP/IP 协议,而它刚好满足 HTTP 的要求,所以互联网上的 HTTP 协议就运行在了 TCP/IP 上,HTTP 也就可以更准确地称为 HTTP over TCP/IP。

DNS

在 TCP/IP 协议中使用 IP 地址来标识计算机,数字形式的地址对于计算机来说是方便了,但对于人类来说却既难以记忆又难以输入。

于是 域名系统 (Domain Name System)出现了,用有意义的名字来作为 IP 地址的等价替代。设想一下,你是愿意记 95.211.80.227 这样枯燥的数字,还是 nginx.org 这样的词组呢?

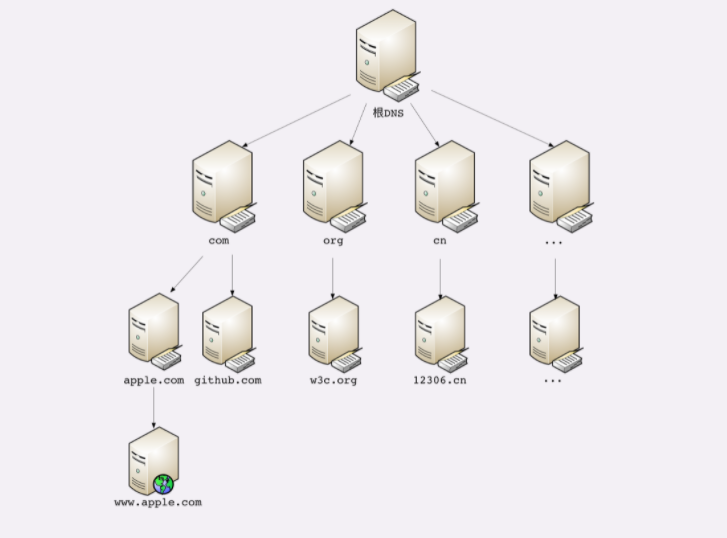

在 DNS 中,域名(Domain Name)又称为主机名(Host),为了更好地标记不同国家或组织的主机,让名字更好记,所以被设计成了一个有层次的结构。

域名用 . 分隔成多个单词,级别从左到右逐级升高,最右边的被称为 顶级域名 。对于顶级域名,可能你随口就能说出几个,例如表示商业公司的 com、表示教育机构的 edu,表示国家的 cn、uk 等,买火车票时的域名还记得吗?是 www.12306.cn 。

但想要使用 TCP/IP 协议来通信仍然要使用 IP 地址,所以需要把域名做一个转换,映射 到它的真实 IP,这就是所谓的 域名解析 。

继续用刚才的打电话做个比喻,你想要打电话给小明,但不知道电话号码,就得在手机里的号码簿里一项一项地找,直到找到小明那一条记录,然后才能查到号码。这里的 「小明」就相当于域名,而「电话号码」就相当于 IP 地址,这个 查找的过程就是域名解析。

域名解析的实际操作要比刚才的例子复杂很多,因为互联网上的电脑实在是太多了。目前全世界有 13 组根 DNS 服务器,下面再有许多的顶级 DNS、权威 DNS 和更小的本地 DNS,逐层递归地实现域名查询。

HTTP 协议中并没有明确要求必须使用 DNS,但实际上为了方便访问互联网上的 Web 服务器,通常都会使用 DNS 来定位或标记主机名,间接地把 DNS 与 HTTP 绑在了一起。

URI/URL

有了 TCP/IP 和 DNS,是不是我们就可以任意访问网络上的资源了呢?

还不行,DNS 和 IP 地址只是标记了互联网上的主机,但主机上有那么多文本、图片、页面,到底要找哪一个呢?就像小明管理了一大堆文档,你怎么告诉他是哪个呢?

所以就出现了 URI(Uniform Resource Identifier),中文名称是 统一资源标识符 ,使用它就能够唯一地标记互联网上资源。

URI 另一个更常用的表现形式是 URL(Uniform Resource Locator), 统一资源定位符 ,也就是我们俗称的「网址」,它实际上是 URI 的一个子集,不过因为这两者几乎是相同的,差异不大,所以通常不会做严格的区分。

我就拿 Nginx 网站来举例,看一下 URI 是什么样子的。

http://nginx.org/en/download.html你可以看到,URI 主要有三个基本的部分构成:

- 协议名:即访问该资源应当使用的协议,在这里是

http; - 主机名:即互联网上主机的标记,可以是域名或 IP 地址,在这里是

nginx.org; - 路径:即资源在主机上的位置,使用

/分隔多级目录,在这里是/en/download.html。

还是用打电话来做比喻,你通过电话簿找到了小明,让他把昨天做好的宣传文案快递过来。那么这个过程中你就完成了一次 URI 资源访问,小明就是主机名,昨天做好的宣传文案就是路径,而快递,就是你要访问这个资源的协议名。

HTTPS

在 TCP/IP、DNS 和 URI 的加持之下,HTTP 协议终于可以自由地穿梭在互联网世界里,顺利地访问任意的网页了,真的是好生快活。

但且慢,互联网上不仅有「美女」,还有很多的「野兽」。

假设你打电话找小明要一份广告创意,很不幸,电话被商业间谍给窃听了,他立刻动用种种手段偷窃了你的快递,就在你还在等包裹的时候,他抢先发布了这份广告,给你的公司造成了无形或有形的损失。

有没有什么办法能够防止这种情况的发生呢?确实有。你可以使用 加密 的方法,比如这样打电话:

你:喂,小明啊,接下来我们改用火星文通话吧。 小明:好啊好啊,就用火星文吧。 你:巴拉巴拉巴拉巴拉…… 小明:巴拉巴拉巴拉巴拉……

如果你和小明说的火星文只有你们两个才懂,那么即使窃听到了这段谈话,他也不会知道你们到底在说什么,也就无从破坏你们的通话过程。

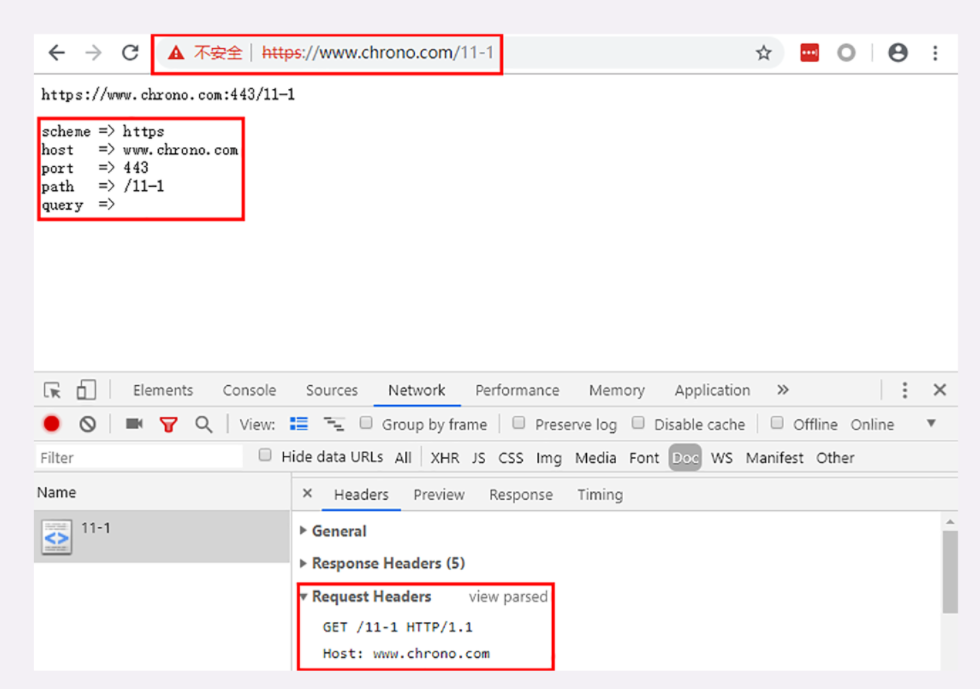

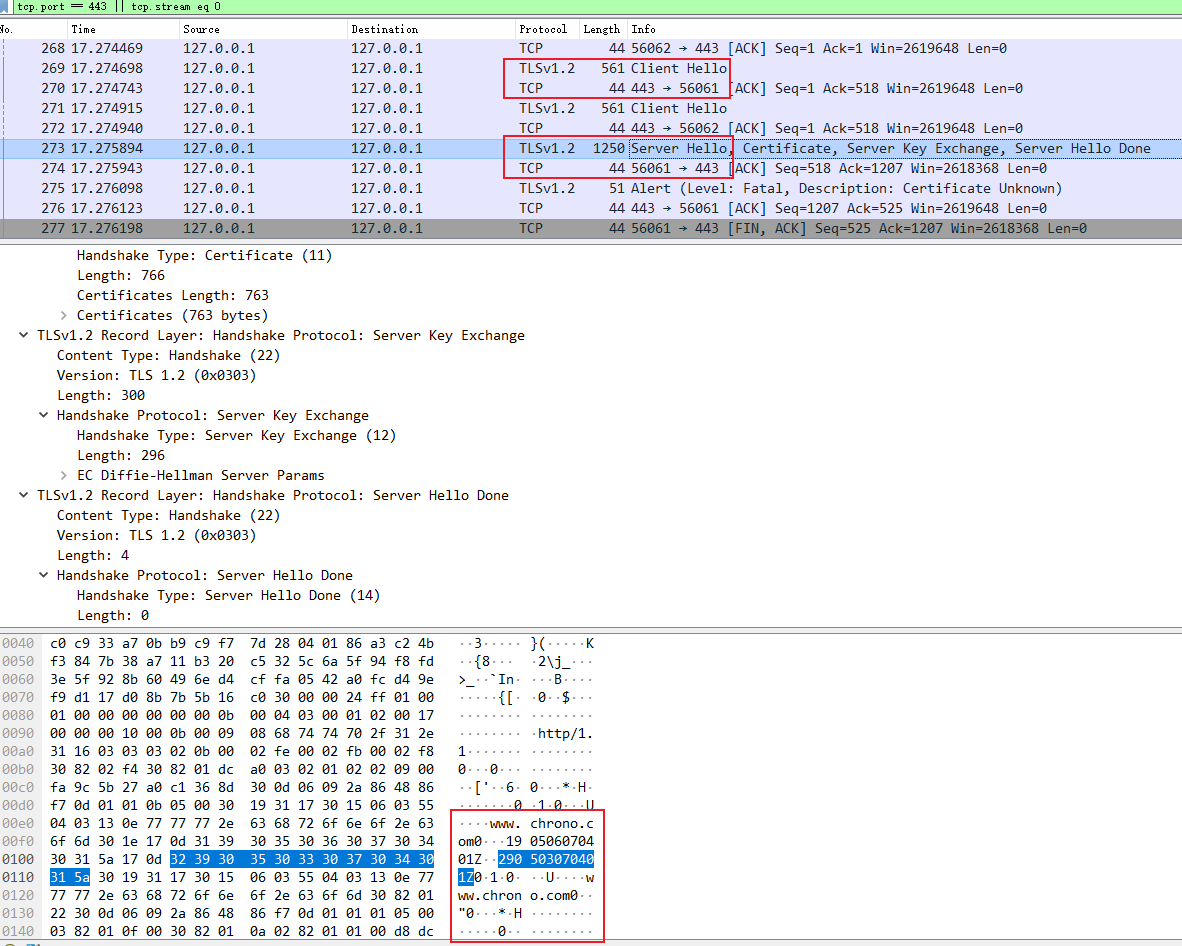

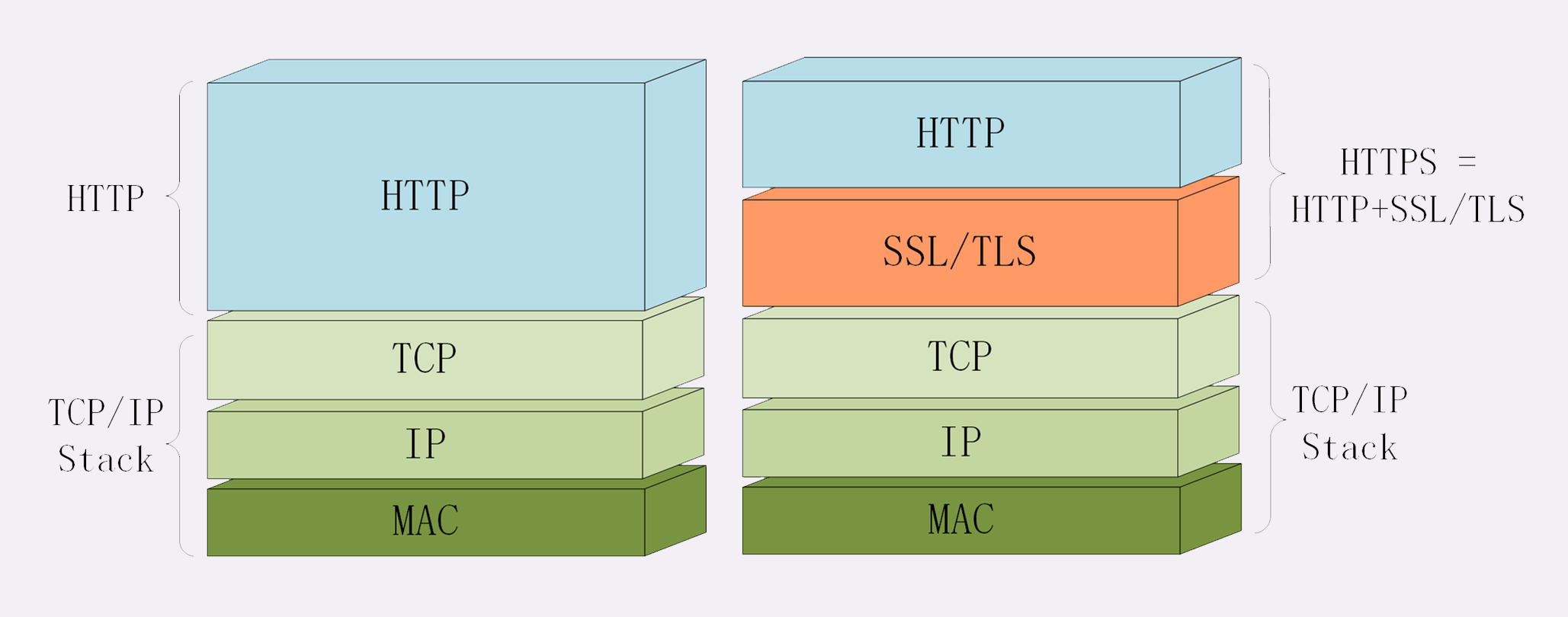

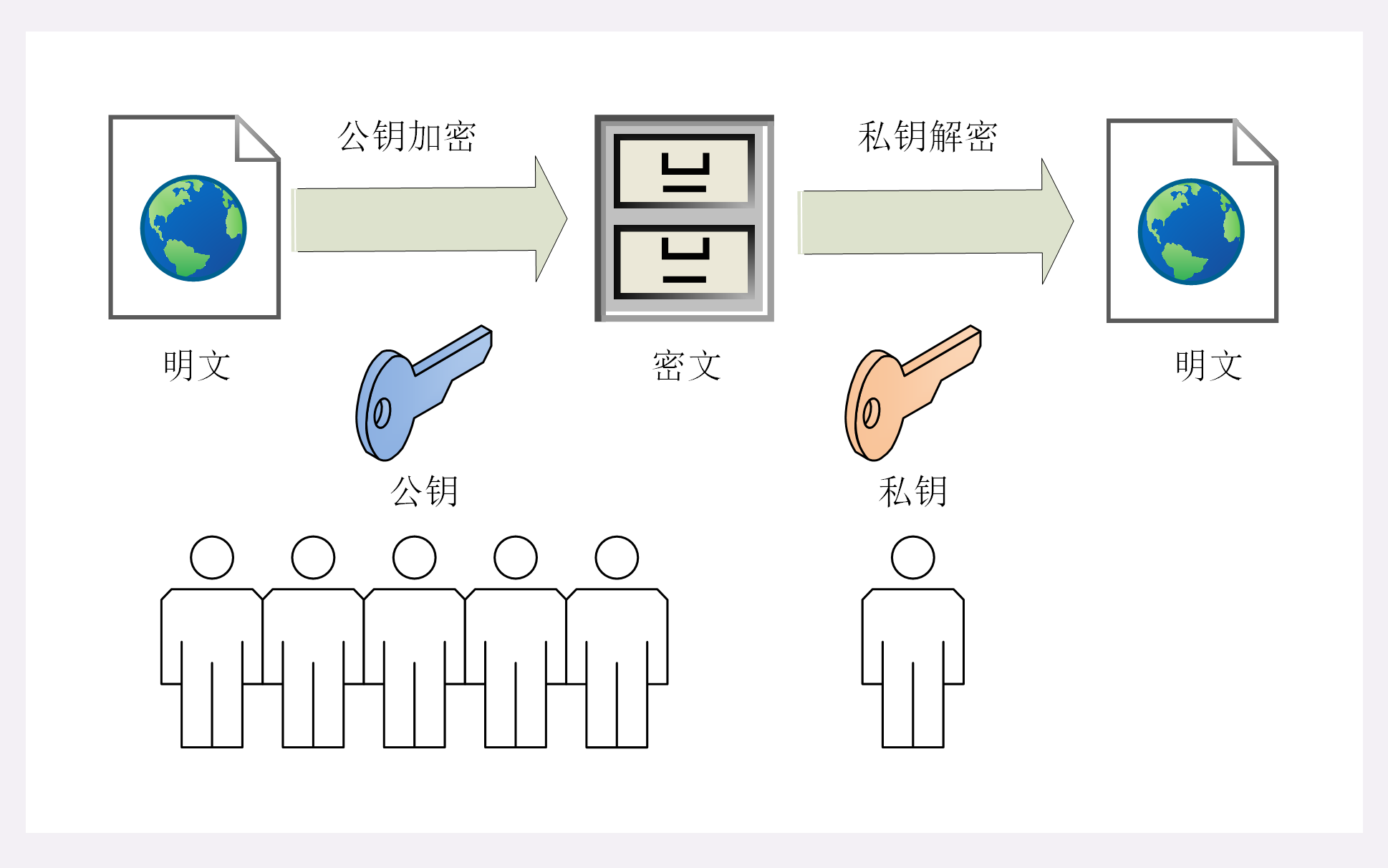

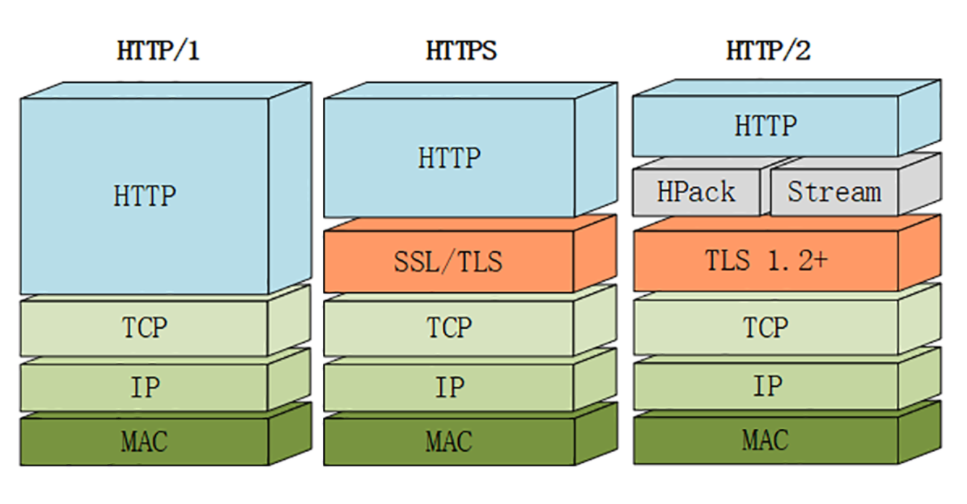

HTTPS 就相当于这个比喻中的「火星文」,它的全称是 HTTP over SSL/TLS ,也就是运行在 SSL/TLS 协议上的 HTTP。

注意它的名字,这里是 SSL/TLS,而不是 TCP/IP,它是一个 负责加密通信的安全协议 ,建立在 TCP/IP 之上,所以也是个可靠的传输协议,可以被用作 HTTP 的下层。

因为 HTTPS 相当于 HTTP+SSL/TLS+TCP/IP ,其中的 HTTP 和 TCP/IP 我们都已经明白了,只要再了解一下 SSL/TLS,HTTPS 也就能够轻松掌握。

SSL 的全称是 Secure Socket Layer ,由网景公司发明,当发展到 3.0 时被标准化,改名为 TLS,即 Transport Layer Security,但由于历史的原因还是有很多人称之为 SSL/TLS,或者直接简称为 SSL。

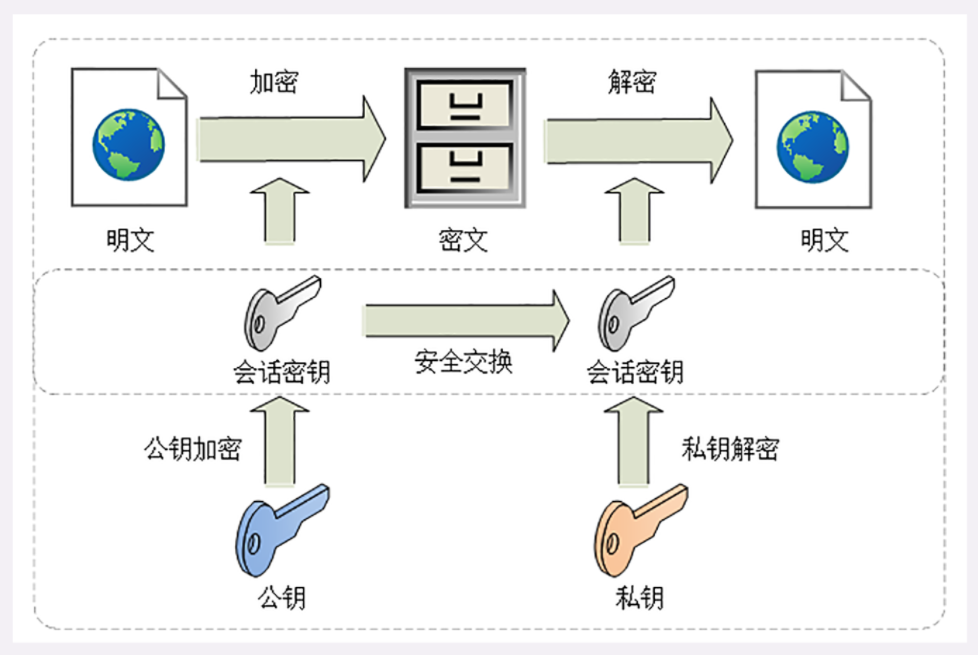

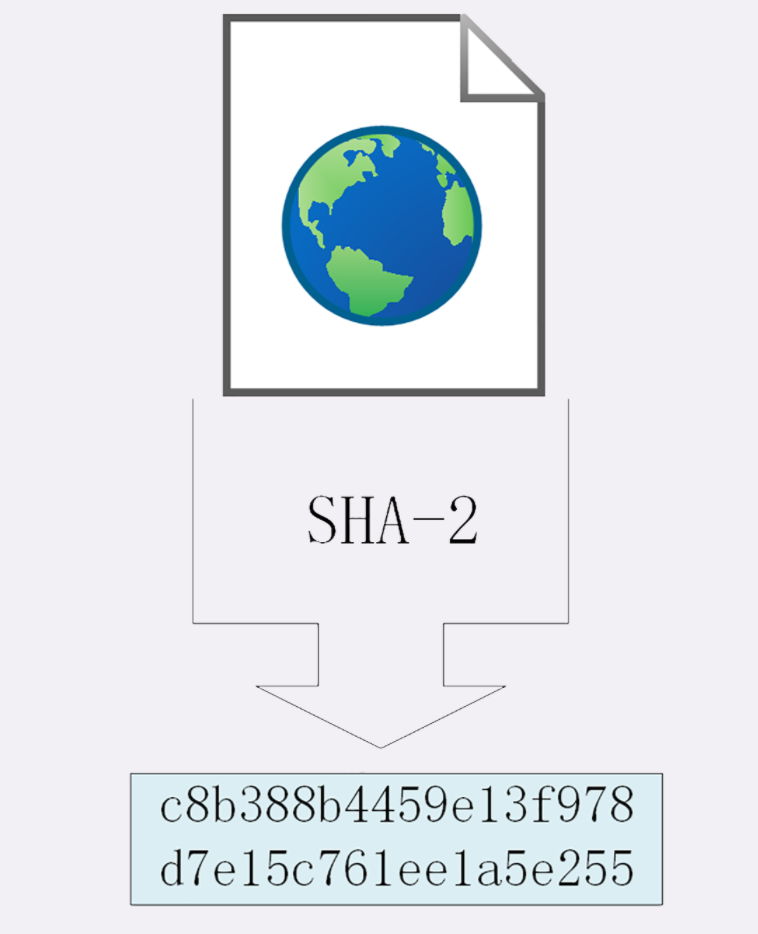

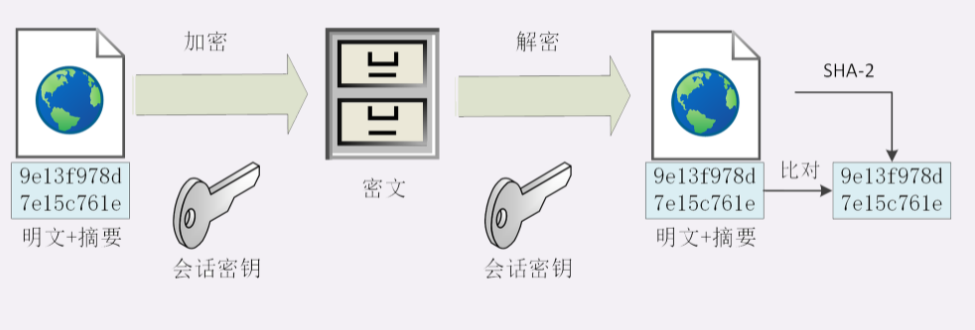

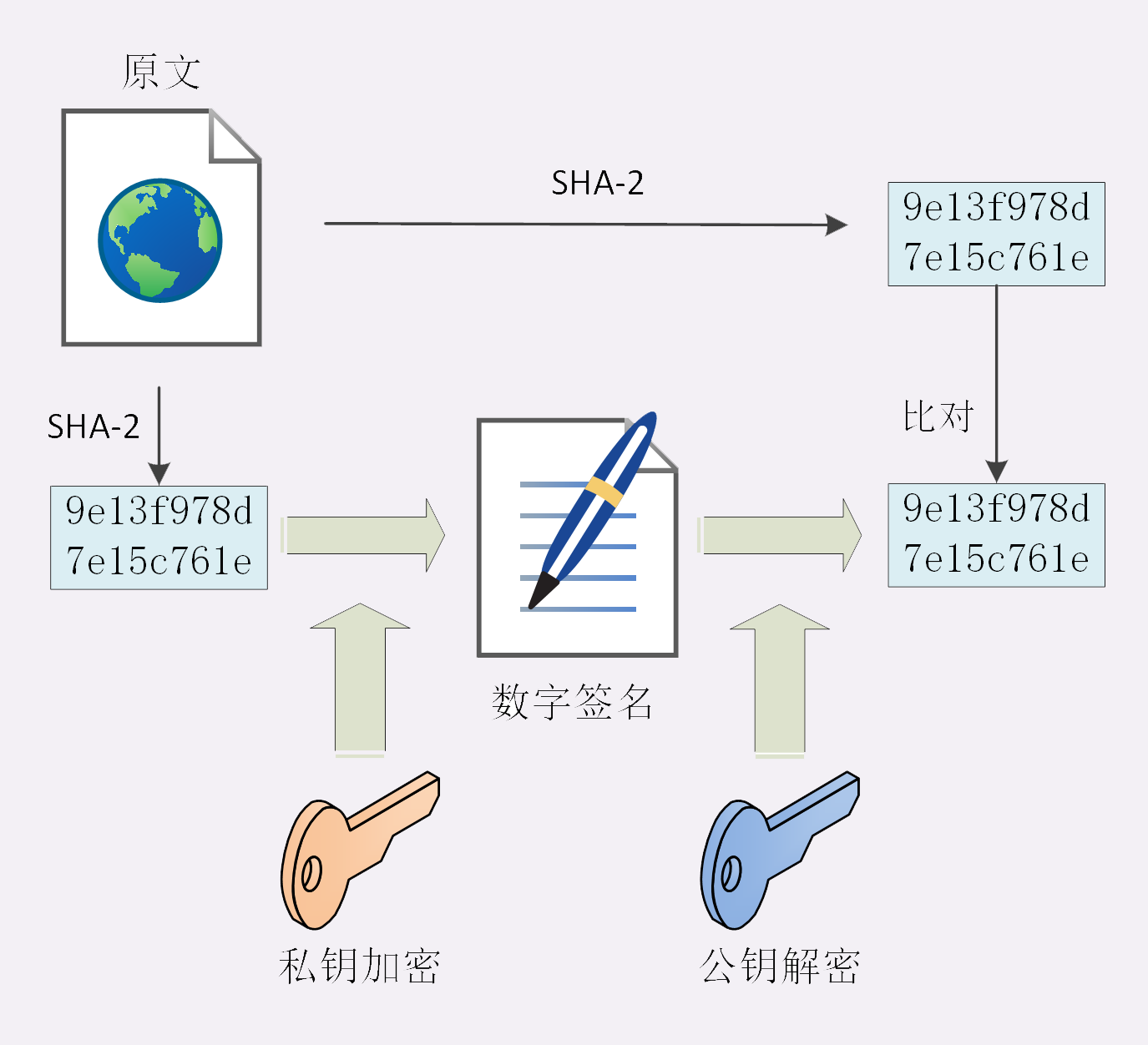

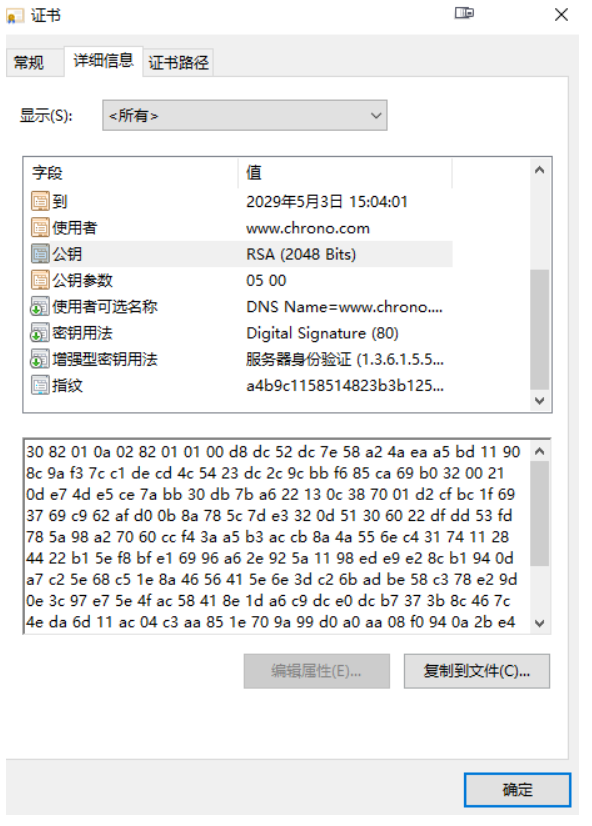

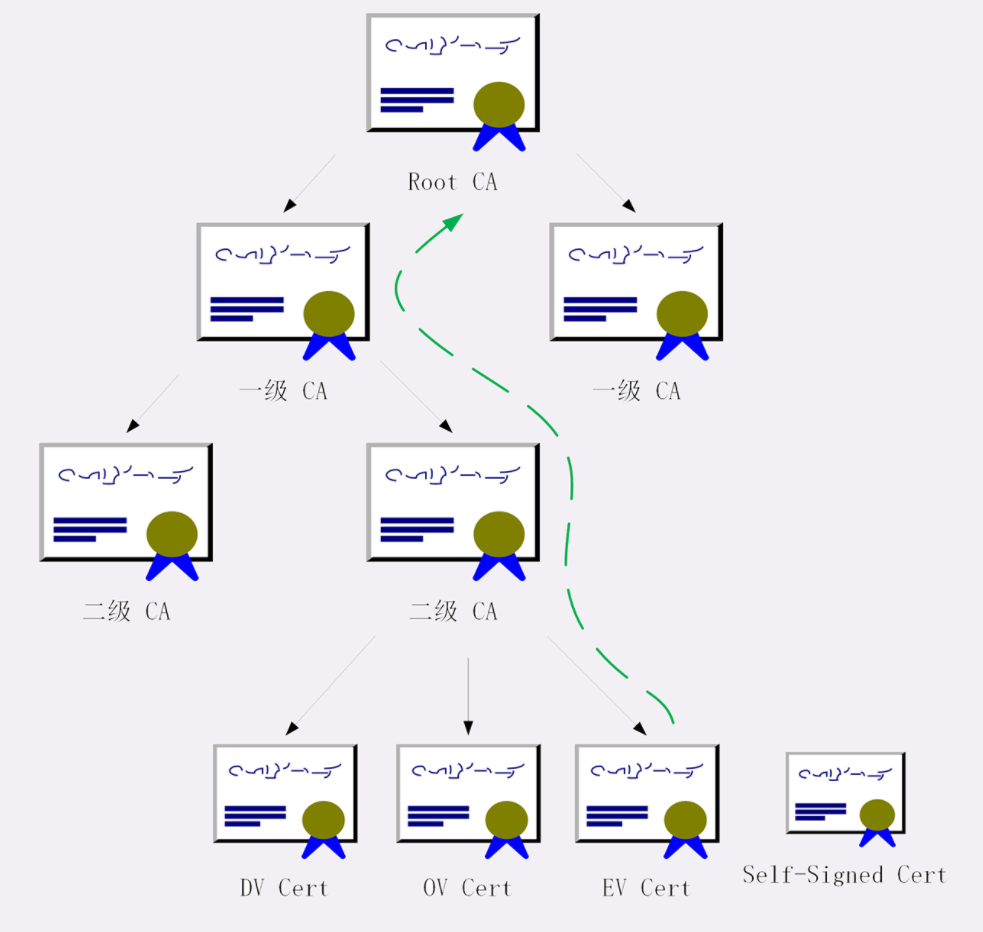

SSL 使用了许多密码学最先进的研究成果,综合了对称加密、非对称加密、摘要算法、数字签名、数字证书等技术,能够在不安全的环境中为通信的双方创建出一个秘密的、安全的传输通道,为 HTTP 套上一副坚固的盔甲。

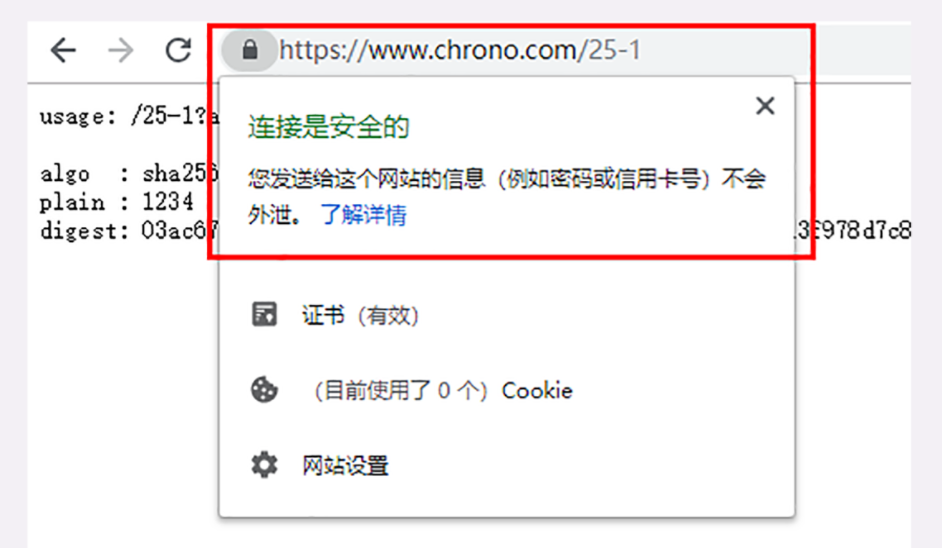

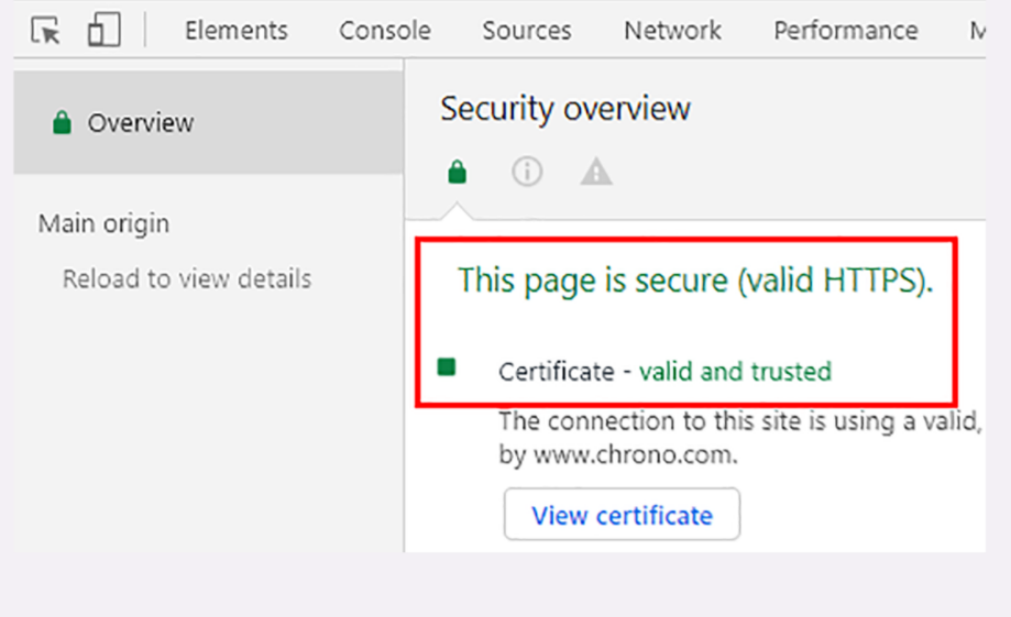

你可以在今后上网时留心看一下浏览器地址栏,如果有一个小锁头标志,那就表明网站启用了安全的 HTTPS 协议,而 URI 里的协议名,也从 http 变成了 https 。

代理

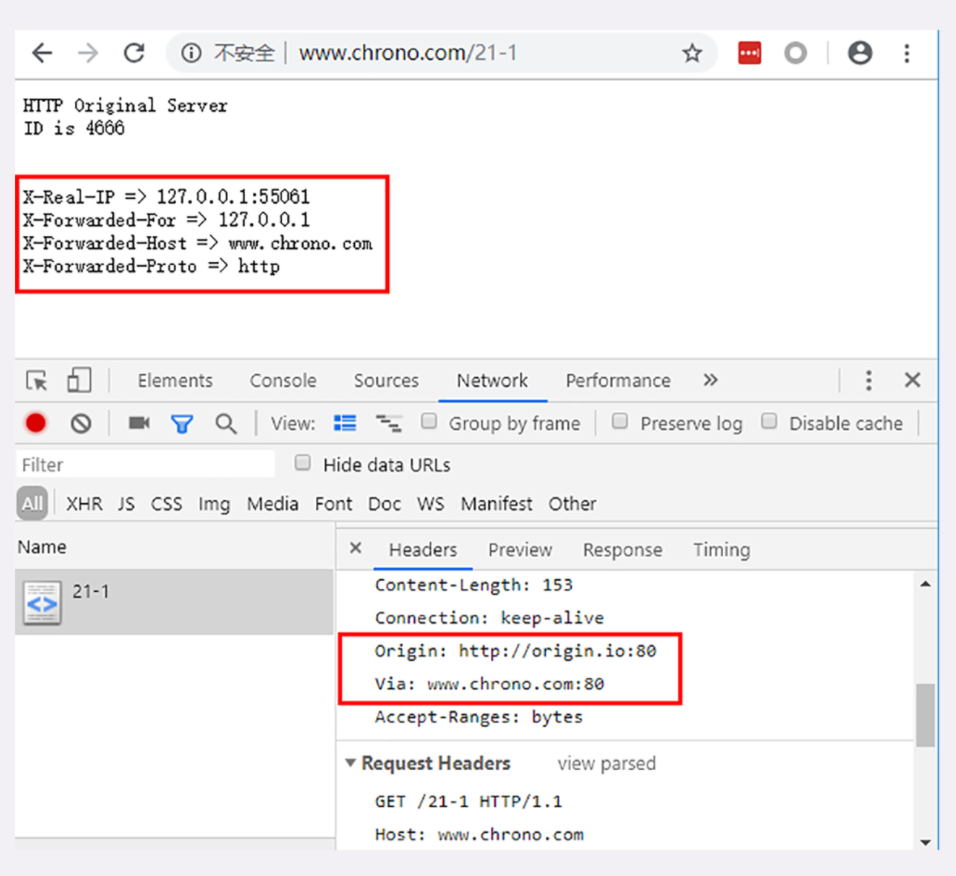

代理(Proxy)是 HTTP 协议中请求方和应答方中间的一个环节,作为 中转站 ,既可以转发客户端的请求,也可以转发服务器的应答。

代理有很多的种类,常见的有:

- 匿名代理:完全 隐匿 了被代理的机器,外界看到的只是代理服务器;

- 透明代理:顾名思义,它在传输过程中是 透明开放 的,外界既知道代理,也知道客户端;

- 正向代理:靠近客户端,代表客户端向服务器发送请求;

- 反向代理:靠近服务器端,代表服务器响应客户端的请求;

上一讲提到的 CDN,实际上就是一种代理,它代替源站服务器响应客户端的请求,通常扮演着透明代理和反向代理的角色。

由于代理在传输过程中插入了一个中间层,所以可以在这个环节做很多有意思的事情,比如:

- 负载均衡:把访问请求均匀分散到多台机器,实现访问集群化;

- 内容缓存:暂存上下行的数据,减轻后端的压力;

- 安全防护:隐匿 IP,使用 WAF 等工具抵御网络攻击,保护被代理的机器;

- 数据处理:提供压缩、加密等额外的功能。

关于 HTTP 的代理还有一个特殊的「代理协议」(proxy protocol),它由知名的代理软件 HAProxy 制订,但并不是 RFC 标准,我也会在之后的课程里专门讲解。

小结

这次我介绍了与 HTTP 相关的各种协议,在这里简单小结一下今天的内容。

- TCP/IP 是网络世界最常用的协议,HTTP 通常运行在 TCP/IP 提供的可靠传输基础上;

- DNS 域名是 IP 地址的等价替代,需要用域名解析实现到 IP 地址的映射;

- URI 是用来标记互联网上资源的一个名字,由

协议名 + 主机名 + 路径构成,俗称 URL; - HTTPS 相当于

HTTP+SSL/TLS+TCP/IP,为 HTTP 套了一个安全的外壳; - 代理是 HTTP 传输过程中的中转站,可以实现缓存加速、负载均衡等功能。

经过这两讲的学习,相信你应该对 HTTP 有了一个比较全面的了解,虽然还不是很深入,但已经为后续的学习扫清了障碍。

05 | 常说的四层和七层到底是什么?五层、六层哪去了?

在上一讲中,我简单提到了 TCP/IP 协议,它是 HTTP 协议的下层协议,负责具体的数据传输工作。并且还特别说了,TCP/IP 协议是一个 有层次的协议栈 。

在工作中你一定经常听别人谈起什么四层负载均衡、七层负载均衡,什么二层转发、三层路由,那么你真正理解这些层次的含义吗?

网络分层的知识教科书上都有,但很多都是泛泛而谈,只有学术价值,于是就容易和实际应用脱节,造成的后果就是似懂非懂,真正用的时候往往会一头雾水。

所以,今天我就从 HTTP 应用的角度,帮你把这些模糊的概念弄清楚。

TCP/IP 网络分层模型

还是先从 TCP/IP 协议开始讲起,一是因为它非常经典,二是因为它是目前事实上的网络通信标准,研究它的实用价值最大。

TCP/IP 当初的设计者真的是非常聪明,创造性地提出了 分层 的概念,把复杂的网络通信划分出多个层次,再给每一个层次分配不同的职责,层次内只专心做自己的事情就好,用分而治之的思想把一个大麻烦拆分成了数个小麻烦,从而解决了网络通信的难题。

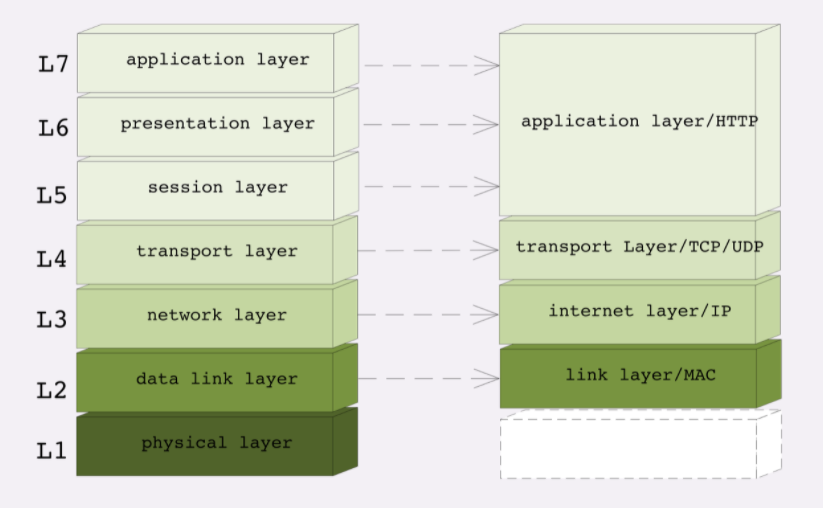

你应该对 TCP/IP 的协议栈有所了解吧,这里我再贴一下层次图。

TCP/IP 协议总共有四层,就像搭积木一样,每一层需要下层的支撑,同时又支撑着上层,任何一层被抽掉都可能会导致整个协议栈坍塌。

我们来仔细地看一下这个精巧的积木架构,注意它的层次顺序是 从下往上 数的,所以第一层就是最下面的一层。

第一层叫 链接层 (link layer),负责在以太网、WiFi 这样的底层网络上发送原始数据包,工作在网卡这个层次,使用 MAC 地址来标记网络上的设备 ,所以有时候也叫 MAC 层。

第二层叫 网际层 或者 网络互连层 (internet layer),IP 协议就处在这一层。因为 IP 协议定义了 IP 地址 的概念,所以就可以在 链接层 的基础上,用 IP 地址取代 MAC 地址 ,把许许多多的局域网、广域网连接成一个虚拟的巨大网络,在这个网络里找设备时只要把 IP 地址再「翻译」成 MAC 地址就可以了。

第三层叫 传输层(transport layer),这个层次协议的职责是保证数据在 IP 地址标记的两点之间可靠地传输,是 TCP 协议工作的层次,另外还有它的一个小伙伴 UDP。

TCP 是一个有状态的协议,需要先与对方建立连接然后才能发送数据 ,而且保证数据不丢失不重复。而 UDP 则比较简单,它无状态,不用事先建立连接就可以任意发送数据,但不保证数据一定会发到对方。两个协议的另一个重要区别在于数据的形式。TCP 的数据是连续的字节流,有先后顺序,而 UDP 则是分散的小数据包,是顺序发,乱序收。

关于 TCP 和 UDP 可以展开讨论的话题还有很多,比如最经典的「三次握手」和「四次挥手」,一时半会很难说完,好在与 HTTP 的关系不是太大,以后遇到了再详细讲解。

协议栈的第四层叫 应用层 (application layer),由于下面的三层把基础打得非常好,所以在这一层就百花齐放了,有各种面向具体应用的协议。例如 Telnet、SSH、FTP、SMTP 等等,当然还有我们的 HTTP。

- MAC 层的传输单位是帧(frame)

- IP 层的传输单位是包(packet)

- TCP 层的传输单位是段(segment)

- HTTP 的传输单位则是消息或报文(message)

但这些名词并没有什么本质的区分,可以统称为数据包。

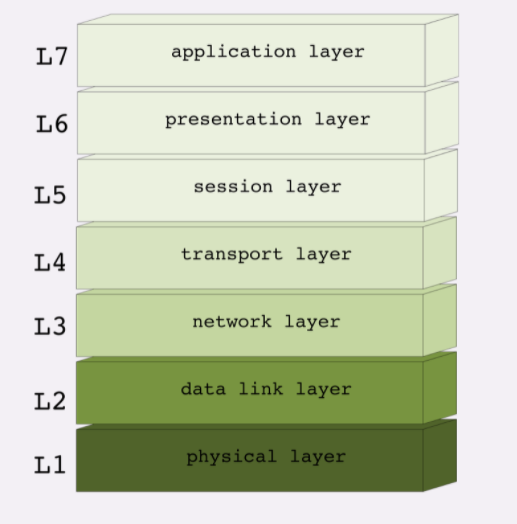

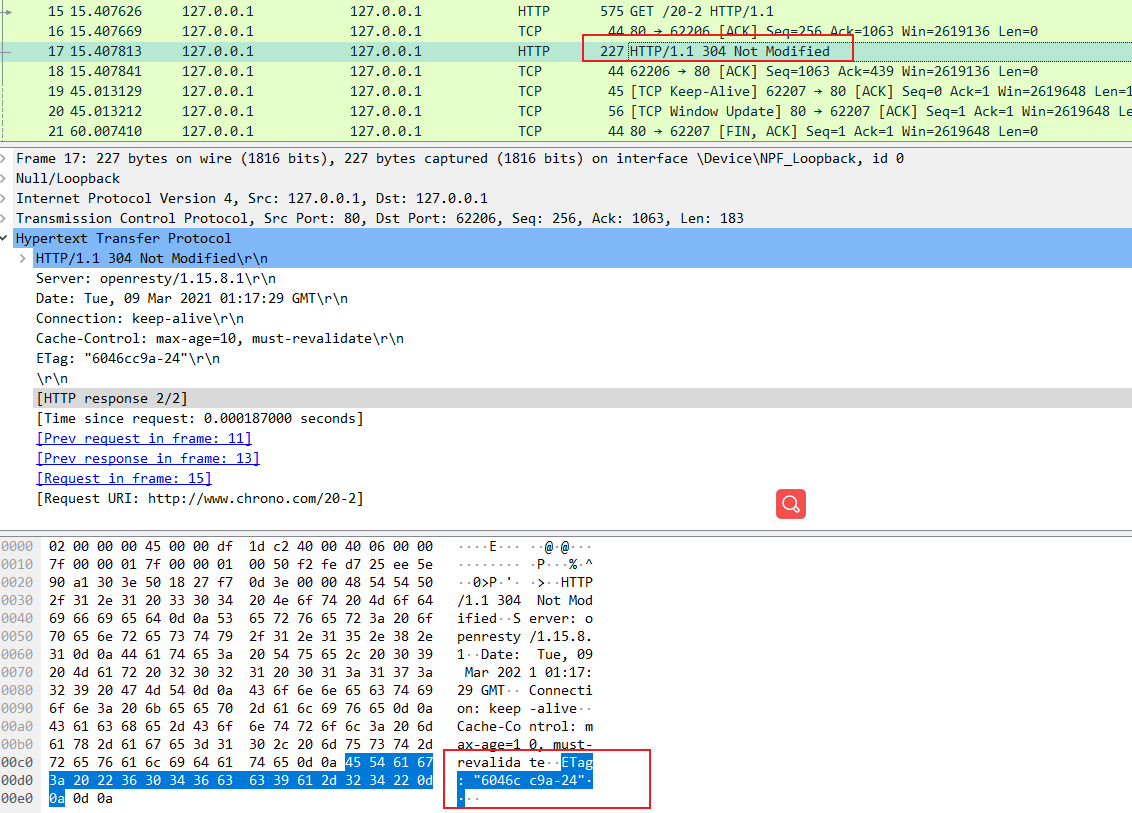

OSI 网络分层模型

看完 TCP/IP 协议栈,你可能要问了,它只有四层,那常说的七层怎么没见到呢?

别着急,这就是今天要说的第二个网络分层模型:OSI ,全称是 开放式系统互联通信参考模型 (Open System Interconnection Reference Model)。

TCP/IP 发明于 1970 年代,当时除了它还有很多其他的网络协议,整个网络世界比较混乱。

这个时候国际标准组织(ISO)注意到了这种现象,感觉野路子太多,就想要来个大一统。于是设计出了一个新的网络分层模型,想用这个新框架来统一既存的各种网络协议。

OSI 模型分成了七层,部分层次与 TCP/IP 很像,从下到上分别是:

- 第一层:物理层,网络的物理形式,例如电缆、光纤、网卡、集线器等等;

- 第二层:数据链路层,它基本相当于 TCP/IP 的链接层;

- 第三层:网络层,相当于 TCP/IP 里的网际层;

- 第四层:传输层,相当于 TCP/IP 里的传输层;

- 第五层:会话层,维护网络中的连接状态,即保持会话和同步;

- 第六层:表示层,把数据转换为合适、可理解的语法和语义;

- 第七层:应用层,面向具体的应用传输数据。

至此,我们常说的「四层」、「七层」就出现了。

不过国际标准组织心里也很清楚,TCP/IP 等协议已经在许多网络上实际运行,再推翻重来是不可能的。所以,OSI 分层模型在发布的时候就明确地表明是一个「参考」,不是强制标准,意思就是说,「你们以后该干什么还干什么,我不管,但面子上还是要按照我说的来」。

但 OSI 模型也是有优点的。对比一下就可以看出,TCP/IP 是一个纯软件的栈,没有网络应有的最根基的电缆、网卡等物理设备的位置。而 OSI 则补足了这个缺失,在理论层面上描述网络更加完整。

还有一个重要的形式上的优点:OSI 为每一层标记了明确了编号,最底层是一层,最上层是七层,而 TCP/IP 的层次从来只有名字而没有编号。显然,在交流的时候说「七层」要比「应用层」更简单快捷,特别是英文,对比一下 Layer seven 与 application layer 。

综合以上几点,在 OSI 模型之后,四层、七层这样的说法就逐渐流行开了。不过在实际工作中你一定要注意,这种说法只是 理论上 的层次,并不是与现实完全对应。

两个分层模型的映射关系

现在我们有了两个网络分层模型:TCP/IP 和 OSI,新的问题又出现了,一个是四层模型,一个是七层模型,这两者应该如何互相映射或者说互相解释呢?

好在 OSI 在设计之初就参考了 TCP/IP 等多个协议,可以比较容易但不是很精确地实现对应关系。

- 第一层:物理层,TCP/IP 里无对应;

- 第二层:数据链路层,对应 TCP/IP 的链接层;

- 第三层:网络层,对应 TCP/IP 的网际层;

- 第四层:传输层,对应 TCP/IP 的传输层;

- 第五、六、七层:统一对应到 TCP/IP 的应用层。

所以你看,这就是理想与现实之间的矛盾。理想很美好,有七层,但现实很残酷,只有四层,「多余」的五层、六层就这样「消失」了。

但这也有一定的实际原因。

OSI 的分层模型在四层以上分的太细,而 TCP/IP 实际应用时的会话管理、编码转换、压缩等和具体应用经常联系的很紧密,很难分开。例如,HTTP 协议就同时包含了连接管理和数据格式定义。

到这里,你应该能够明白一开始那些某某层的概念了。

所谓的 四层负载均衡 就是指工作在传输层上,基于 TCP/IP 协议的特性,例如 IP 地址、端口号等实现对后端服务器的负载均衡。

所谓的 七层负载均衡 就是指工作在应用层上,看到的是 HTTP 协议,解析 HTTP 报文里的 URI、主机名、资源类型等数据,再用适当的策略转发给后端服务器。

TCP/IP 协议栈的工作方式

TCP/IP 协议栈是如何工作的呢?

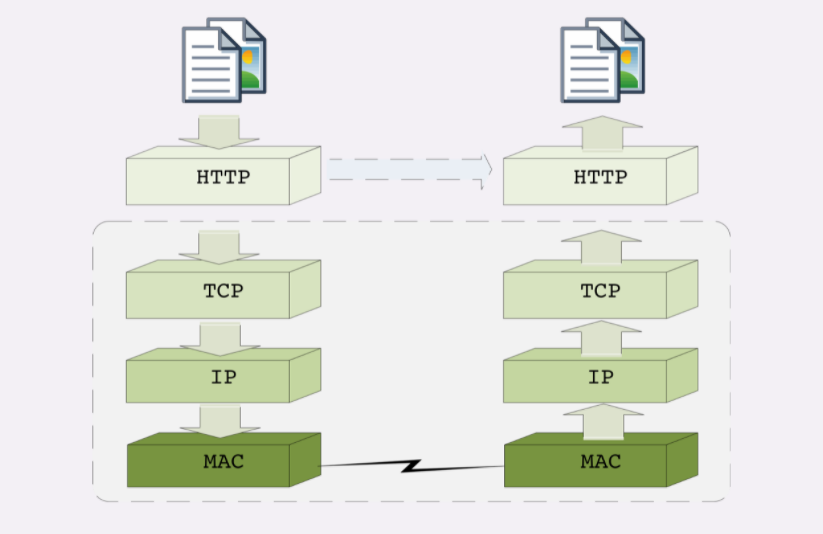

你可以把 HTTP 利用 TCP/IP 协议栈传输数据想象成一个发快递的过程。

假设你想把一件毛绒玩具送给朋友,但你要先拿个塑料袋套一下,这件玩具就相当于 HTTP 协议里要传输的内容,比如 HTML,然后 HTTP 协议为它加一个 HTTP 专用附加数据。

你把玩具交给快递小哥,为了保护货物,他又加了层包装再贴了个标签,相当于在 TCP 层给数据再次打包,加上了 TCP 头。

接着快递小哥下楼,把包裹放进了三轮车里,运到集散点,然后再装进更大的卡车里,相当于在 IP 层、MAC 层对 TCP 数据包加上了 IP 头、MAC 头。

之后经过漫长的运输,包裹到达目的地,要卸货再放进另一位快递员的三轮车,就是在 IP 层、MAC 层传输后拆包。

快递员到了你朋友的家门口,撕掉标签,去除了 TCP 层的头,你朋友再拆掉塑料袋包装,也就是 HTTP 头,最后就拿到了玩具,也就是真正的 HTML 页面。

这个比喻里省略了很多 TCP/IP 协议里的细节,比如建连、路由、数据切分与重组、错误检查等,但核心的数据传输过程是差不多的。

HTTP 协议的传输过程就是这样通过协议栈逐层向下,每一层都添加本层的专有数据,层层打包,然后通过下层发送出去。

接收数据是则是相反的操作,从下往上穿过协议栈,逐层拆包,每层去掉本层的专有头,上层就会拿到自己的数据。

但下层的传输过程对于上层是完全 「透明」的,上层也不需要关心下层的具体实现细节,所以就 HTTP 层次来看,它不管下层是不是 TCP/IP 协议,看到的只是一个可靠的传输链路,只要把数据加上自己的头,对方就能原样收到。

我为这个过程画了一张图,你可以对照着加深理解。

小结

这次我们学习了 HTTP 所在的网络分层模型,它是工作中常用的交流语言,在这里简单小结一下今天的内容。

- TCP/IP 分为四层,核心是二层的 IP 和三层的 TCP,HTTP 在第四层;

- OSI 分为七层,基本对应 TCP/IP,TCP 在第四层,HTTP 在第七层;

- OSI 可以映射到 TCP/IP,但这期间一、五、六层消失了;

- 日常交流的时候我们通常使用 OSI 模型,用四层、七层等术语;

- HTTP 利用 TCP/IP 协议栈逐层打包再拆包,实现了数据传输,但下面的细节并不可见。

有一个辨别四层和七层比较好的(但不是绝对的)小窍门,两个凡是:

- 凡是由操作系统负责处理的就是四层或四层以下,

- 否则,凡是需要由应用程序(也就是你自己写代码)负责处理的就是七层。

06 | 域名里有哪些门道?

在上一讲里,我们学习了 HTTP 协议使用的 TCP/IP 协议栈,知道了 HTTP 协议是运行在 TCP/IP 上的。

IP 协议的职责是 网际互连 ,它在 MAC 层之上,使用 IP 地址把 MAC 编号转换成了四位数字,这就对物理网卡的 MAC 地址做了一层抽象,发展出了许多的「新玩法」。

例如,分为 A、B、C、D、E 五种类型,公有地址和私有地址,掩码分割子网等。只要每个小网络在 IP 地址这个概念上达成一致,不管它在 MAC 层有多大的差异,都可以接入 TCP/IP 协议栈,最终汇合进整个互联网。

但接入互联网的计算机越来越多,IP 地址的缺点也就暴露出来了,最主要的是它“对人不友好”,虽然比 MAC 的 16 进制数要好一点,但还是难于记忆和输入。

怎么解决这个问题呢?

那就「以其人之道还治其人之身」,在 IP 地址之上再来一次抽象,把数字形式的 IP 地址转换成更有意义更好记的名字,在字符串的层面上再增加「新玩法」。于是,DNS 域名系统就这么出现了。

域名的形式

在第 [4 讲] 曾经说过,域名是一个有层次的结构,是一串用 . 分隔的多个单词,最右边的被称为 顶级域名,然后是 二级域名 ,层级关系向左依次降低。

最左边的是主机名,通常用来表明主机的用途,比如 www 表示提供万维网服务、mail 表示提供邮件服务,不过这也不是绝对的,名字的关键是要让我们容易记忆。

看一下极客时间的域名 time.geekbang.org ,这里的 org 就是顶级域名,geekbang 是二级域名,time 则是主机名。使用这个域名,DNS 就会把它转换成相应的 IP 地址,你就可以访问极客时间的网站了。

域名不仅能够代替 IP 地址,还有许多其他的用途。

在 Apache、Nginx 这样的 Web 服务器里,域名可以用来标识虚拟主机,决定由哪个虚拟主机来对外提供服务,比如在 Nginx 里就会使用 server_name 指令:

server {

listen 80; # 监听 80 端口

server_name time.geekbang.org; # 主机名是 time.geekbang.org

...

} 域名本质上还是个 名字空间系统,使用多级域名就可以划分出不同的国家、地区、组织、公司、部门,每个域名都是独一无二的,可以作为一种身份的标识。

举个例子吧,假设 A 公司里有个小明,B 公司里有个小强,于是他们就可以分别说是「小明.A 公司」,「小强.B 公司」,即使 B 公司里也有个小明也不怕,可以标记为「小明.B 公司」,很好地解决了重名问题。

因为这个特性,域名也被扩展到了其他应用领域,比如 Java 的包机制就采用域名作为命名空间,只是它使用了反序。如果极客时间要开发 Java 应用,那么它的包名可能就是 org.geekbang.time 。

而 XML 里使用 URI 作为名字空间,也是间接使用了域名。

域名的解析

就像 IP 地址必须转换成 MAC 地址才能访问主机一样,域名也必须要转换成 IP 地址,这个过程就是 域名解析 。

目前全世界有几亿个站点,有几十亿网民,而每天网络上发生的 HTTP 流量更是天文数字。这些请求绝大多数都是基于域名来访问网站的,所以 DNS 就成了互联网的重要基础设施,必须要保证域名解析稳定可靠、快速高效。

DNS 的核心系统是一个三层的树状、分布式服务,基本对应域名的结构:

- 根域名服务器(Root DNS Server):管理顶级域名服务器,返回

com、net、cn等顶级域名服务器的 IP 地址; - 顶级域名服务器(Top-level DNS Server):管理各自域名下的权威域名服务器,比如 com 顶级域名服务器可以返回 apple.com 域名服务器的 IP 地址;

- 权威域名服务器(Authoritative DNS Server):管理自己域名下主机的 IP 地址,比如 apple.com 权威域名服务器可以返回

www.apple.com的 IP 地址。

在这里根域名服务器是关键,它必须是众所周知的,否则下面的各级服务器就无从谈起了。目前全世界共有 13 组根域名服务器,又有数百台的镜像,保证一定能够被访问到。

有了这个系统以后,任何一个域名都可以在这个树形结构里从顶至下进行查询,就好像是把域名从右到左顺序走了一遍,最终就获得了域名对应的 IP 地址。

例如,你要访问 www.apple.com ,就要进行下面的三次查询:

- 访问根域名服务器,它会告诉你

com顶级域名服务器的地址; - 访问

com顶级域名服务器,它再告诉你apple.com域名服务器的地址; - 最后访问

apple.com域名服务器,就得到了www.apple.com的地址。

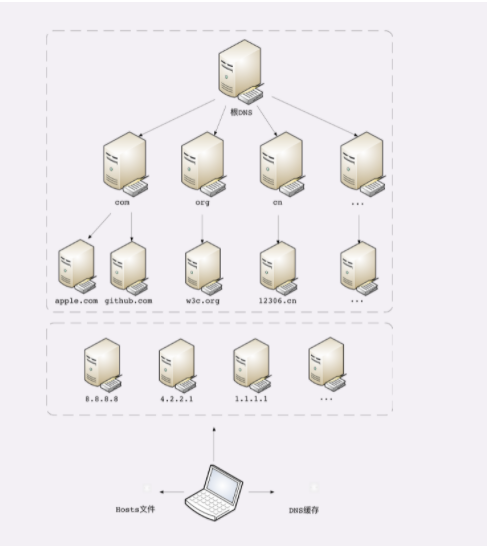

虽然核心的 DNS 系统遍布全球,服务能力很强也很稳定,但如果全世界的网民都往这个系统里挤,即使不挤瘫痪了,访问速度也会很慢。

所以在核心 DNS 系统之外,还有两种手段用来减轻域名解析的压力,并且能够更快地获取结果,基本思路就是 缓存 。

首先,许多大公司、网络运行商都会建立自己的 DNS 服务器,作为用户 DNS 查询的代理,代替用户访问核心 DNS 系统。这些「野生」服务器被称为「非权威域名服务器」,可以缓存之前的查询结果,如果已经有了记录,就无需再向根服务器发起查询,直接返回对应的 IP 地址。

这些 DNS 服务器的数量要比核心系统的服务器多很多,而且大多部署在离用户很近的地方。比较知名的 DNS 有 Google 的 8.8.8.8,Microsoft 的 4.2.2.1 ,还有 CloudFlare 的 1.1.1.1 等等。

其次,操作系统里也会对 DNS 解析结果做缓存,如果你之前访问过 www.apple.com ,那么下一次在浏览器里再输入这个网址的时候就不会再跑到 DNS 那里去问了,直接在操作系统里就可以拿到 IP 地址。

另外,操作系统里还有一个特殊的 主机映射 文件,通常是一个可编辑的文本,在 Linux 里是 /etc/hosts,在 Windows 里是 C:\WINDOWS\system32\drivers\etc\hosts ,如果操作系统在缓存里找不到 DNS 记录,就会找这个文件。

有了上面的野生 DNS 服务器、操作系统缓存和 hosts 文件后,很多域名解析的工作就都不用跋山涉水了,直接在本地或本机就能解决,不仅方便了用户,也减轻了各级 DNS 服务器的压力,效率就大大提升了。

下面的这张图比较完整地表示了现在的 DNS 架构。

在 Nginx 里有这么一条配置指令 resolver ,它就是用来配置 DNS 服务器的,如果没有它,那么 Nginx 就无法查询域名对应的 IP,也就无法反向代理到外部的网站。

resolver 8.8.8.8 valid=30s; # 指定 Google 的 DNS,缓存 30 秒 域名的新玩法

有了域名,又有了可以稳定工作的解析系统,于是我们就可以实现比 IP 地址更多的新玩法了。

第一种,也是最简单的,重定向 。因为域名代替了 IP 地址,所以可以让对外服务的域名不变,而主机的 IP 地址任意变动。当主机有情况需要下线、迁移时,可以更改 DNS 记录,让域名指向其他的机器。

比如,你有一台 buy.tv 的服务器要临时停机维护,那你就可以通知 DNS 服务器:我这个 buy.tv 域名的地址变了啊,原先是 1.2.3.4,现在是 5.6.7.8,麻烦你改一下。DNS 于是就修改内部的 IP 地址映射关系,之后再有访问 buy.tv 的请求就不走 1.2.3.4 这台主机,改由 5.6.7.8 来处理,这样就可以保证业务服务不中断。

第二种,因为域名是一个名字空间,所以可以使用 bind9 等开源软件搭建一个在内部使用的 DNS,作为名字服务器。这样我们开发的各种内部服务就都用域名来标记,比如数据库服务都用域名 mysql.inner.app ,商品服务都用 goods.inner.app ,发起网络通信时也就不必再使用写死的 IP 地址了,可以直接用域名,而且这种方式也兼具了第一种玩法的优势。

第三种玩法包含了前两种,也就是 基于域名实现的负载均衡 。

这种玩法也有两种方式,两种方式可以混用。

- 第一种方式,因为域名解析可以返回多个 IP 地址,所以一个域名可以对应多台主机,客户端收到多个 IP 地址后,就可以自己使用轮询算法依次向服务器发起请求,实现负载均衡。

- 第二种方式,域名解析可以配置内部的策略,返回离客户端最近的主机,或者返回当前服务质量最好的主机,这样在 DNS 端把请求分发到不同的服务器,实现负载均衡。

前面我们说的都是可信的 DNS,如果有一些不怀好意的 DNS,那么它也可以在域名这方面做手脚,弄一些比较恶意的玩法,举两个例子:

- 域名屏蔽 ,对域名直接不解析,返回错误,让你无法拿到 IP 地址,也就无法访问网站;

- 域名劫持 ,也叫 域名污染,你要访问 A 网站,但 DNS 给了你 B 网站。

好在互联网上还是好人多,而且 DNS 又是互联网的基础设施,这些恶意 DNS 并不多见,你上网的时候不需要太过担心。

小结

这次我们学习了与 HTTP 协议有重要关系的域名和 DNS,在这里简单小结一下今天的内容:

- 域名使用字符串来代替 IP 地址,方便用户记忆,本质上一个名字空间系统;

- DNS 就像是我们现实世界里的电话本、查号台,统管着互联网世界里的所有网站,是一个超级大管家;

- DNS 是一个树状的分布式查询系统,但为了提高查询效率,外围有多级的缓存;

- 使用 DNS 可以实现基于域名的负载均衡,既可以在内网,也可以在外网。

课下作业

在浏览器地址栏里随便输入一个不存在的域名,比如就叫

www.不存在.com,试着解释一下它的 DNS 解析过程。浏览器缓存 -> 操作系统缓存 -> 操作系统 host 文件 -> dns 服务器

而 dns 服务器查找顺序为:非权威 dns 服务器 -> 根域名服务器 -> 顶级域名服务器 -> 二级域名服务器

如果因为某些原因,DNS 失效或者出错了,会出现什么后果?

失效:无法访问到该地址,域名屏蔽

出错:解析到了别人的地址,域名污染

课外小贴士

- 早期的域名系统只支持使用英文,而且顶级域名被限制在三个字以内,但随着互联网的发展限制已经解除了这些限制,可以使用中文作为域名,而且在 com、net、gov 等之外新增了 asia、media、museum 等许多新类别的顶级域名

- 域名的总长度限制在 253 个字符以内,而每一级域名长度不能超过 63 个字符

- 域名是大小写无关的,但通常都使用小写的形式

- 过长的域名或则过多的层次关系也会导致与 IP 地址同样难于记忆的问题,所以场景的域名大多是两级或三级,四级以上很少见

拓展问题

为何全世界只有 13 组根域名服务器呢?

细节原因不好解释,简单来说是因为 dns 协议还有 udp 协议里包大小的限制,只有 512 字节,再除以 dns 记录长度,最多 15 组,再去掉 buffer。

终极 dns 的解析是有谁实现的或者谁规定的

域名由专门的域名注册机构管理,终极的是ICANN。IP地址的分配也由 ICANN 管理,当然有浪费,美国是互联网的发明国,所以占用 ip 地址最多。ip 地址查找由专门的协议,比如 arp。

当域名所对应的 ip 发生变化的时候,因为上述说到有权威 dns 服务器(缓存),它是如何知道的?包括权威的 dns 服务器

域名解析有个 ttl 有效期,到期就会去上一级 dns 重新获取,当然也可以主动刷新。

比如我备案了一个域名 www.abc.com ,是不是 abc.com 就会注册到根域名服务器上,这个根域名服务器,顶级域名服务器也是某个公司开发的吗?

根和顶级 dns 由互联网组织 ICANN 管理,不属于任何公司。根 dns 只管理顶级 dns(如 com、cn)。

操作系统的 dns 缓存是什么?

在 Windows 上可以用命令行

ipconfig /displaydns看缓存的 dns,存在系统内部。

07 | 自己动手,搭建 HTTP 实验环境

这一讲是「破冰篇」的最后一讲,我会先简单地回顾一下之前的内容,然后在 Windows 系统上实际操作,用几个应用软件搭建出一个「最小化」的 HTTP 实验环境,方便后续的基础篇、进阶篇、安全篇的学习。

破冰篇回顾

HTTP 协议诞生于 30 年前,设计之初的目的是用来传输纯文本数据。但由于形式灵活,搭配 URI、HTML 等技术能够把互联网上的资源都联系起来,构成一个复杂的超文本系统,让人们自由地获取信息,所以得到了迅猛发展。

HTTP 有多个版本,目前应用的最广泛的是 HTTP/1.1,它几乎可以说是整个互联网的基石。但 HTTP/1.1 的性能难以满足如今的高流量网站,于是又出现了 HTTP/2 和 HTTP/3。不过这两个新版本的协议还没有完全推广开。在可预见的将来,HTTP/1.1 还会继续存在下去。

HTTP 翻译成中文是 超文本传输协议 ,是一个应用层的协议,通常基于 TCP/IP,能够在网络的任意两点之间传输文字、图片、音频、视频等数据。

HTTP 协议中的两个端点称为 请求方 和 应答方 。请求方通常就是 Web 浏览器,也叫 user agent,应答方是 Web 服务器,存储着网络上的大部分静态或动态的资源。

在浏览器和服务器之间还有一些 中间人 的角色,如 CDN、网关、代理等,它们也同样遵守 HTTP 协议,可以帮助用户更快速、更安全地获取资源。

HTTP 协议不是一个孤立的协议,需要下层很多其他协议的配合。最基本的是 TCP/IP,实现寻址、路由和可靠的数据传输,还有 DNS 协议实现对互联网上主机的定位查找。

对 HTTP 更准确的称呼是 HTTP over TCP/IP ,而另一个 HTTP over SSL/TLS 就是增加了安全功能的 HTTPS。

软件介绍

常言道实践出真知,又有俗语光说不练是假把式。要研究 HTTP 协议,最好有一个实际可操作、可验证的环境,通过实际的数据、现象来学习,肯定要比单纯的“动嘴皮子”效果要好的多。

现成的环境当然有,只要能用浏览器上网,就会有 HTTP 协议,就可以进行实验。但现实的网络环境又太复杂了,有很多无关的干扰因素,这些噪音会淹没真正有用的信息。

所以,我给你的建议是:搭建一个 最小化 的环境,在这个环境里仅有 HTTP 协议的两个端点:请求方和应答方,去除一切多余的环节,从而可以抓住重点,快速掌握 HTTP 的本质。

简单说一下这个「最小化」环境用到的应用软件:

Wireshark

著名的网络抓包工具,能够截获在 TCP/IP 协议栈中传输的所有流量,并按协议类型、地址、端口等任意过滤,功能非常强大,是学习网络协议的必备工具。

它就像是网络世界里的一台「高速摄像机」,把只在一瞬间发生的网络传输过程如实地「拍摄」下来,事后再「慢速回放」,让我们能够静下心来仔细地分析那一瞬到底发生了什么。

Chrome/Firefox

Google 开发的浏览器,是目前的主流浏览器之一。它不仅上网方便,也是一个很好的调试器,对 HTTP/1.1、HTTPS、HTTP/2、QUIC 等的协议都支持得非常好,用 F12 打开「开发者工具」还可以非常详细地观测 HTTP 传输全过程的各种数据。

如果你更习惯使用 Firefox,那也没问题,其实它和 Chrome 功能上都差不太多,选择自己喜欢的就好。

与 Wireshark 不同,Chrome 和 Firefox 属于事后诸葛亮,不能观测 HTTP 传输的过程,只能看到结果。

Telnet

是一个经典的虚拟终端,基于 TCP 协议远程登录主机,我们可以使用它来模拟浏览器的行为,连接服务器后手动发送 HTTP 请求,把浏览器的干扰也彻底排除,能够从最原始的层面去研究 HTTP 协议。

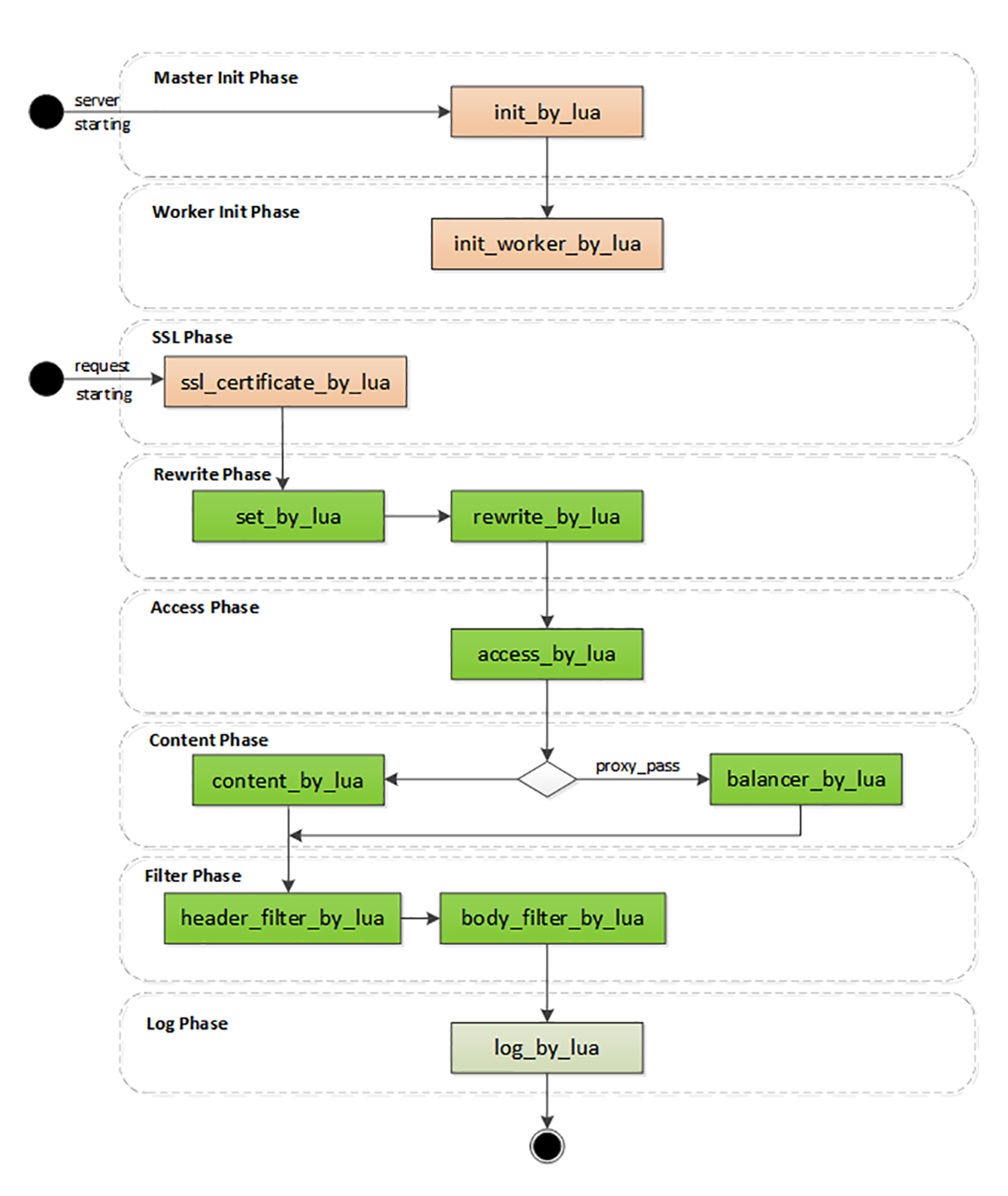

OpenResty

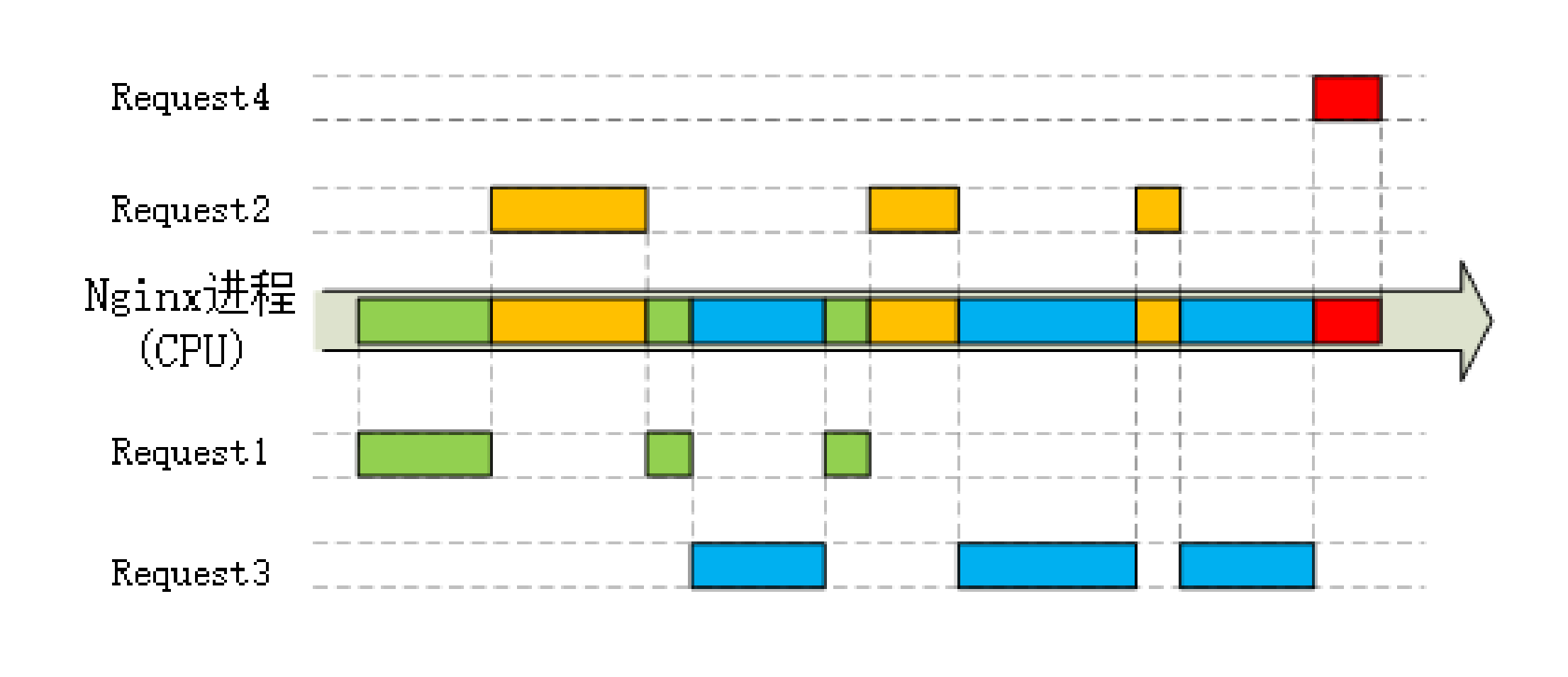

你可能比较陌生,它是基于 Nginx 的一个强化包,里面除了 Nginx 还有一大堆有用的功能模块,不仅支持 HTTP/HTTPS,还特别集成了脚本语言 Lua 简化 Nginx 二次开发,方便快速地搭建动态网关,更能够当成应用容器来编写业务逻辑。

选择 OpenResty 而不直接用 Nginx 的原因是它相当于 Nginx 的超集,功能更丰富,安装部署更方便。我也会用 Lua 编写一些服务端脚本,实现简单的 Web 服务器响应逻辑,方便实验。

安装过程

使用的是 win10 系统,如果不是可能需要使用虚拟机安装一个 win10 系统来进行测试。(如果你会其他的技术能替代下面的软件也可以)

首先使用到的一些测试脚本在该仓库可以下载到,先 clone 下来

git clone https://github.com/chronolaw/http_study.git Wireshark (opens new window)v3.0.0

基本上就是下一步下一步就可以安装完成

这个最好使用相同的版本,防止与课程中讲解的不一致的问题,有专研精神的可以使用最新版本

Chrome v73:可以使用最新版本

前两个自行下载安装包安装,可以使用新版本,安装较为简单。

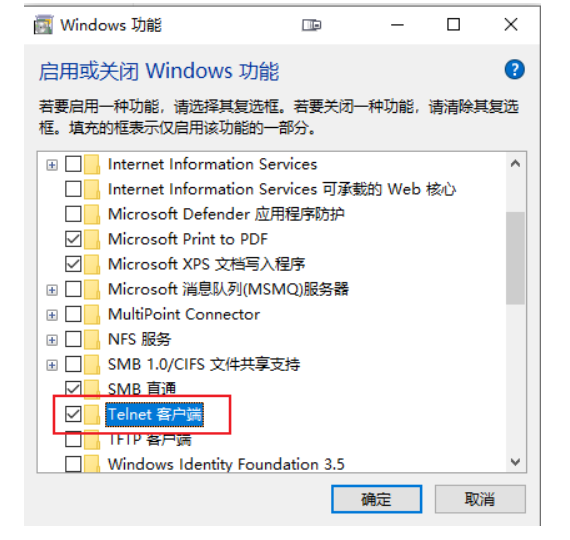

Telnet

Telnet win10 自带,默认不启用,开启方式如下:

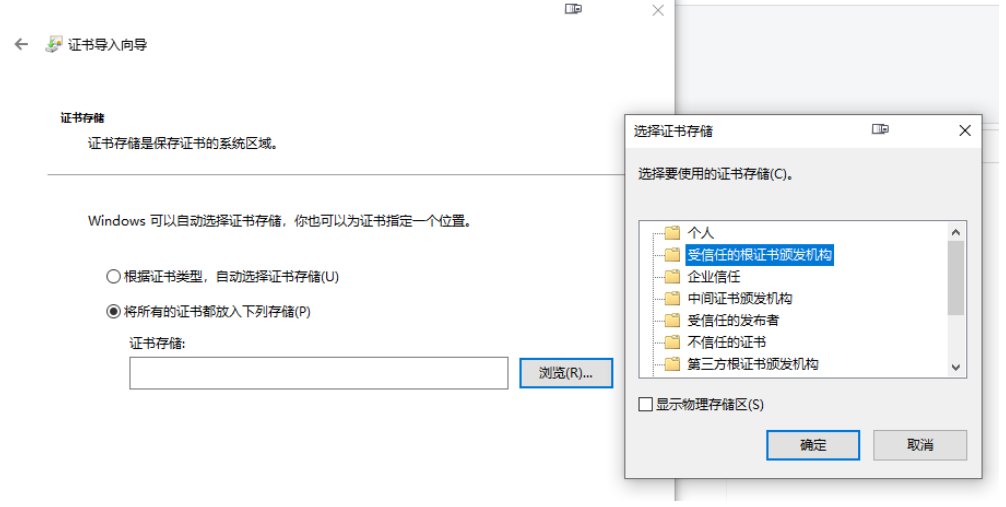

打开 Windows 的设置窗口,搜索「Telnet」,就会找到「启用或关闭 Windows 功能」,在这个窗口里找到「Telnet 客户端」,打上对钩就可以了,可以参考截图。

OpenResty

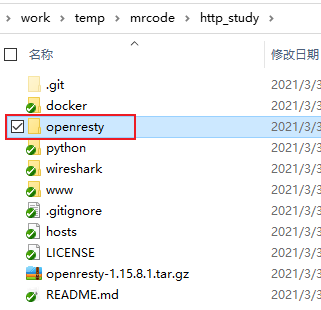

版本:64 位 1.15.81,下载地址:官网 (opens new window),openresty-1.15.8.1.zip(opens new window)

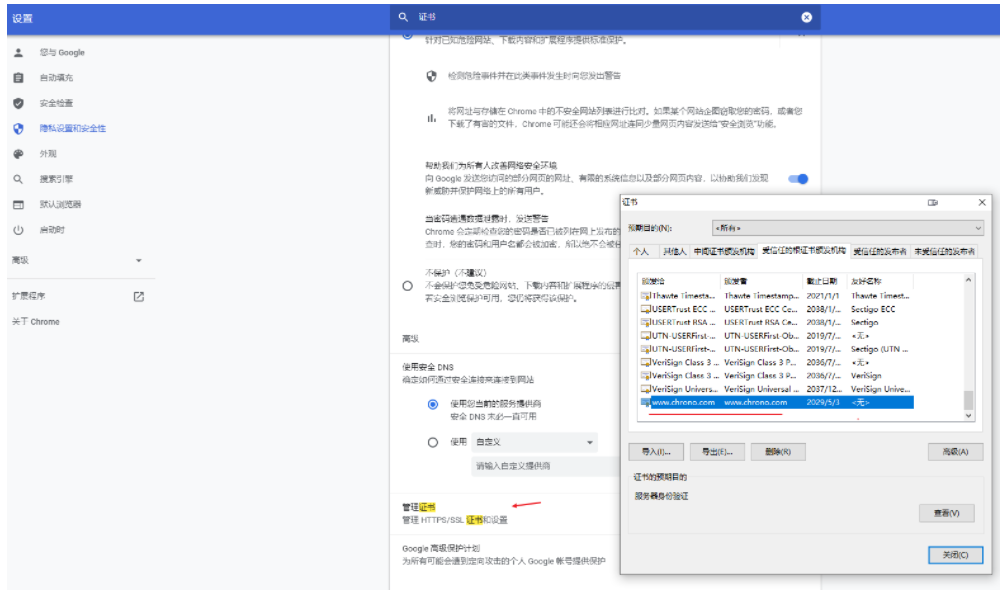

解压到刚刚 clone 下来的仓库目录,如下图所示(途中下载的是 tar.gz 包,下错了,后来已经修正为 zip 包了)

因为 www 目录里面的脚本路径写的是这个目录下的路径。

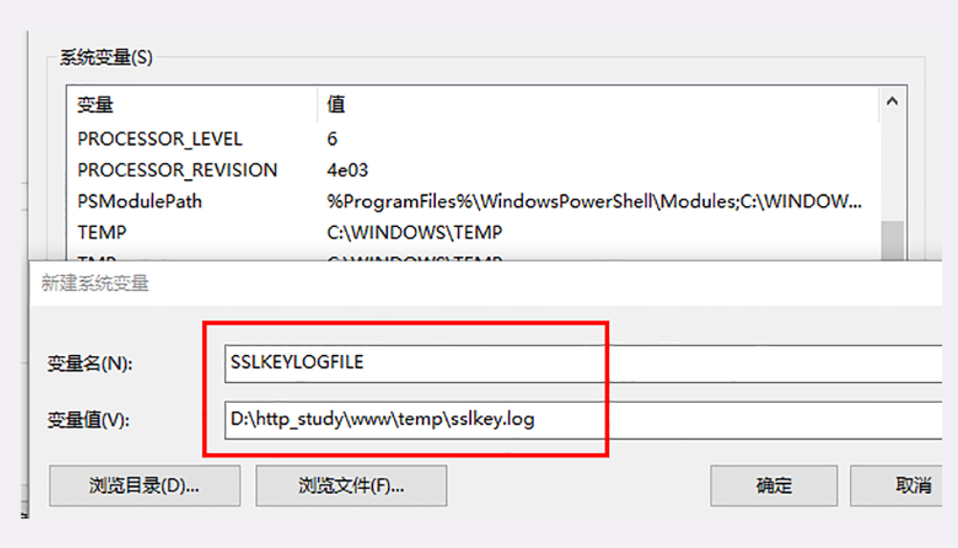

#修改本机 hosts 文件

为了能够让浏览器能够使用 DNS 域名访问我们的实验环境,还要改一下本机的 hosts 文件,位置在 C:\WINDOWS\system32\drivers\etc\hosts

# http 协议实验室域名

127.0.0.1 www.chrono.com

127.0.0.1 www.metroid.net

127.0.0.1 origin.io

# ====================== 注意修改 hosts 文件需要管理员权限,直接用记事本编辑是不行的,可以切换管理员身份,或者改用其他高级编辑器,比如 Notepad++,而且改之前最好做个备份。

到这里,我们的安装工作就完成了!之后你就可以用 Wireshark、Chrome、Telnet 在这个环境里随意折腾,弄坏了也不要紧,只要把目录删除,再来一遍操作就能复原。

测试验证

实验环境搭建完了,但还需要把它运行起来,做一个简单的测试验证,看是否运转正常。

首先我们要启动 Web 服务器,也就是 OpenResty。

在 http_study 的 www 目录下有四个批处理文件,分别是:

- start:启动 OpenResty 服务器;

- stop:停止 OpenResty 服务器;

- reload:重启 OpenResty 服务器;

- list:列出已经启动的 OpenResty 服务器进程。

使用鼠标双击 start 批处理文件,就会启动 OpenResty 服务器在后台运行,这个过程可能会有 Windows 防火墙的警告,选择「允许」即可。

运行后,鼠标双击 list 可以查看 OpenResty 是否已经正常启动,应该会有两个 nginx.exe 的后台进程,大概是下图的样子。

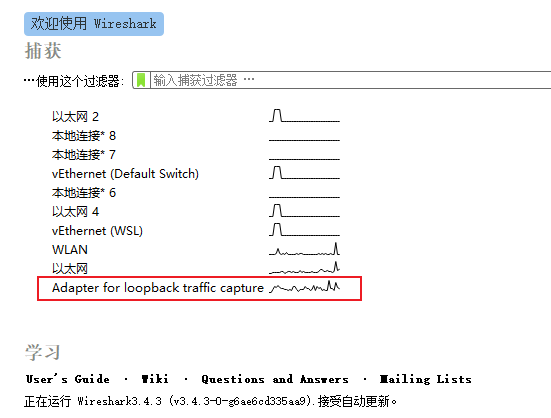

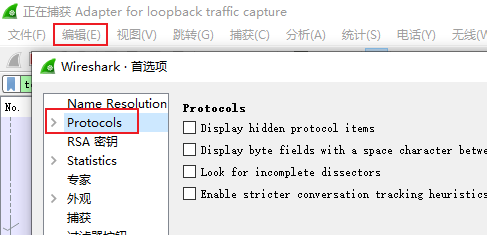

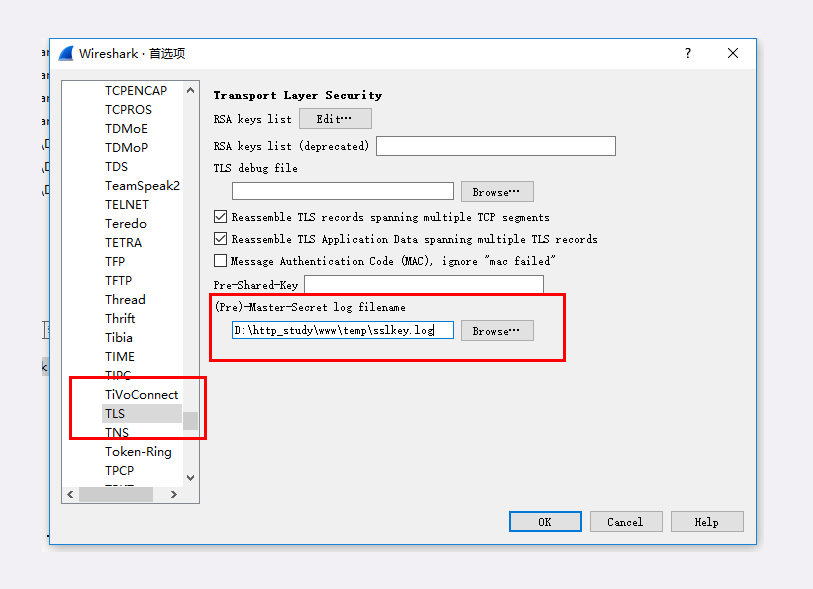

因为我们的实验环境运行在本机的 127.0.0.1 上,也就是 loopback 环回地址。所以,在 Wireshark 里要选择「Npcap loopback Adapter」,过滤器选择 HTTP TCP port(80) ,即只抓取 HTTP 相关的数据包。鼠标双击开始界面里的「Npcap loopback Adapter」 即可开始抓取本机上的网络数据。

关于 Npcap loopback Adapter 这个的说明,笔者还记得的是 Wireshark 自带的是没有这个接口的,在安装的时候不要选择自带的 Npcap,要自己去下载独立的软件包,安装之后才会有。

但是最新版本的 Wireshark 提供的 Adapter for loopback traffic capture 接口已经可以能捕获到本机回环的流量了

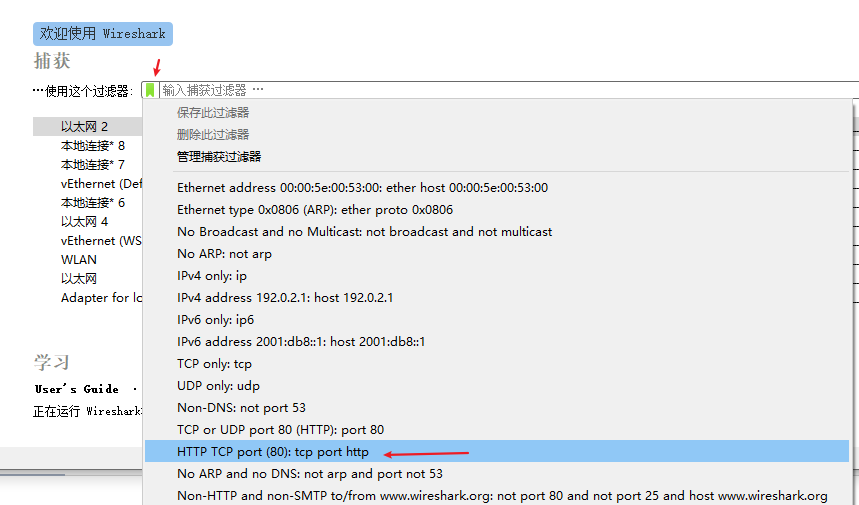

选择接口后,在下图的过滤中只过滤 80 端口的流量

tcp.port == 80本机 80 端口一般不会被使用,这样过滤出来的才是我们想要的信息,否则将会看到类似刷屏的信息,看不过来的

关于这个过滤器的使用,前面说到在选择回环接口之前选择 HTTP TCP port(80) 这个操作是下面这个图,它相当于是一个快捷功能吧,上面我们直接填写的过滤条件,过滤结果是一样的。

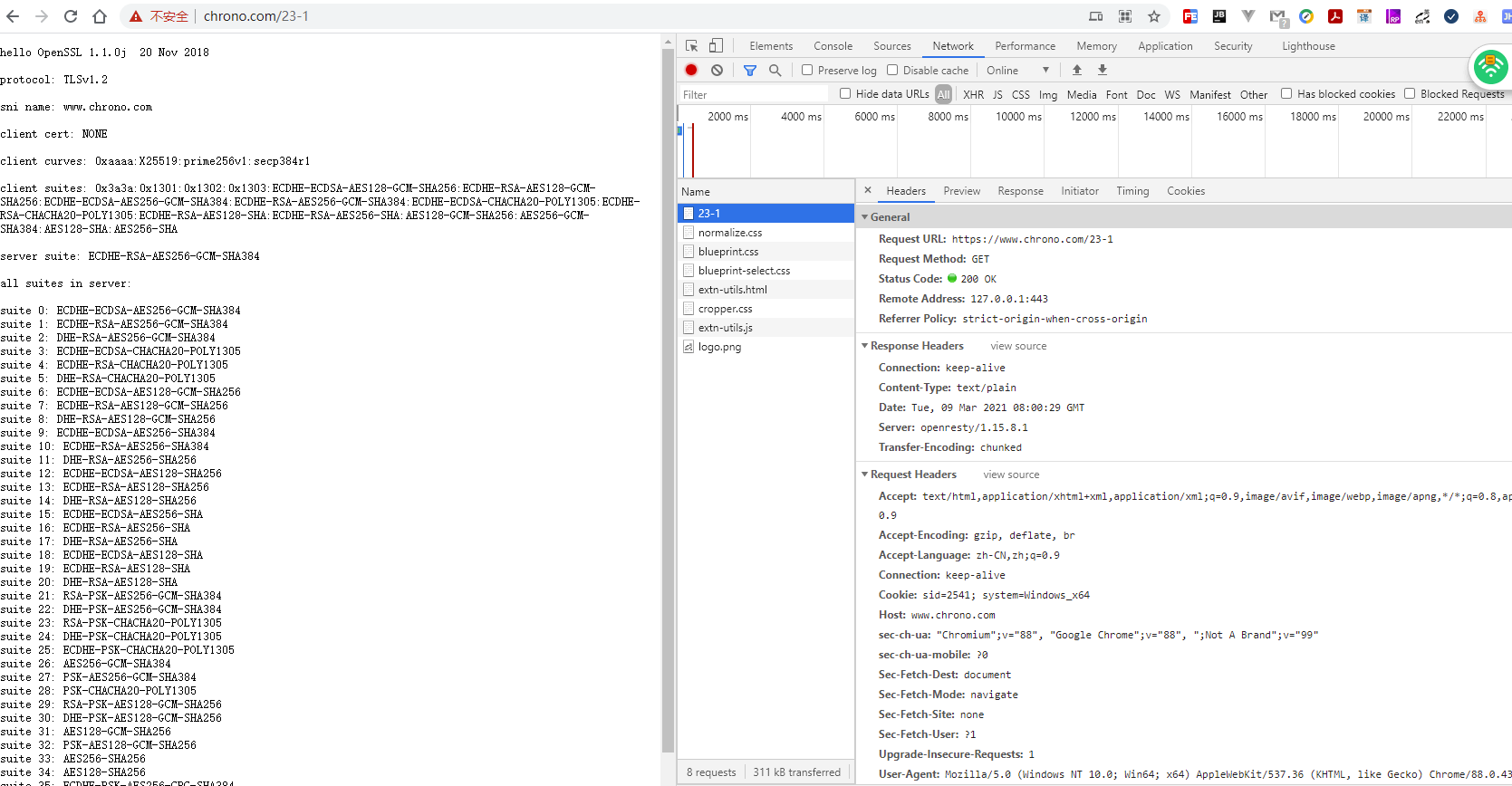

然后我们打开 Chrome,在地址栏输入 http://localhost/,访问刚才启动的 OpenResty 服务器,就会看到一个简单的欢迎界面,如下图所示。

然后查看 wireshark 界面,就看到了有几条数据出现了

至于这些数据是什么,表示什么含义,我会在下一讲再详细介绍。

如果你能够在自己的电脑上走到这一步,就说明「最小化」的实验环境已经搭建成功了,不要忘了实验结束后运行批处理 stop 停止 OpenResty 服务器。

小结

这次我们学习了如何在自己的电脑上搭建 HTTP 实验环境,在这里简单小结一下今天的内容。

- 现实的网络环境太复杂,有很多干扰因素,搭建「最小化」的环境可以快速抓住重点,掌握 HTTP 的本质;

- 我们选择 Wireshark 作为抓包工具,捕获在 TCP/IP 协议栈中传输的所有流量;

- 我们选择 Chrome 或 Firefox 浏览器作为 HTTP 协议中的 user agent;

- 我们选择 OpenResty 作为 Web 服务器,它是一个 Nginx 的强化包,功能非常丰富;

- Telnet 是一个命令行工具,可用来登录主机模拟浏览器操作;

- 在 GitHub 上可以下载到本专栏的专用项目源码,只要把 OpenResty 解压到里面即可完成实验环境的搭建。

课外小贴士

如果你会编程,还可以选择一种自己擅长的语言(如 Python),调用专用库,去访问 OpenResty 服务器

在 Linux 上可以直接从源码编译 OpenResty,用 curl 发送测试命令,用 tcpdump 抓包

除了经典的 Wireshark 抓包工具外,还有一个专门抓 HTTP 包的工具 Fiddler

如果无法正常启动 OpenResty,最大的可能就是端口 80 或 443 被占用了(比如安装了 WMWare workstation)

先看

www/logs里的错误日志,然后在命令行中用netstat -aon | findstr :443找到占用的进程或服务,手动停止就可以了

有时候可能 stop 批处理脚本无法正确停止 OpenResty,可以使用「任务管理器」查找 nginx.exe 进程,强制关闭

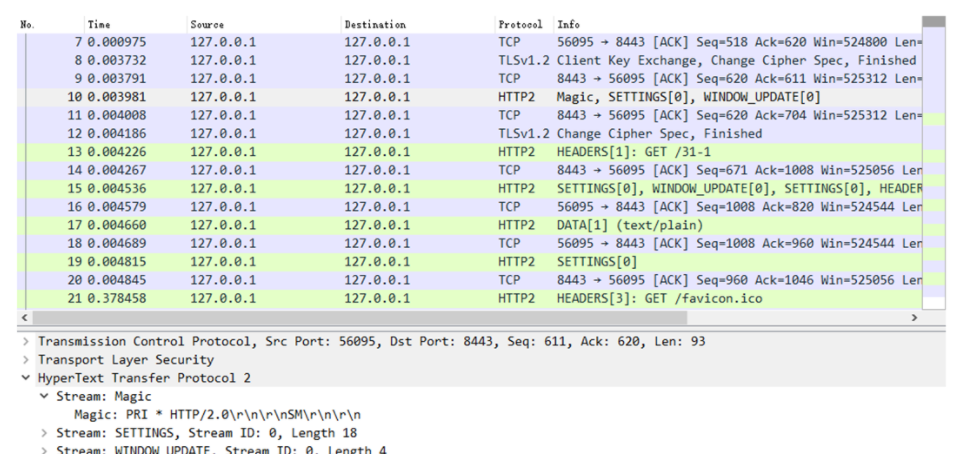

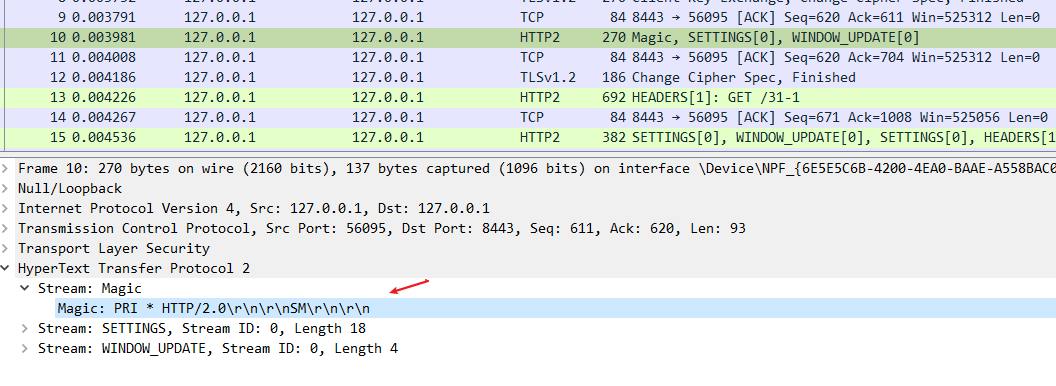

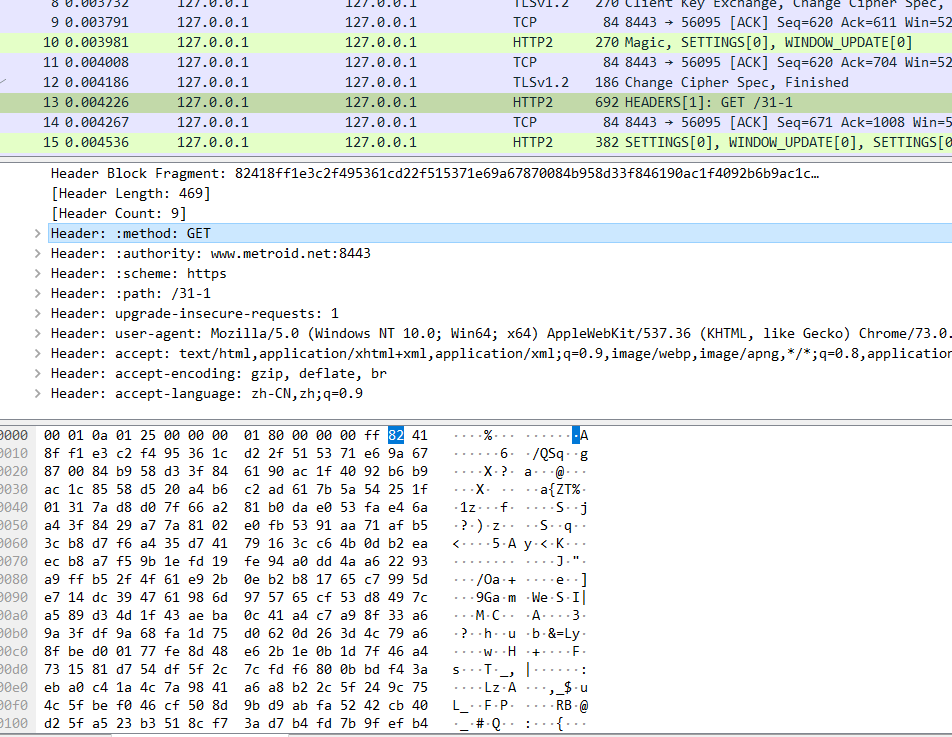

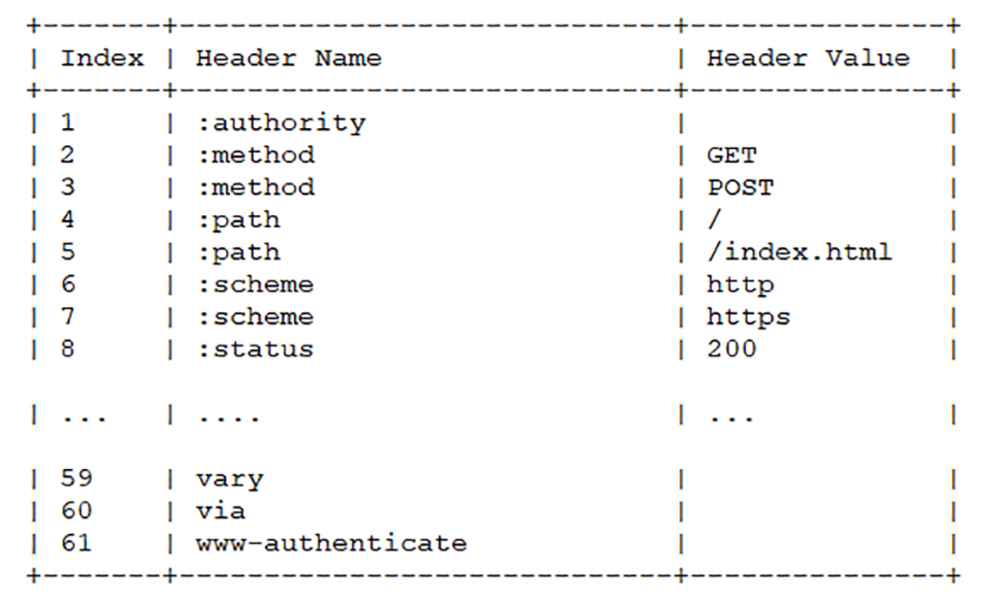

08 | 键入网址再按下回车,后面究竟发生了什么?

经过上一讲的学习,你是否已经在自己的电脑上搭建好了最小化的 HTTP 实验环境呢?

我相信你的答案一定是 Yes,那么,让我们立刻开始「螺蛳壳里做道场」,在这个实验环境里看一下 HTTP 协议工作的全过程。

使用 IP 地址访问 Web 服务器

首先我们运行 www 目录下的 start 批处理程序,启动本机的 OpenResty 服务器,启动后可以用 list 批处理确认服务是否正常运行(两个 nginx 进程)。

然后我们打开 Wireshark,选择 HTTP TCP port(80) 过滤器,再鼠标双击 Npcap loopback Adapter ,开始抓取本机 127.0.0.1 地址上的网络数据。

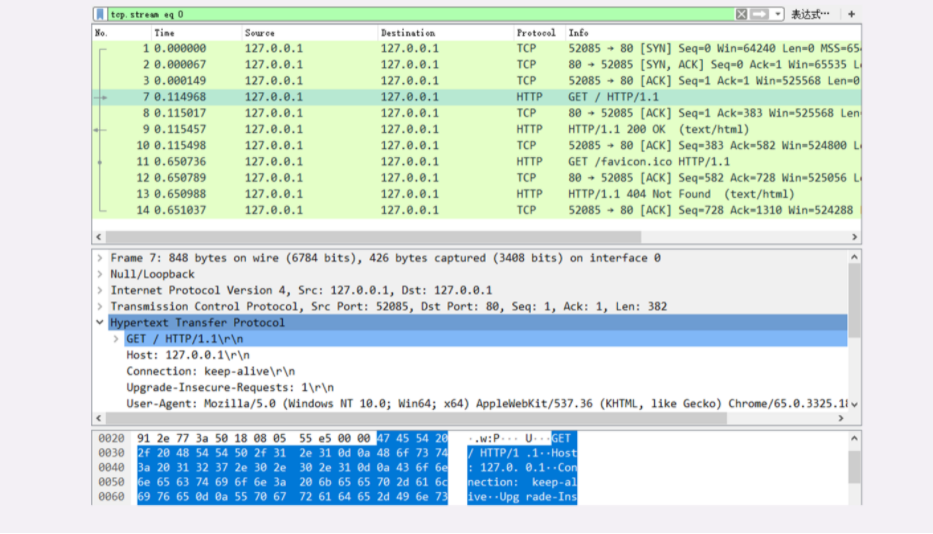

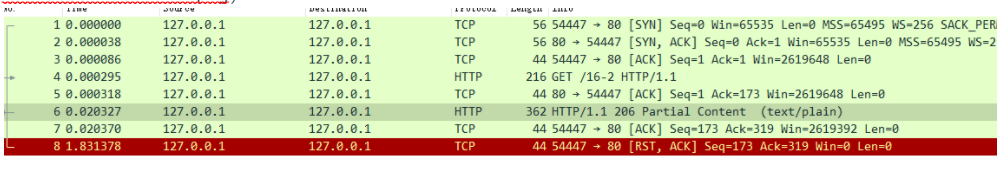

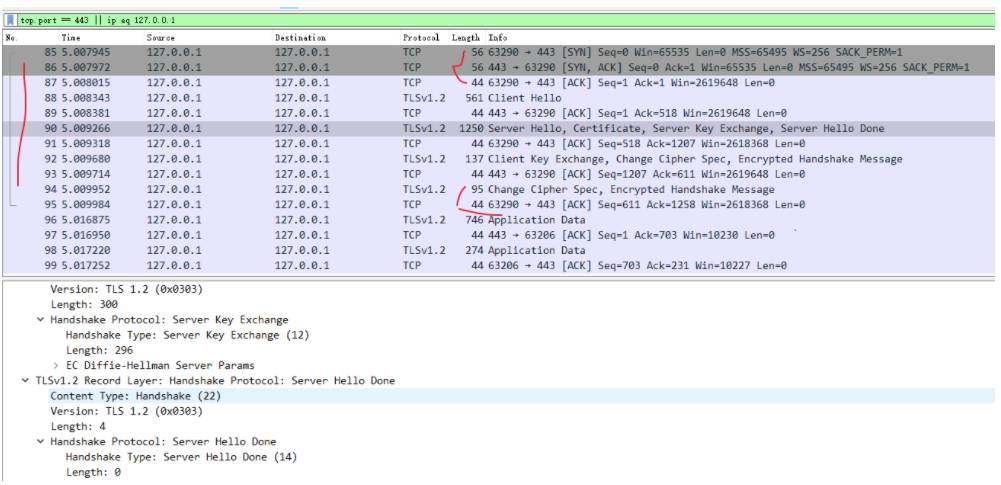

第三步,在 Chrome 浏览器的地址栏里输入 http://127.0.0.1/ ,再按下回车键,等欢迎页面显示出来后 Wireshark 里就会有捕获的数据包,如下图所示。

有关 wireshark 的用法,这里不深入,自己百度.

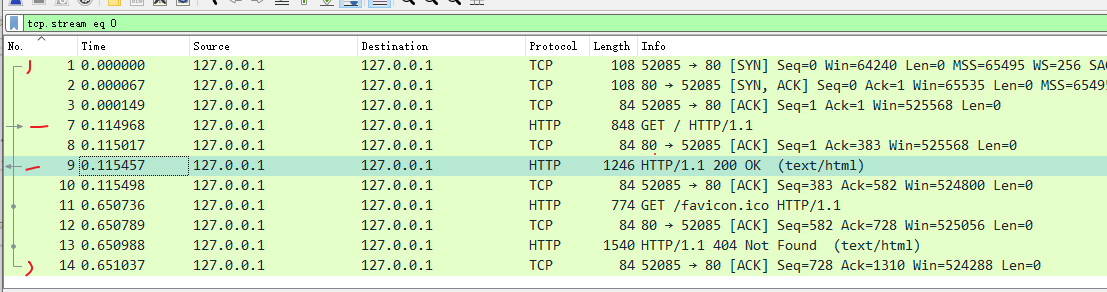

图上的过滤器 tcp.stream eq 0 和前面选择的 HTTP TCP port(80) 含义是不一样的,

另外对于上图这个请求数据来说,不一定每次都是一样的,但是流程是相同的,如果是自己跟着测试,只需要关注核心流程,想要数据完全一致的话在前面搭建的实验环境目录下 http_study\wireshark 有对应的 *.pcapng 文件,可以加载到 wireshark 中

此提示后面不再赘述,每张数据图下面都会写上对应的文件,如果没有写,那说明是笔者自己实验环境的截图,原书有的截图一定会有,自己的就按照笔记上的解释去理解。

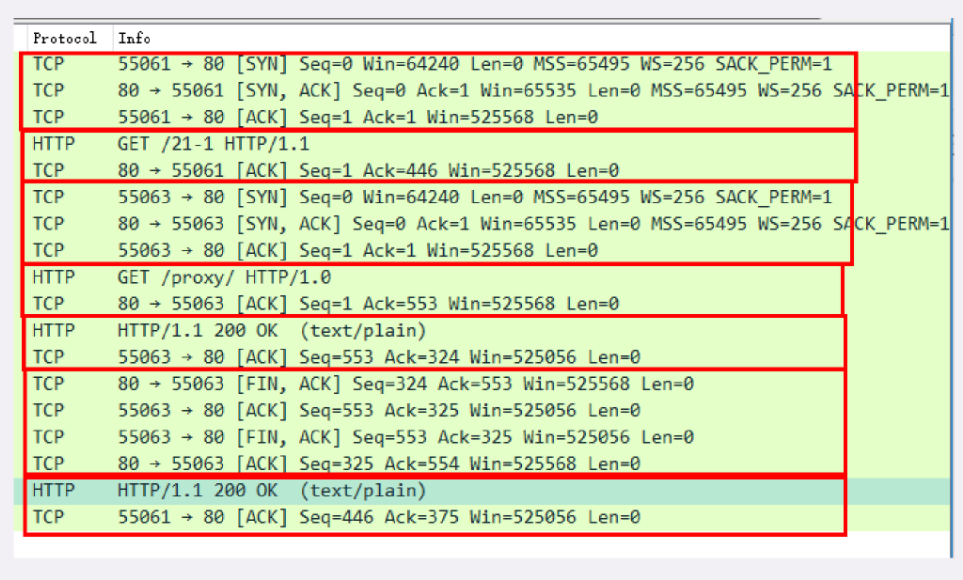

抓包分析

在 Wireshark 里你可以看到,这次一共抓到了 11 个包(这里用了滤包功能,滤掉了 3 个包,原本是 14 个包),耗时 0.65 秒,下面我们就来一起分析一下 键入网址按下回车 后数据传输的全过程。

08-1.pcapng 文件中一共 14 个包,使用过滤器 tcp.stream eq 0 过滤掉了三个包

tcp.stream eq 0 是什么意思呢?笔者短时间没有找到答案,唯一能猜想到的应该是:建立起来的这一次链接,在该链接上发出和响应的请求数据包

所以这里过滤之后看到的就是一次网址发出去发生的数据包

网络上搜到的是选择第 0 号 tcp 流的含义,这里应该就是说的是第几个连接的意思。

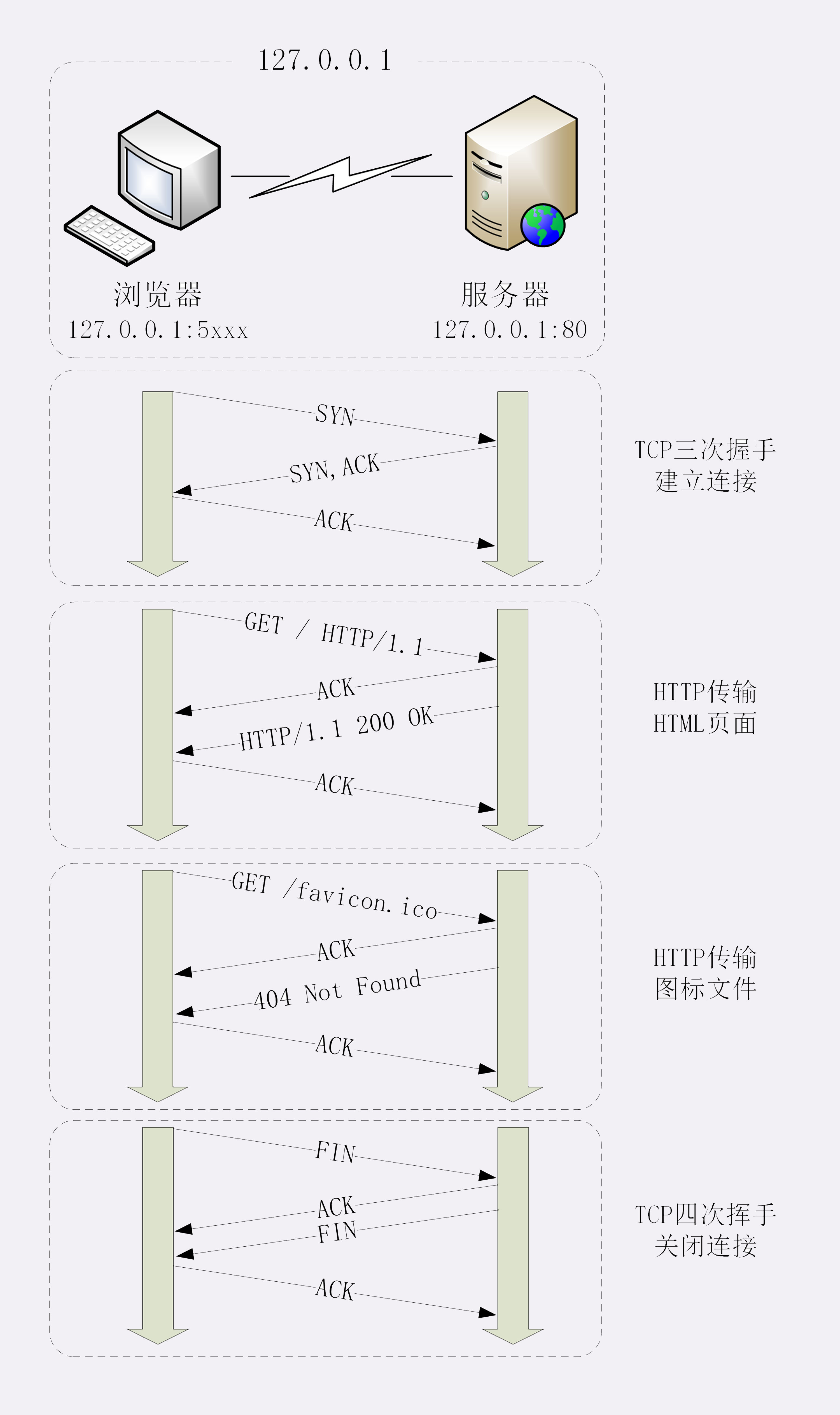

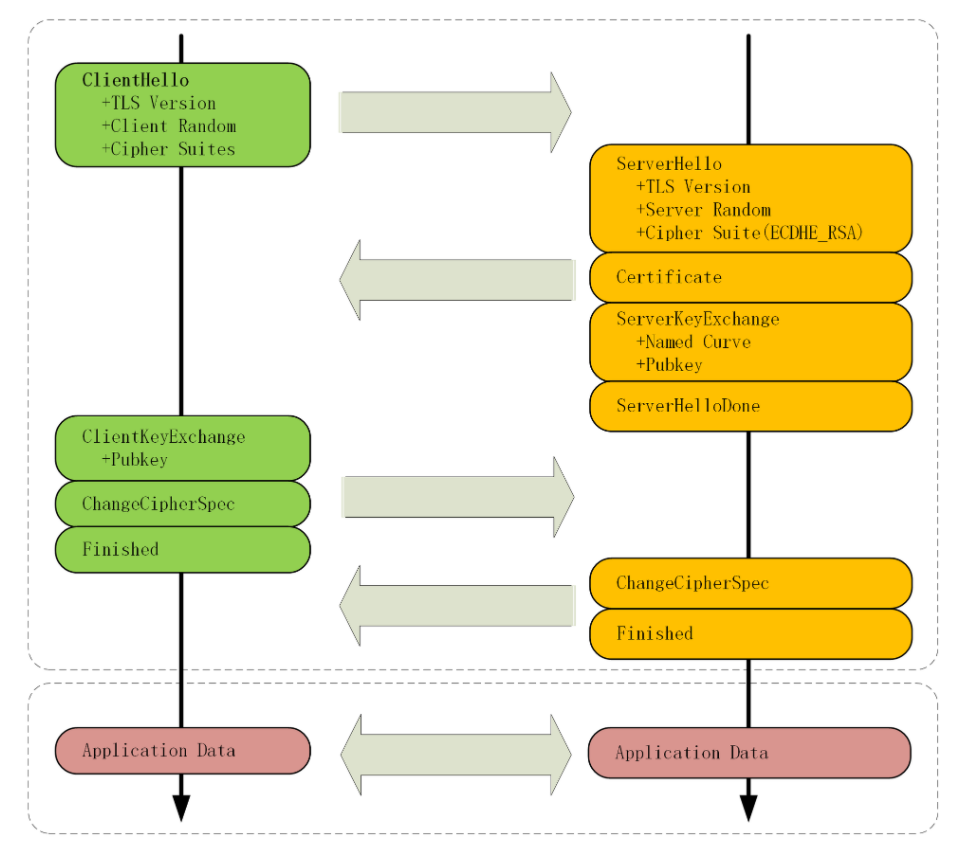

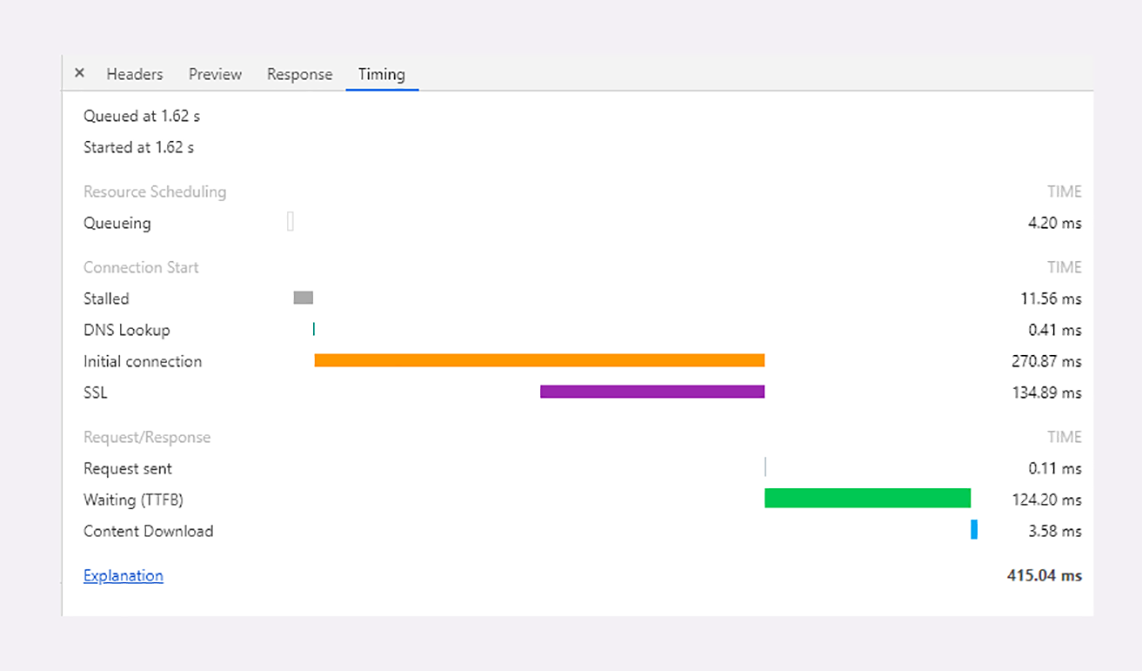

通过前面的讲解,你应该知道 HTTP 协议是运行在 TCP/IP 基础上的,依靠 TCP/IP 协议来实现数据的可靠传输。所以浏览器要用 HTTP 协议收发数据,首先要做的就是建立 TCP 连接。

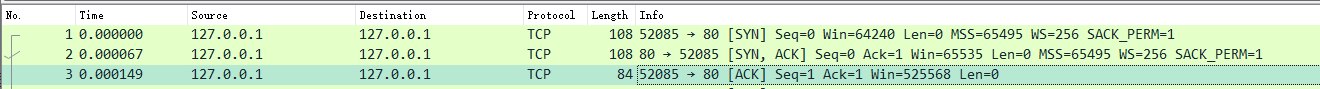

因为我们在地址栏里直接输入了 IP 地址 127.0.0.1,而 Web 服务器的默认端口是 80,所以浏览器就要依照 TCP 协议的规范,使用 三次握手 建立与 Web 服务器的连接。

对应到 Wireshark 里,就是最开始的三个抓包,浏览器使用的端口是 52085,服务器使用的端口是 80,经过 SYN、SYN/ACK、ACK 的三个包之后,浏览器与服务器的 TCP 连接就建立起来了。

有了可靠的 TCP 连接通道后,HTTP 协议就可以开始工作了。于是,浏览器按照 HTTP 协议规定的格式,通过 TCP 发送了一个 GET / HTTP/1.1 请求报文,也就是 Wireshark 里的第四个包。至于包的内容具体是什么现在先不用管,我们下一讲再说。

随后,Web 服务器回复了第五个包,在 TCP 协议层面确认:「刚才的报文我已经收到了」,不过这个 TCP 包 HTTP 协议是看不见的。

Web 服务器收到报文后在内部就要处理这个请求。同样也是依据 HTTP 协议的规定,解析报文,看看浏览器发送这个请求想要干什么。

它一看,原来是要求获取根目录下的默认文件,好吧,那我就从磁盘上把那个文件全读出来,再拼成符合 HTTP 格式的报文,发回去吧。这就是 Wireshark 里的第六个包 HTTP/1.1 200 OK,底层走的还是 TCP 协议。

同样的,浏览器也要给服务器回复一个 TCP 的 ACK 确认,「你的响应报文收到了,多谢。」,即第七个包。

这时浏览器就收到了响应数据,但里面是什么呢?所以也要解析报文。一看,服务器给我的是个 HTML 文件,好,那我就调用排版引擎、JavaScript 引擎等等处理一下,然后在浏览器窗口里展现出了欢迎页面。

这之后还有两个来回,共四个包,重复了相同的步骤。这是浏览器自动请求了作为网站图标的 favicon.ico 文件,与我们输入的网址无关。但因为我们的实验环境没有这个文件,所以服务器在硬盘上找不到,返回了一个 404 Not Found。

至此,键入网址再按下回车 的全过程就结束了。

笔者这里还发现一个小技巧,如下图所示

他的一个发起请求,和响应在最前面都有箭头示意,也可以通过这个来方便确认

我为这个过程画了一个交互图,你可以对照着看一下。不过要提醒你,图里 TCP 关闭连接的 四次挥手 在抓包里没有出现,这是因为 HTTP/1.1 长连接特性,默认不会立即关闭连接。

再简要叙述一下这次最简单的浏览器 HTTP 请求过程:

- 浏览器从地址栏的输入中获得服务器的 IP 地址和端口号;

- 浏览器用 TCP 的三次握手与服务器建立连接;

- 浏览器向服务器发送拼好的报文;

- 服务器收到报文后处理请求,同样拼好报文再发给浏览器;

- 浏览器解析报文,渲染输出页面。

使用域名访问 Web 服务器

刚才我们是在浏览器地址栏里直接输入 IP 地址,但绝大多数情况下,我们是不知道服务器 IP 地址的,使用的是域名,那么改用域名后这个过程会有什么不同吗?

还是实际动手试一下吧,把地址栏的输入改成 http://www.chrono.com/

重复 Wireshark 抓包过程,你会发现,好像没有什么不同,浏览器上同样显示出了欢迎界面,抓到的包也同样是 11 个:先是三次握手,然后是两次 HTTP 传输。

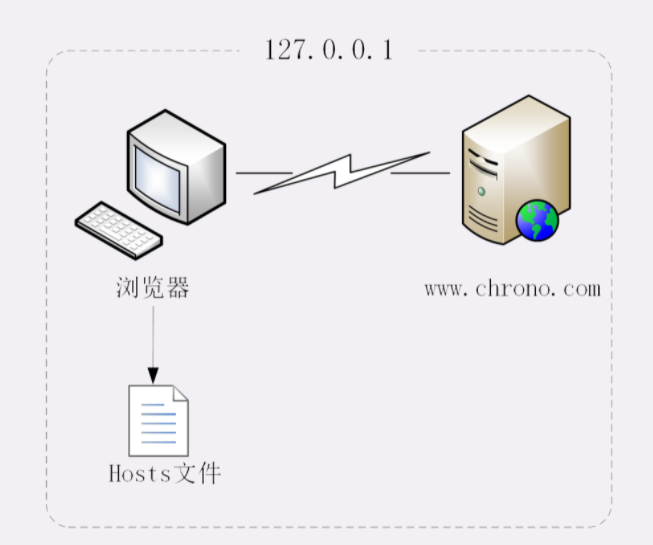

这里就出现了一个问题:浏览器是如何从网址里知道 http://www.chrono.com/ 的 IP 地址就是 127.0.0.1 的呢?

还记得我们之前讲过的 DNS 知识吗?浏览器看到了网址里的 http://www.chrono.com/,发现它不是数字形式的 IP 地址,那就肯定是域名了,于是就会发起域名解析动作,通过访问一系列的域名解析服务器,试图把这个域名翻译成 TCP/IP 协议里的 IP 地址。

不过因为域名解析的全过程实在是太复杂了,如果每一个域名都要大费周折地去网上查一下,那我们上网肯定会慢得受不了。

所以,在域名解析的过程中会有多级的缓存,浏览器首先看一下自己的缓存里有没有,如果没有就向操作系统的缓存要,还没有就检查本机域名解析文件 hosts,也就是上一讲中我们修改的 C:\WINDOWS\system32\drivers\etc\hosts

刚好,里面有一行映射关系

127.0.0.1 www.chrono.com 于是浏览器就知道了域名对应的 IP 地址,就可以愉快地建立 TCP 连接发送 HTTP 请求了。

我把这个过程也画出了一张图,但省略了 TCP/IP 协议的交互部分,里面的浏览器多出了一个访问 hosts 文件的动作,也就是本机的 DNS 解析。

真实的网络世界

通过上面两个在最小化环境里的实验,你是否已经对 HTTP 协议的工作流程有了基本的认识呢?

第一个实验是最简单的场景,只有两个角色:浏览器和服务器,浏览器可以直接用 IP 地址找到服务器,两者直接建立 TCP 连接后发送 HTTP 报文通信。

第二个实验在浏览器和服务器之外增加了一个 DNS 的角色,浏览器不知道服务器的 IP 地址,所以必须要借助 DNS 的域名解析功能得到服务器的 IP 地址,然后才能与服务器通信。

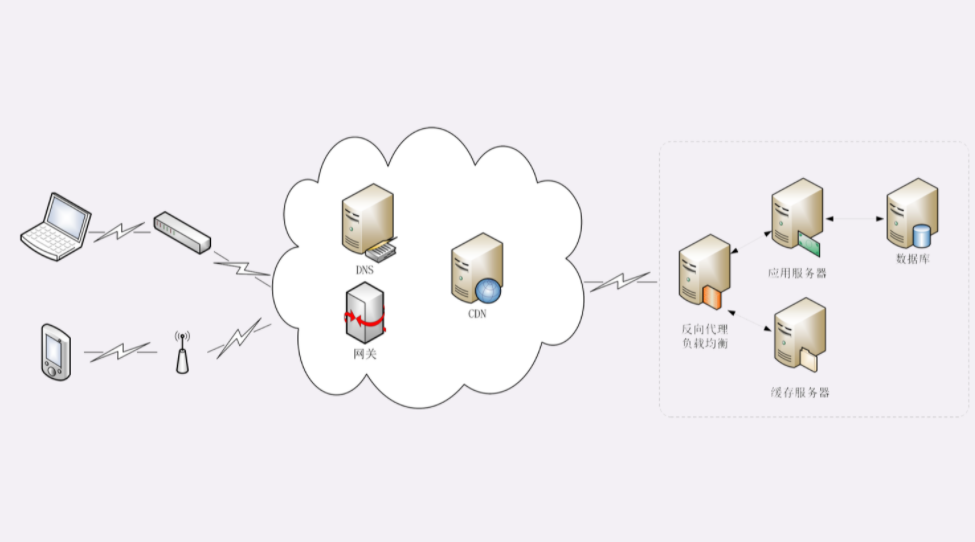

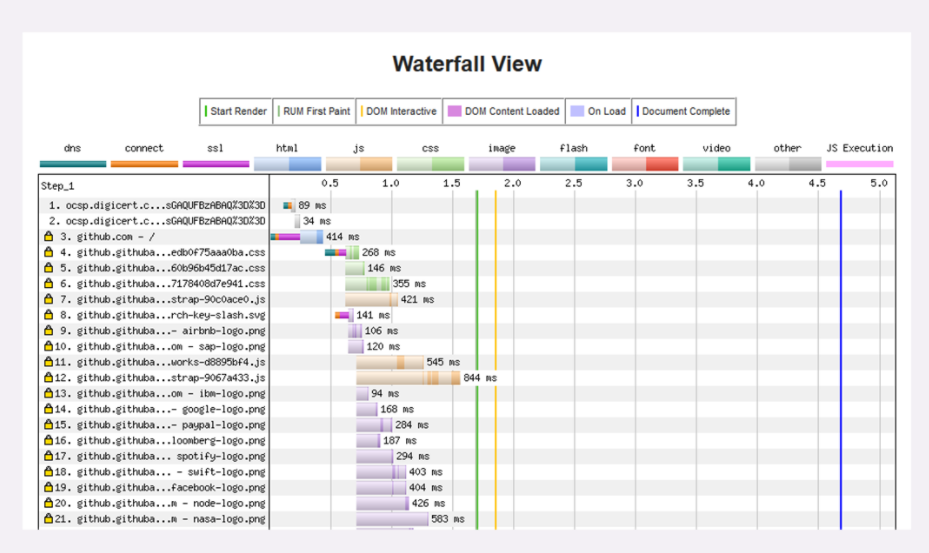

真实的互联网世界要比这两个场景要复杂的多,我利用下面的这张图来做一个详细的说明。

如果你用的是电脑台式机,那么你可能会使用带水晶头的双绞线连上网口,由交换机接入固定网络。如果你用的是手机、平板电脑,那么你可能会通过蜂窝网络、WiFi,由电信基站、无线热点接入移动网络。

接入网络的同时,网络运行商会给你的设备分配一个 IP 地址,这个地址可能是静态分配的,也可能是动态分配的。静态 IP 就始终不变,而动态 IP 可能你下次上网就变了。

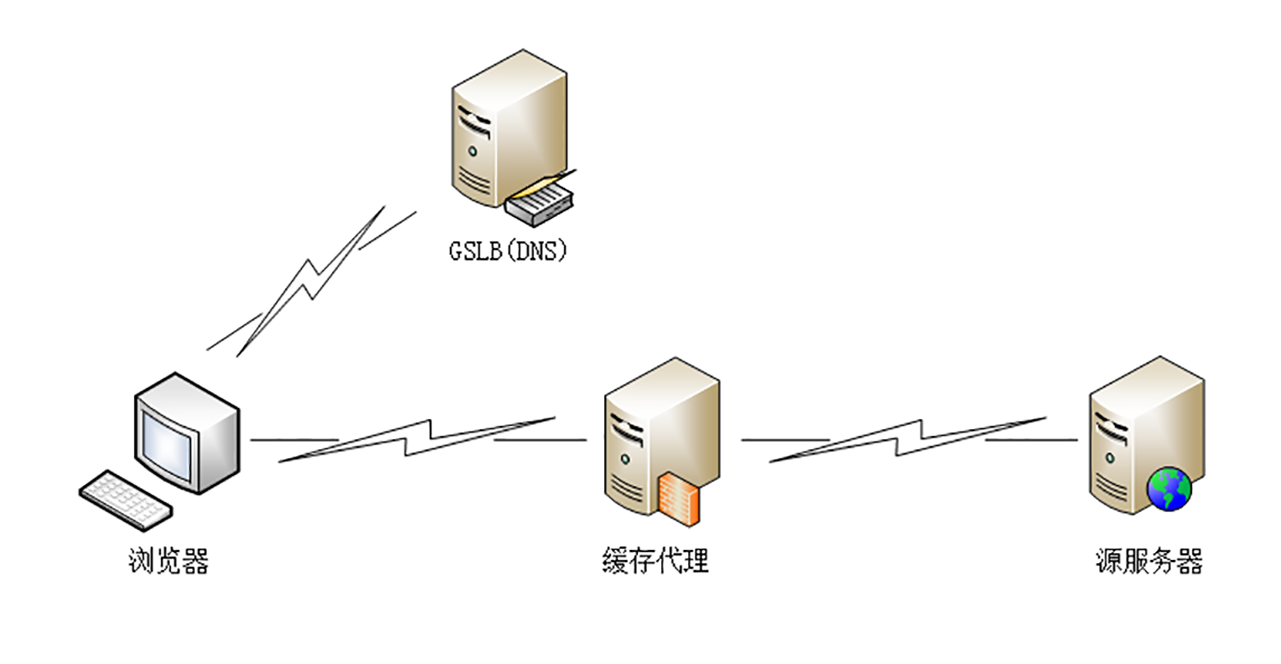

假设你要访问的是 Apple 网站,显然你是不知道它的真实 IP 地址的,在浏览器里只能使用域名 www.apple.com 访问,那么接下来要做的必然是域名解析。这就要用 DNS 协议开始从操作系统、本地 DNS、根 DNS、顶级 DNS、权威 DNS 的层层解析,当然这中间有缓存,可能不会费太多时间就能拿到结果。

别忘了互联网上还有另外一个重要的角色 CDN,它也会在 DNS 的解析过程中「插上一脚」。DNS 解析可能会给出 CDN 服务器的 IP 地址,这样你拿到的就会是 CDN 服务器而不是目标网站的实际地址。

因为 CDN 会缓存网站的大部分资源,比如图片、CSS 样式表,所以有的 HTTP 请求就不需要再发到 Apple,CDN 就可以直接响应你的请求,把数据发给你。

由 PHP、Java 等后台服务动态生成的页面属于「动态资源」,CDN 无法缓存,只能从目标网站获取。于是你发出的 HTTP 请求就要开始在互联网上的漫长跋涉,经过无数的路由器、网关、代理,最后到达目的地。

目标网站的服务器对外表现的是一个 IP 地址,但为了能够扛住高并发,在内部也是一套复杂的架构。通常在入口是负载均衡设备,例如三层(ip 层)的 LVS 或者七层的 Nginx,在后面是许多的服务器,构成一个更强更稳定的集群。

负载均衡设备会先访问系统里的缓存服务器,通常有 memory 级缓存 Redis 和 disk 级缓存 Varnish,它们的作用与 CDN 类似,不过是工作在内部网络里,把最频繁访问的数据缓存几秒钟或几分钟,减轻后端应用服务器的压力。

如果缓存服务器里也没有,那么负载均衡设备就要把请求转发给应用服务器了。这里就是各种开发框架大显神通的地方了,例如 Java 的 Tomcat/Netty/Jetty,Python 的 Django,还有 PHP、Node.js、Golang 等等。它们又会再访问后面的 MySQL、PostgreSQL、MongoDB 等数据库服务,实现用户登录、商品查询、购物下单、扣款支付等业务操作,然后把执行的结果返回给负载均衡设备,同时也可能给缓存服务器里也放一份。

应用服务器的输出到了负载均衡设备这里,请求的处理就算是完成了,就要按照原路再走回去,还是要经过许多的路由器、网关、代理。如果这个资源允许缓存,那么经过 CDN 的时候它也会做缓存,这样下次同样的请求就不会到达源站了。

最后网站的响应数据回到了你的设备,它可能是 HTML、JSON、图片或者其他格式的数据,需要由浏览器解析处理才能显示出来,如果数据里面还有超链接,指向别的资源,那么就又要重走一遍整个流程,直到所有的资源都下载完。

小结

今天我们在本机的环境里做了两个简单的实验,学习了 HTTP 协议请求 - 应答的全过程,在这里做一个小结。

- HTTP 协议基于底层的 TCP/IP 协议,所以必须要用 IP 地址建立连接;

- 如果不知道 IP 地址,就要用 DNS 协议去解析得到 IP 地址,否则就会连接失败;

- 建立 TCP 连接后会顺序收发数据,请求方和应答方都必须依据 HTTP 规范构建和解析报文;

- 为了减少响应时间,整个过程中的每一个环节都会有缓存,能够实现「短路」操作;

- 虽然现实中的 HTTP 传输过程非常复杂,但理论上仍然可以简化成实验里的「两点」模型。

课下作业

你能试着解释一下在浏览器里点击页面链接后发生了哪些事情吗?

笔者认为:点击页面链接后发生的事情和浏览器里面输入的主要流程是一样的

这一节课里讲的都是正常的请求处理流程,如果是一个不存在的域名,那么浏览器的工作流程会是怎么样的呢?

笔者认为:首先去找域名对应的 ip,如果找不到则浏览器里面显示无法访问了

课外小贴士

- 除了 80 端口,HTTP 协议还经常使用 8000 和 8080

- 因为 Chrome 浏览器会缓存之前访问过的网站,所以当你再次访问

127.0.0.1的时候它可能会直接从本地缓存而不是服务器获取数据,这样就无法用 Wireshark 捕获网络流量,解决办法是在 Chrome 的开发者工具或则设置里面清除相关的缓存 - 现代浏览器通常都会自动且秘密的发送 favicon.ico 请求

拓展阅读

通过

tcp.stream eq 0过滤出第一个连接的数据包,那么不过滤的时候出现的 52086 端口是什么?这个是浏览器为了提高传输效率,创建的一个连接,后面讲解到 长连接 章节会说这个知识,这里只是打开了连接,但是没有使用

输入一个地址按下回车,浏览器把页面请求发送出去,服务器响应后返回 html,浏览器在接受到 html 后就会立即发生四次挥手吗?还是说会延迟一会,遇到 link、img 等这些带外链的标签后继续去发送请求(省去 dns 解析和 ip 寻址?),最终确定 html 中没有外链请求了才会断开链接呢?

现在的 http 都是长连接,不会立即断开连接,尽量复用,因为握手和挥手的成本太高了。

另外,浏览器解析和渲染的策略是浏览器决定的,一般是边解析就边发起请求加载了

09 | HTTP 报文是什么样子的?

在上一讲里,我们在本机的最小化环境了做了两个 HTTP 协议的实验,使用 Wireshark 抓包,弄清楚了 HTTP 协议基本工作流程,也就是 请求 - 应答,一发一收 的模式。

可以看到,HTTP 的工作模式是非常简单的,由于 TCP/IP 协议负责底层的具体传输工作,HTTP 协议基本上不用在这方面操心太多。单从这一点上来看,所谓的「超文本传输协议」其实并不怎么管 「传输」的事情,有点「名不副实」。

那么 HTTP 协议的核心部分是什么呢?

答案就是它 传输的报文内容。

HTTP 协议在规范文档里详细定义了报文的格式,规定了组成部分,解析规则,还有处理策略,所以可以在 TCP/IP 层之上实现更灵活丰富的功能,例如连接控制,缓存管理、数据编码、内容协商等等。

报文结构

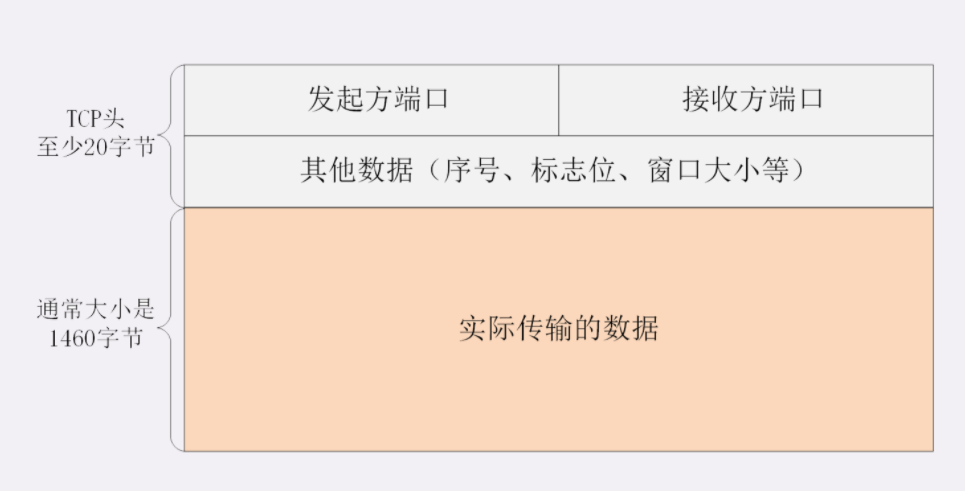

你也许对 TCP/UDP 的报文格式有所了解,拿 TCP 报文来举例,它在实际要传输的数据之前附加了一个 20 字节的头部数据 ,存储 TCP 协议必须的额外信息,例如发送方的端口号、接收方的端口号、包序号、标志位等等。

有了这个附加的 TCP 头,数据包才能够正确传输,到了目的地后把头部去掉,就可以拿到真正的数据。

HTTP 协议也是与 TCP/UDP 类似,同样也需要在实际传输的数据前附加一些头数据,不过与 TCP/UDP 不同的是,它是一个 纯文本 的协议,所以头数据都是 ASCII 码的文本,可以很容易地用肉眼阅读,不用借助程序解析也能够看懂。

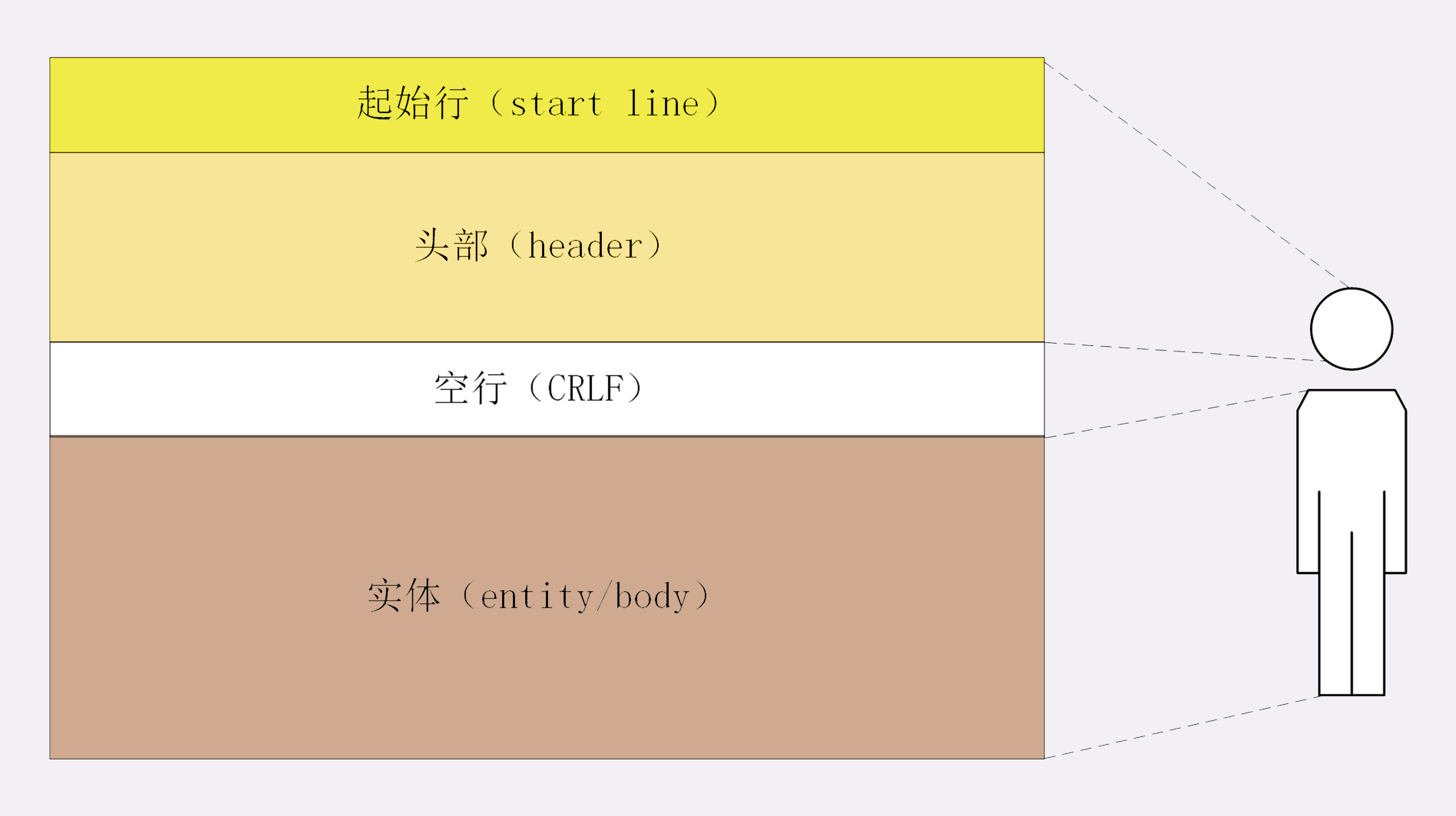

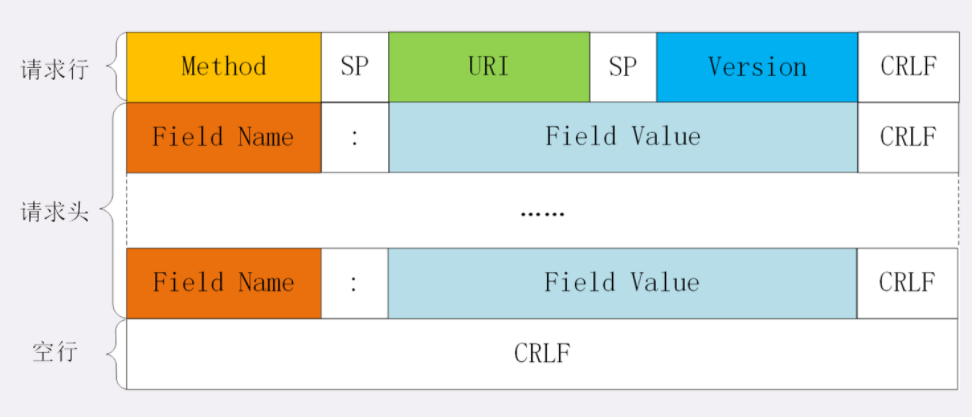

HTTP 协议的请求报文和响应报文的结构基本相同,由三大部分组成:

- 起始行(start line):描述请求或响应的基本信息;

- 头部字段集合(header):使用 key-value 形式更详细地说明报文;

- 消息正文(entity):实际传输的数据,它不一定是纯文本,可以是图片、视频等二进制数据。

这其中前两部分起始行和头部字段经常又合称为 请求头 或 响应头,消息正文又称为 实体,但与 header 对应,很多时候就直接称为 body 。

HTTP 协议规定报文必须有 header,但可以没有 body,而且在 header 之后必须要有一个 空行,也就是 「CRLF」,十六进制的「0D0A」。

所以,一个完整的 HTTP 报文就像是下图的这个样子,注意在 header 和 body 之间有一个 空行 。

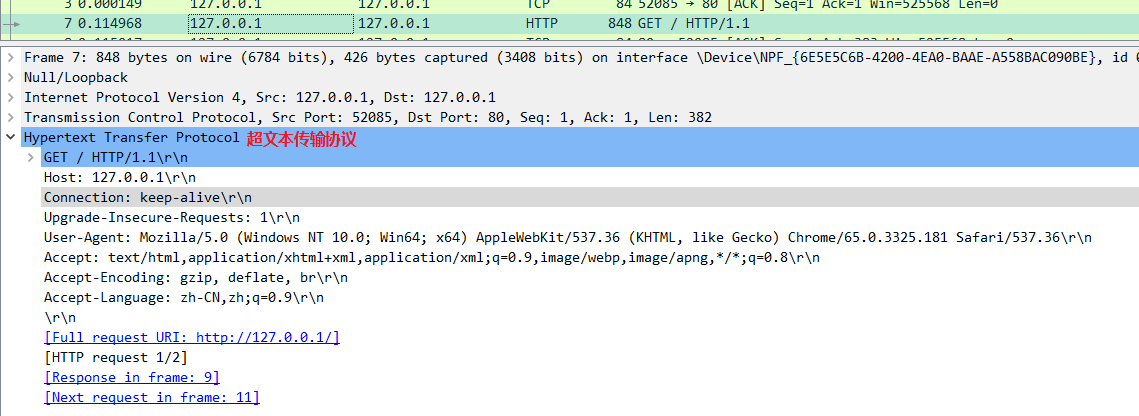

看一下我们之前用 Wireshark 抓的包吧。

对应原始抓包的数据如下

在这个浏览器发出的请求报文里,第一行 GET / HTTP/1.1 就是请求行,而后面的 Host、Connection 等等都属于 header,报文的最后是一个空白行结束,没有 body。

在很多时候,特别是浏览器发送 GET 请求的时候都是这样,HTTP 报文经常是只有 header 而没 body,相当于只发了一个超级「大头」过来,你可以想象的出来:每时每刻网络上都会有数不清的「大头儿子」在跑来跑去。

不过这个大头也不能太大,虽然 HTTP 协议对 header 的大小没有做限制,但各个 Web 服务器都不允许过大的请求头,因为头部太大可能会占用大量的服务器资源,影响运行效率。

请求行

了解了 HTTP 报文的基本结构后,我们来看看请求报文里的起始行也就是 请求行(request line),它简要地描述了 客户端想要如何操作服务器端的资源 。

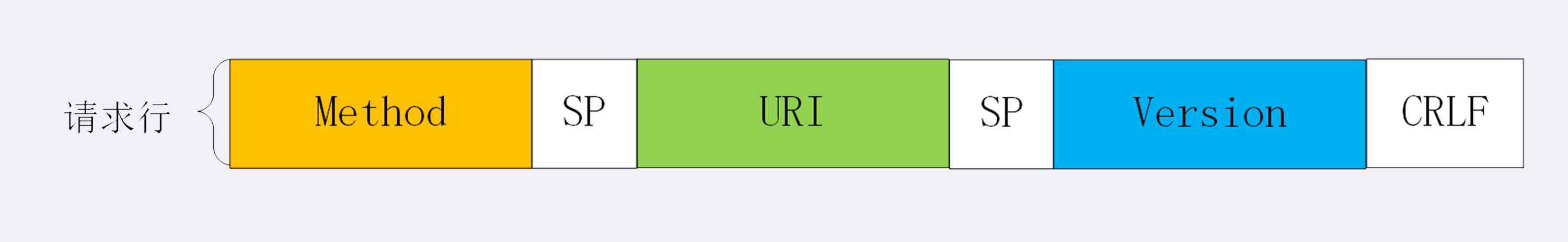

请求行由三部分构成:

- 请求方法:是一个动词,如 GET/POST,表示对资源的操作;

- 请求目标:通常是一个 URI,标记了请求方法要操作的资源;

- 版本号:表示报文使用的 HTTP 协议版本。

这三个部分通常使用空格(space)来分隔,最后要用 CRLF 换行表示结束。

还是用 Wireshark 抓包的数据来举例:

GET / HTTP/1.1 在这个请求行里,GET 是请求方法,/ 是请求目标,HTTP/1.1 是版本号,把这三部分连起来,意思就是「服务器你好,我想获取网站根目录下的默认文件,我用的协议版本号是 1.1,请不要用 1.0 或者 2.0 回复我。」

别看请求行就一行,貌似很简单,其实这里面的「讲究」是非常多的,尤其是前面的请求方法和请求目标,组合起来变化多端,后面我还会详细介绍。

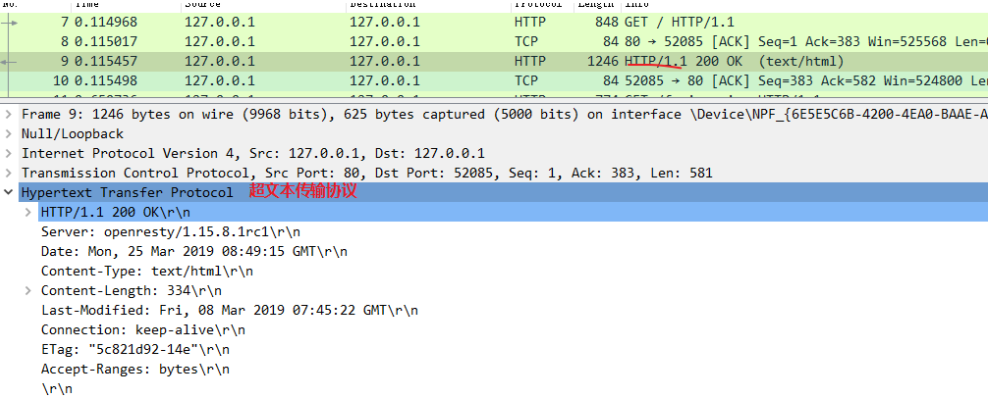

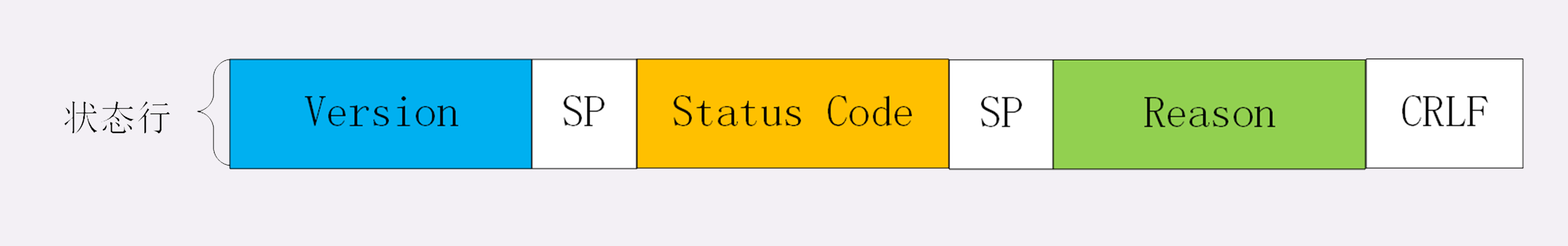

状态行

看完了请求行,我们再看响应报文里的起始行,在这里它不叫 响应行,而是叫 状态行(status line),意思是 服务器响应的状态。

比起请求行来说,状态行要简单一些,同样也是由三部分构成:

- 版本号:表示报文使用的 HTTP 协议版本;

- 状态码:一个三位数,用代码的形式表示处理的结果,比如 200 是成功,500 是服务器错误;

- 原因:作为数字状态码补充,是更详细的解释文字,帮助人理解原因。

看一下上一讲里 Wireshark 抓包里的响应报文,状态行是:

HTTP/1.1 200 OK意思就是:「浏览器你好,我已经处理完了你的请求,这个报文使用的协议版本号是 1.1,状态码是 200,一切 OK。」

而另一个 GET /favicon.ico HTTP/1.1 的响应报文状态行是:

HTTP/1.1 404 Not Found 翻译成人话就是:「抱歉啊浏览器,刚才你的请求收到了,但我没找到你要的资源,错误代码是 404,接下来的事情你就看着办吧。」

头部字段

请求行或状态行再加上头部字段集合就构成了 HTTP 报文里完整的请求头或响应头,我画了两个示意图,你可以看一下。

请求头和响应头的结构是基本一样的,唯一的区别是起始行,所以我把请求头和响应头里的字段放在一起介绍。

头部字段是 key-value 的形式,key 和 value 之间用 : 分隔,最后用 CRLF 换行表示字段结束。比如在 Host: 127.0.0.1 这一行里 key 就是 Host,value 就是 127.0.0.1。

HTTP 头字段非常灵活,不仅可以使用标准里的 Host、Connection 等已有头,也可以 任意添加自定义头 ,这就给 HTTP 协议带来了无限的扩展可能。

不过使用头字段需要注意下面几点:

- 字段名不区分大小写,例如

Host也可以写成host,但首字母大写的可读性更好; - 字段名里不允许出现空格,可以使用连字符

-,但不能使用下划线_。例如,test-name是合法的字段名,而test name、test_name是不正确的字段名; - 字段名后面必须紧接着

:,不能有空格,而:后的字段值前可以有多个空格; - 字段的顺序是没有意义的,可以任意排列不影响语义;

- 字段原则上不能重复,除非这个字段本身的语义允许,例如 Set-Cookie。

我在实验环境里用 Lua 编写了一个小服务程序,URI 是 /09-1 ,效果是输出所有的请求头。

关于 lua 的知识点

建议可以粗略的阅读下 OpenResty 使用 lua 的入门知识点,笔者的另一篇笔记中(opens new window)

那么说说实验室里面的 lua 怎么关联上的:

www/conf/nginx.conf 中导入了 www/http/*.conf 配置文件

www/http/resty.conf 中定义了

lua_package_path "$prefix/lua/?.lua;;"; lua_package_cpath "$prefix/lua/lib/?.so;;";具体 prefix 怎么来的笔者不清楚

www/http/servers/locations.inc 中定义了

# curl 127.1/07-1 location ~ ^/([\d|\-]+) { default_type text/plain; content_by_lua_file lua/$1.lua; }

大致关联关系如上所述,就能对应到具体的 lua 文件里面的程序了

先启动 OpenResty 服务器,然后用组合键 Win+R 运行 telnet,输入命令 open www.chrono.com 80,就连上了 Web 服务器。

telnet 连接说明

上图命令输入完成后,回车,会进入下图所示的提示

这个时候需要按 Ctrl + ] 快捷键,然后再按 回车键,就进入了编辑界面。

显示正在连接的时候,笔者抓包看看了下, 3 次握手已经完成,后面没有包了。

在编辑模式界面里,你可以直接用鼠标右键粘贴文本(先在外面写好,复制粘贴进去),敲两下回车后就会发送数据,也就是模拟了一次 HTTP 请求。

下面是两个最简单的 HTTP 请求,第一个在 : 后有多个空格,第二个在 : 前有空格。

GET /09-1 HTTP/1.1

Host: www.chrono.com

GET /09-1 HTTP/1.1

Host : www.chrono.com第一个可以正确获取服务器的响应报文,而第二个得到的会是一个 400 Bad Request,表示请求报文格式有误,服务器无法正确处理:

HTTP/1.1 400 Bad Request

Server: openresty/1.15.8.1

Connection: closetelnet 模拟得到的响应显示不完全,你可以尝试直接用浏览器访问 http://www.chrono.com/09-1 对比下就知道

常用头字段

HTTP 协议规定了非常多的头部字段,实现各种各样的功能,但基本上可以分为四大类:

- 通用字段:在请求头和响应头里都可以出现;

- 请求字段:仅能出现在请求头里,进一步说明请求信息或者额外的附加条件;

- 响应字段:仅能出现在响应头里,补充说明响应报文的信息;

- 实体字段:它实际上属于通用字段,但专门描述 body 的额外信息。

对 HTTP 报文的解析和处理实际上主要就是对头字段的处理,理解了头字段也就理解了 HTTP 报文。

后续的课程中我将会以应用领域为切入点介绍连接管理、缓存控制等头字段,今天先讲几个最基本的头,看完了它们你就应该能够读懂大多数 HTTP 报文了。

Host

首先要说的是 Host 字段,它属于 请求字段,只能出现在请求头里,它同时也是唯一一个 HTTP/1.1 规范里要求 必须出现 的字段,也就是说,如果请求头里没有 Host,那这就是一个错误的报文。

Host 字段告诉服务器这个请求应该由哪个主机来处理,当一台计算机上托管了多个虚拟主机的时候,服务器端就需要用 Host 字段来选择,有点像是一个简单的 路由重定向 。

例如我们的试验环境,在 127.0.0.1 上有三个虚拟主机:www.chrono.com 、www.metroid.net 和 origin.io (这三个域名通过 www//conf/http/servers/xx.conf 各自定义的)。那么当使用域名的方式访问时,就必须要用 Host 字段来区分这三个 IP 相同但域名不同的网站,否则服务器就会找不到合适的虚拟主机,无法处理。

User-Agent

User-Agent 是请求字段,只出现在请求头里。它使用一个字符串来描述发起 HTTP 请求的客户端,服务器可以依据它来返回最合适此浏览器显示的页面。

但由于历史的原因,User-Agent 非常混乱,每个浏览器都自称是 Mozilla 、Chrome 、Safari ,企图使用这个字段来互相 伪装,导致 User-Agent 变得越来越长,最终变得毫无意义。

不过有的比较 「诚实」 的爬虫会在 User-Agent 里用 spider 标明自己是爬虫,所以可以利用这个字段实现简单的反爬虫策略。

Date

Date 字段是一个 通用字段 ,但通常出现在响应头里,表示 HTTP 报文创建的时间,客户端可以使用这个时间再搭配其他字段决定缓存策略。

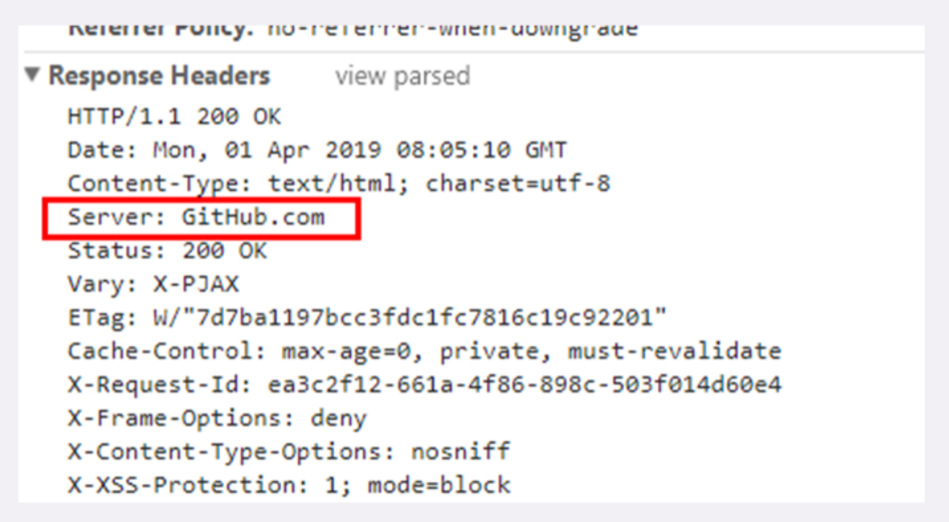

Server

Server 字段是 响应字段,只能出现在响应头里。它告诉客户端当前正在提供 Web 服务的软件名称和版本号,例如在我们的实验环境里它就是 Server: openresty/1.15.8.1,即使用的是 OpenResty 1.15.8.1。

Server 字段也不是必须要出现的,因为这会把服务器的一部分信息暴露给外界,如果这个版本恰好存在 bug,那么黑客就有可能利用 bug 攻陷服务器。所以,有的网站响应头里要么没有这个字段,要么就给出一个完全无关的描述信息。

比如 GitHub,它的 Server 字段里就看不出是使用了 Apache 还是 Nginx,只是显示为 GitHub.com 。

Content-Length

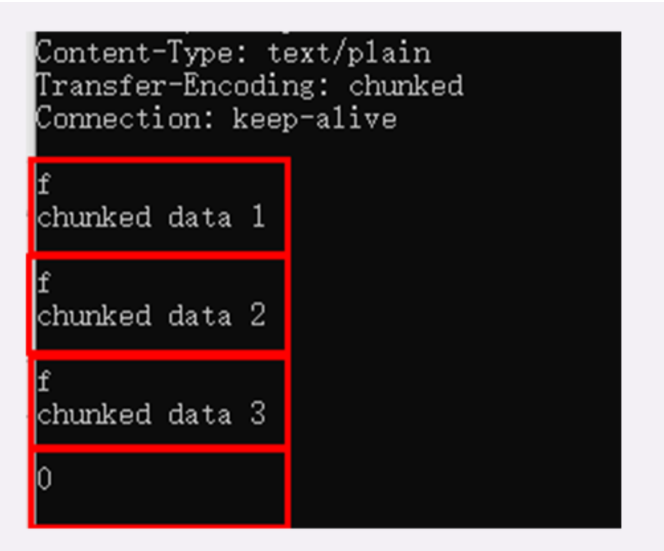

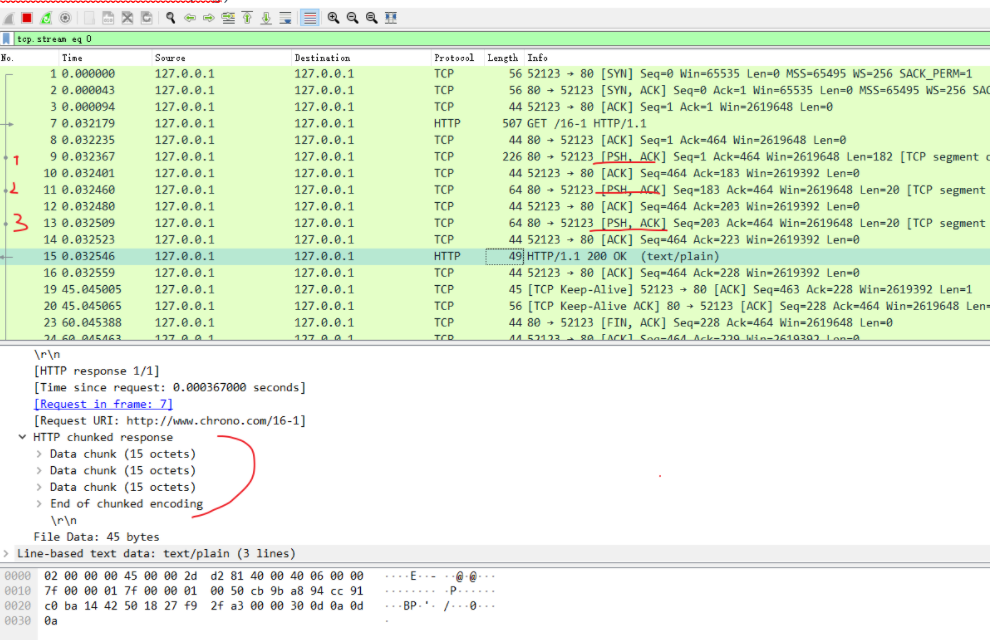

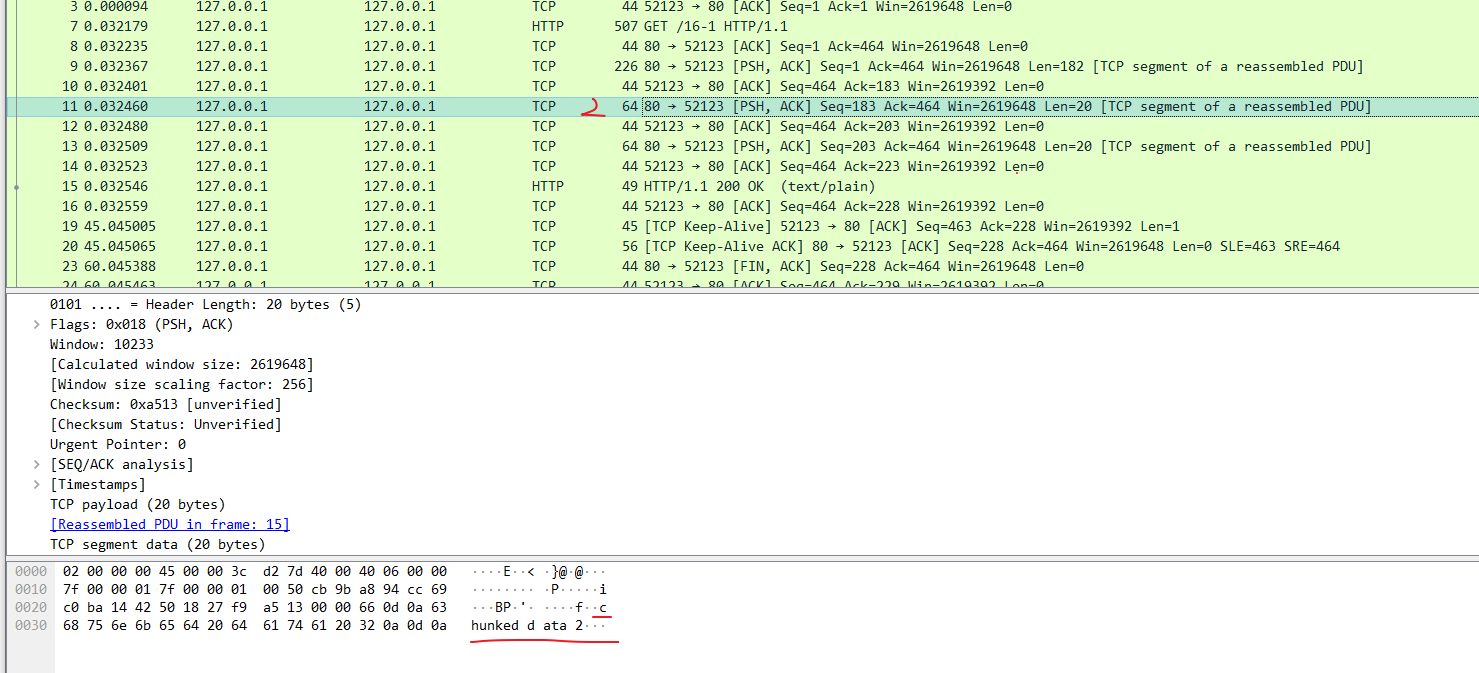

实体字段里要说的一个是 Content-Length ,它表示报文里 body 的长度,也就是请求头或响应头空行后面数据的长度。服务器看到这个字段,就知道了后续有多少数据,可以直接接收。如果没有这个字段,那么 body 就是不定长的,需要使用 chunked 方式分段传输。

小结

今天我们学习了 HTTP 的报文结构,下面做一个简单小结。

- HTTP 报文结构就像是「大头儿子」,由「起始行 + 头部 + 空行 + 实体」组成,简单地说就是「header+body」;

- HTTP 报文可以没有 body,但必须要有 header,而且 header 后也必须要有空行,形象地说就是大头必须要带着脖子;

- 请求头由「请求行 + 头部字段」构成,响应头由「状态行 + 头部字段」构成;

- 请求行有三部分:请求方法,请求目标和版本号;

- 状态行也有三部分:版本号,状态码和原因字符串;

- 头部字段是 key-value 的形式,用

:分隔,不区分大小写,顺序任意,除了规定的标准头,也可以任意添加自定义字段,实现功能扩展; - HTTP/1.1 里唯一要求必须提供的头字段是 Host,它必须出现在请求头里,标记虚拟主机名。

课下作业

如果拼 HTTP 报文的时候,在头字段后多加了一个 CRLF,导致出现了一个空行,会发生什么?

笔者认为:会将空行之后的部分都当成 body

讲头字段时说

:后的空格可以有多个,那为什么绝大多数情况下都只使用一个空格呢?节省资源

课外小贴士

- 在 Nginx 里,默认的请求头大小不能超过 8K,但是可以用指令

large_client_hearder_buffers修改 - 在 HTTP 报文里用来分割请求方法、URI 等部分的不一定必须是空格,制表符(tab) 也是允许的

- 早期曾经允许在头部用 前导空格 实现字段跨行,但现在这种方式已经被 RFC7230 废弃,字段只能放在一行里

- 默认情况下 Nginx 是不允许头字段里使用

_的,配置指令underscores_in_header on可以接触限制,但不推荐 - 与 Server 类似的一个响应头字段是

X-Powered-By,它是非标准字段,表示服务器使用的编程语言,例如X-Powered-By: PHP/700011 - host 字段,是给 Web 服务器使用的,因为 http 基于 TCP/IP 协议,IP 已经帮你找到了具体的服务器

10 | 应该如何理解请求方法?

上一讲我介绍了 HTTP 的报文结构,它是由 header+body 构成,请求头里有请求方法和请求目标,响应头里有状态码和原因短语,今天要说的就是请求头里的请求方法。

标准请求方法

HTTP 协议里为什么要有「请求方法」这个东西呢?

这就要从 HTTP 协议设计时的定位说起了。还记得吗?蒂姆·伯纳斯 - 李最初设想的是要用 HTTP 协议构建一个超链接文档系统,使用 URI 来定位这些文档,也就是资源。那么,该怎么在协议里操作这些资源呢?

很显然,需要有某种「动作的指示」,告诉操作这些资源的方式。所以,就这么出现了「请求方法」。它的实际含义就是客户端发出了一个「动作指令」,要求服务器端对 URI 定位的资源执行这个动作。

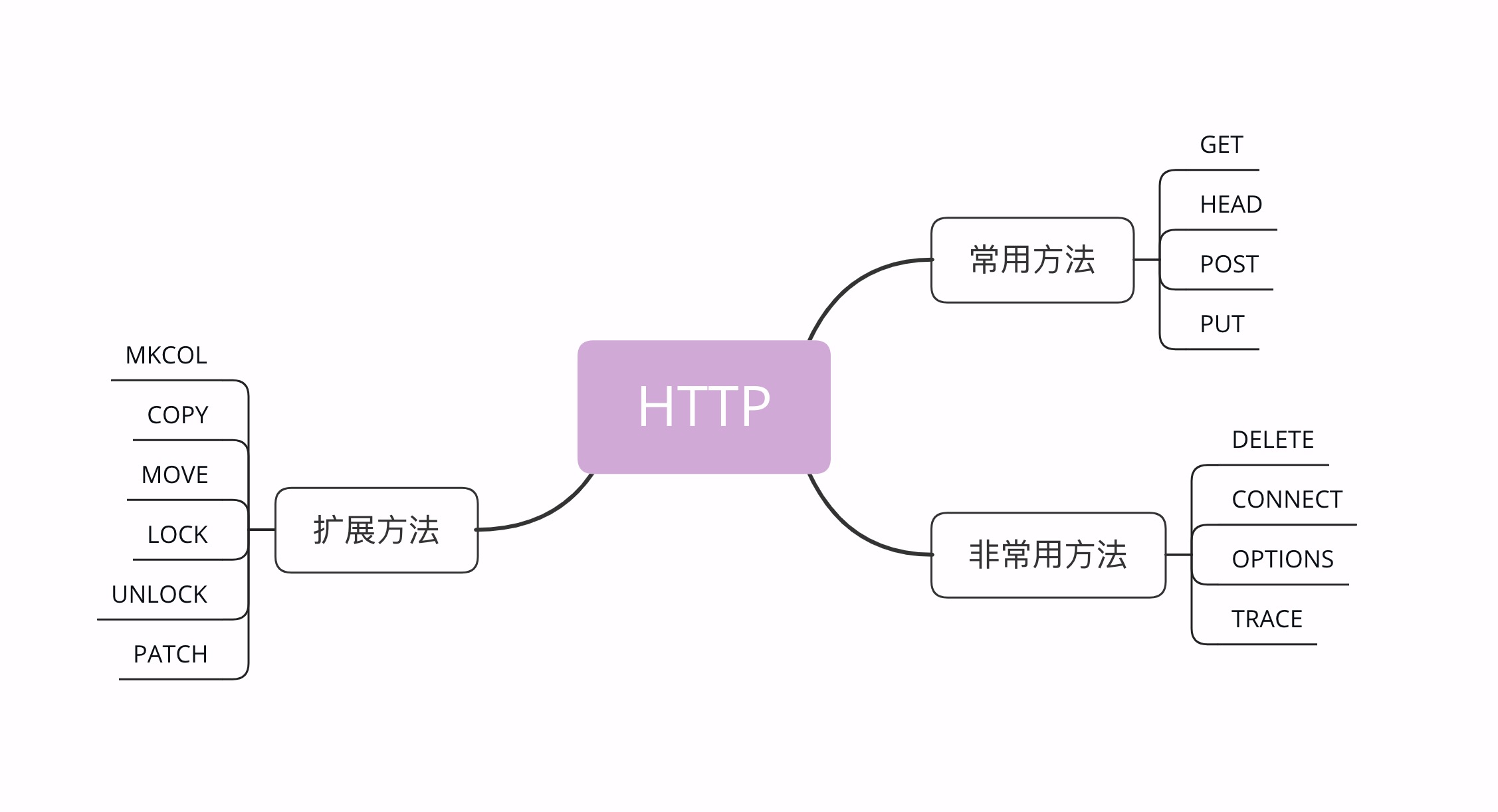

目前 HTTP/1.1 规定了八种方法,单词 都必须是大写的形式 ,我先简单地列把它们列出来,后面再详细讲解。

- GET:获取资源,可以理解为读取或者下载数据;

- HEAD:获取资源的元信息;

- POST:向资源提交数据,相当于写入或上传数据;

- PUT:类似 POST;

- DELETE:删除资源;

- CONNECT:建立特殊的连接隧道;

- OPTIONS:列出可对资源实行的方法;

- TRACE:追踪请求 - 响应的传输路径。

看看这些方法,是不是有点像对文件或数据库的 增删改查 操作,只不过这些动作操作的目标不是本地资源,而是远程服务器上的资源,所以只能由客户端 请求 或者 指示 服务器来完成。

既然请求方法是一个「指示」,那么客户端自然就没有决定权,服务器掌控着所有资源,也就有绝对的 决策权力 。它收到 HTTP 请求报文后,看到里面的请求方法,可以执行也可以拒绝,或者改变动作的含义,毕竟 HTTP 是一个协议,两边都要商量着来。

比如,你发起了一个 GET 请求,想获取 /orders 这个文件,但这个文件保密级别比较高,不是谁都能看的,服务器就可以有如下的几种响应方式:

- 假装这个文件不存在,直接返回一个 404 Not found 报文;

- 稍微友好一点,明确告诉你有这个文件,但不允许访问,返回一个 403 Forbidden;

- 再宽松一些,返回 405 Method Not Allowed,然后用 Allow 头告诉你可以用 HEAD 方法获取文件的元信息。

常用方法

GET/HEAD

虽然 HTTP/1.1 里规定了八种请求方法,但只有前四个是比较常用的,所以我们先来看一下这四个方法。

GET 方法应该是 HTTP 协议里最知名的请求方法了,也应该是用的最多的,自 0.9 版出现并一直被保留至今,是名副其实的元老。

它的含义是请求 从服务器获取资源 ,这个资源既可以是静态的文本、页面、图片、视频,也可以是由 PHP、Java 动态生成的页面或者其他格式的数据。

GET 方法虽然基本动作比较简单,但搭配 URI 和其他头字段就能实现对资源更精细的操作。

例如,在 URI 后使用 #,就可以在获取页面后直接定位到某个标签所在的位置;使用 If-Modified-Since 字段就变成了 有条件的请求 ,仅当资源被修改时才会执行获取动作;使用 Range 字段就是 范围请求 ,只获取资源的一部分数据。

HEAD 方法与 GET 方法类似,也是请求从服务器获取资源,服务器的处理机制也是一样的,但服务器不会返回请求的实体数据,只会传回响应头,也就是资源的 元信息 。

HEAD 方法可以看做是 GET 方法的一个「简化版」或者「轻量版」。因为它的响应头与 GET 完全相同,所以可以用在很多并不真正需要资源的场合,避免传输 body 数据的浪费。

比如,想要检查一个文件是否存在,只要发个 HEAD 请求就可以了,没有必要用 GET 把整个文件都取下来。再比如,要检查文件是否有最新版本,同样也应该用 HEAD,服务器会在响应头里把文件的修改时间传回来。

你可以在实验环境里试一下这两个方法,运行 Telnet,分别向 URI /10-1 发送 GET 和 HEAD 请求,观察一下响应头是否一致。

GET /10-1 HTTP/1.1

Host: www.chrono.com

HTTP/1.1 200 OK

Server: openresty/1.15.8.1

Date: Thu, 04 Mar 2021 11:52:15 GMT

Content-Type: text/plain

Connection: keep-alive

content-length: 19

10-1 GET&HEAD test

###############################

HEAD /10-1 HTTP/1.1

Host: www.chrono.com

HTTP/1.1 200 OK

Server: openresty/1.15.8.1

Date: Thu, 04 Mar 2021 11:52:37 GMT

Content-Type: text/plain

Connection: keep-alive

content-length: 19 POST/PUT

接下来要说的是 POST 和 PUT 方法,这两个方法也很像。

GET 和 HEAD 方法是从服务器获取数据,而 POST 和 PUT 方法则是相反操作,向 URI 指定的资源提交数据,数据就放在报文的 body 里。

POST 也是一个经常用到的请求方法,使用频率应该是仅次于 GET,应用的场景也非常多,只要向服务器发送数据,用的大多数都是 POST。

比如,你上论坛灌水,敲了一堆字后点击「发帖」按钮,浏览器就执行了一次 POST 请求,把你的文字放进报文的 body 里,然后拼好 POST 请求头,通过 TCP 协议发给服务器。

又比如,你上购物网站,看到了一件心仪的商品,点击「加入购物车」,这时也会有 POST 请求,浏览器会把商品 ID 发给服务器,服务器再把 ID 写入你的购物车相关的数据库记录。

PUT 的作用与 POST 类似,也可以向服务器提交数据,但与 POST 存在微妙的不同,通常 POST 表示的是「新建(create)」的含义,而 PUT 则是「修改(update)」的含义。

在实际应用中,PUT 用到的比较少。而且,因为它与 POST 的语义、功能太过近似,有的服务器甚至就直接禁止使用 PUT 方法,只用 POST 方法上传数据。

实验环境的 /10-2 模拟了 POST 和 PUT 方法的处理过程,你仍然可以用 Telnet 发送测试请求,看看运行的效果。注意,在发送请求时,头字段 Content-Length 一定要写对,是空行后 body 的长度:

POST /10-2 HTTP/1.1

Host: www.chrono.com

Content-Length: 17

POST DATA IS HERE

#############################

PUT /10-2 HTTP/1.1

Host: www.chrono.com

Content-Length: 16

PUT DATA IS HE 其他方法)其他方法

讲完了 GET/HEAD/POST/PUT,还剩下四个标准请求方法,它们属于比较 「冷僻」的方法,应用的不是很多。

DELETE

指示服务器删除资源,因为这个动作危险性太大,所以通常服务器不会执行真正的删除操作,而是对资源做一个删除标记。当然,更多的时候服务器就直接不处理 DELETE 请求。

CONNECT

是一个比较特殊的方法,要求服务器为客户端和另一台远程服务器建立一条特殊的连接隧道,这时 Web 服务器在中间充当了代理的角色。

OPTIONS

方法要求服务器列出可对资源实行的操作方法,在响应头的 Allow 字段里返回 。它的功能很有限,用处也不大,有的服务器(例如 Nginx)干脆就没有实现对它的支持。

TRACE

多用于对 HTTP 链路的测试或诊断,可以显示出请求 - 响应的传输路径。它的本意是好的,但存在漏洞,会泄漏网站的信息,所以 Web 服务器通常也是禁止使用。

扩展方法

虽然 HTTP/1.1 里规定了八种请求方法,但它并没有限制我们只能用这八种方法,这也体现了 HTTP 协议良好的扩展性,我们可以任意添加请求动作,只要请求方和响应方都能理解就行。

例如著名的愚人节玩笑 RFC2324,它定义了协议 HTCPCP,即「超文本咖啡壶控制协议」,为 HTTP 协议增加了用来煮咖啡的 BREW 方法,要求添牛奶的 WHEN 方法。

此外,还有一些得到了实际应用的请求方法(WebDAV),例如 MKCOL、COPY、MOVE、LOCK、UNLOCK、PATCH 等。如果有合适的场景,你也可以把它们应用到自己的系统里,比如用 LOCK 方法锁定资源暂时不允许修改,或者使用 PATCH 方法给资源打个小补丁,部分更新数据。但因为这些方法是非标准的,所以需要为客户端和服务器编写额外的代码才能添加支持。

当然了,你也完全可以根据实际需求,自己发明新的方法,比如 PULL 拉取某些资源到本地,PURGE 清理某个目录下的所有缓存数据。

安全与幂等

关于请求方法还有两个面试时有可能会问到、比较重要的概念:安全 与 幂等 。

在 HTTP 协议里,所谓的 安全 是指请求方法不会「破坏」服务器上的资源,即不会对服务器上的资源造成实质的修改。

按照这个定义,只有 GET 和 HEAD 方法是「安全」的,因为它们是只读操作,只要服务器不故意曲解请求方法的处理方式,无论 GET 和 HEAD 操作多少次,服务器上的数据都是「安全」的。

而 POST/PUT/DELETE 操作会修改服务器上的资源,增加或删除数据,所以是「不安全」的。

所谓的 幂等 实际上是一个数学用语,被借用到了 HTTP 协议里,意思是多次执行相同的操作,结果也都是相同的,即多次幂后结果相等。

很显然,GET 和 HEAD 既是安全的也是幂等的,DELETE 可以多次删除同一个资源,效果都是「资源不存在」,所以也是幂等的。

POST 和 PUT 的幂等性质就略费解一点。

按照 RFC 里的语义,POST 是「新增或提交数据」,多次提交数据会创建多个资源,所以不是幂等的;而 PUT 是「替换或更新数据」,多次更新一个资源,资源还是会第一次更新的状态,所以是幂等的。

我对你的建议是,你可以对比一下 SQL 来加深理解:把 POST 理解成 INSERT,把 PUT 理解成 UPDATE,这样就很清楚了。多次 INSERT 会添加多条记录,而多次 UPDATE 只操作一条记录,而且效果相同。

小结

今天我们学习了 HTTP 报文里请求方法相关的知识,简单小结一下。

- 请求方法是客户端发出的、要求服务器执行的、对资源的一种操作;

- 请求方法是对服务器的指示,真正应如何处理由服务器来决定;

- 最常用的请求方法是 GET 和 POST,分别是获取数据和发送数据;

- HEAD 方法是轻量级的 GET,用来获取资源的元信息;

- PUT 基本上是 POST 的同义词,多用于更新数据;

- 安全与幂等是描述请求方法的两个重要属性,具有理论指导意义,可以帮助我们设计系统。

课下作业

你能把 GET/POST 等请求方法 对应到数据库的「增删改查」操作吗?请求头应该如何设计呢?

笔者认为:

- GET:查询,使用 query 参数

- POST:新增,使用 body 来承载数据

- PUT:更新,使用 body 来承载数据

- DELETE:删除,使用 query 参数

你觉得 TRACE/OPTIONS/CONNECT 方法能够用 GET 或 POST 间接实现吗?

按照协议规定,头我们自己自己增加,只要服务器能理解并执行对应的动作,就可以

课外小贴士

- Nginx 默认不支持 OPTIONS 方法,但可以使用配置指令、自定义模块或 Lua 脚本实现

- 超文本咖啡壶控制协议 HTCPCP 还有一个后续,HTCPCP-TEA(RFC7168),它用来控制茶壶

拓展阅读

幂等:意思是多次执行相同的操作,结果也都是相同的,即多次幂后结果相等,多次返回的数据有可能被别人修改过的,所以响应的结果不同,这如何理解?

幂等是指客户端操作对服务器的状态没有产生改变,虽然报文内容变了,但服务器还是

11 | 你能写出正确的网址吗?

上一讲里我们一起学习了 HTTP 协议里的请求方法,其中最常用的一个是 GET,它用来从服务器上某个资源获取数据,另一个是 POST,向某个资源提交数据。

那么,应该用什么来标记服务器上的资源呢?怎么区分「这个」资源和「那个」资源呢?

经过前几讲的学习,你一定已经知道了,用的是 URI,也就是 统一资源标识符(Uniform Resource Identifier)。因为它经常出现在浏览器的地址栏里,所以俗称为网络地址,简称网址。

严格地说,URI 不完全等同于网址,它包含有 URL 和 URN 两个部分 ,在 HTTP 世界里用的网址实际上是 URL—— 统一资源定位符(Uniform Resource Locator)。但因为 URL 实在是太普及了,所以常常把这两者简单地视为相等。

不仅我们生活中的上网要用到 URI,平常的开发、测试、运维的工作中也少不了它。

如果你在客户端做 iOS、 Android 或者某某小程序开发,免不了要连接远程服务,就会调用底层 API 用 URI 访问服务。

如果你使用 Java、PHP 做后台 Web 开发,也会调用 getPath()、parse_url() 等函数来处理 URI,解析里面的各个要素。

在测试、运维配置 Apache、Nginx 等 Web 服务器的时候也必须正确理解 URI,分离静态资源与动态资源,或者设置规则实现网页的重定向跳转。

总之一句话,URI 非常重要,要搞懂 HTTP 甚至网络应用,就必须搞懂 URI。

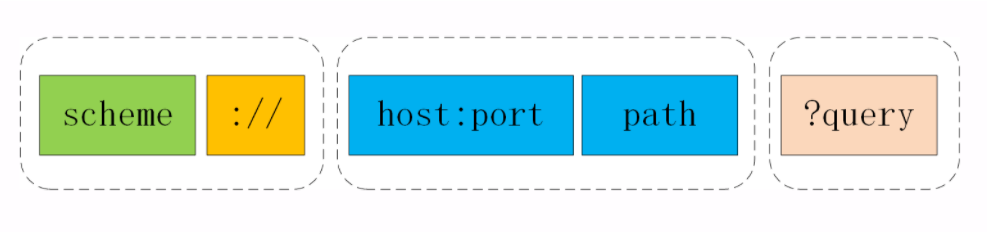

URI 的格式

不知道你平常上网的时候有没有关注过地址栏里的那一长串字符,有的比较简短,有的则一行都显示不下,有的意思大概能看明白,而有的则带着各种怪字符,有如天书。

其实只要你弄清楚了 URI 的格式,就能够轻易地「破解」这些难懂的「天书」了。

URI 本质上是一个字符串,这个字符串的作用是 唯一地标记资源的位置或者名字 。

这里我要提醒你注意,它不仅能够标记万维网的资源,也可以标记其他的,如邮件系统、本地文件系统等任意资源。而 资源 既可以是存在磁盘上的静态文本、页面数据,也可以是由 Java、PHP 提供的动态服务。

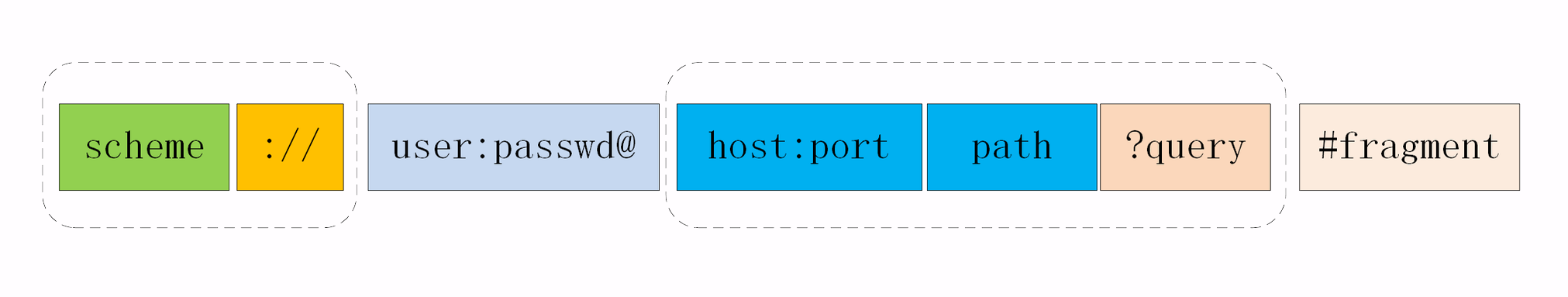

下面的这张图显示了 URI 最常用的形式,由 scheme、host:port、path 和 query 四个部分组成,但有的部分可以视情况省略。

URI 的基本组成

URI 第一个组成部分叫 scheme ,翻译成中文叫 方案名 或者 协议名 ,表示 资源应该使用哪种协议 来访问。

最常见的当然就是 http 了,表示使用 HTTP 协议。另外还有 https ,表示使用经过加密、安全的 HTTPS 协议。此外还有其他不是很常见的 scheme,例如 ftp、ldap、file、news 等。

浏览器或者你的应用程序看到 URI 里的 scheme,就知道下一步该怎么走了,会调用相应的 HTTP 或者 HTTPS 下层 API。显然,如果一个 URI 没有提供 scheme,即使后面的地址再完善,也是无法处理的。

在 scheme 之后,必须是 三个特定的字符 「/」 ,它把 scheme 和后面的部分分离开。

实话实说,这个设计非常的怪异,我最早上网的时候看见地址栏里的 :// 就觉得很别扭,直到现在也还是没有太适应。URI 的创造者蒂姆·伯纳斯 - 李也曾经私下承认 :// 并非必要,当初有些过于草率了。

不过这个设计已经有了三十年的历史,不管我们愿意不愿意,只能接受。

在 :// 之后,是被称为 authority 的部分,表示 资源所在的主机名 ,通常的形式是 host:port ,即主机名加端口号。

主机名可以是 IP 地址或者域名的形式,必须要有,否则浏览器就会找不到服务器。但端口号有时可以省略,浏览器等客户端会依据 scheme 使用默认的端口号,例如 HTTP 的默认端口号是 80,HTTPS 的默认端口号是 443。

有了协议名和主机地址、端口号,再加上后面 标记资源所在位置 的 path ,浏览器就可以连接服务器访问资源了。

URI 里 path 采用了类似文件系统 目录路径 的表示方式,因为早期互联网上的计算机多是 UNIX 系统,所以采用了 UNIX 的 / 风格。其实也比较好理解,它与 scheme 后面的 :// 是一致的。

这里我也要再次提醒你注意,URI 的 path 部分必须以 / 开始,也就是必须包含 / ,不要把 / 误认为属于前面 authority。

说了这么多理论,来看几个实例。

http://nginx.org

http://www.chrono.com:8080/11-1

https://tools.ietf.org/html/rfc7230

file:///D:/http_study/www/第一个 URI 算是最简单的了,协议名是 http ,主机名是 nginx.org,端口号省略,所以是默认的 80,而路径部分也被省略了,默认就是一个 / ,表示根目录。

第二个 URI 是在实验环境里这次课程的专用 URI,主机名是 www.chrono.com ,端口号是 8080,后面的路径是 /11-1 。

第三个是 HTTP 协议标准文档 RFC7230 的 URI,主机名是 tools.ietf.org ,路径是 /html/rfc7230 。

最后一个 URI 要注意了,它的协议名不是 http ,而是 file ,表示这是本地文件,而后面居然有三个斜杠,这是怎么回事?

如果你刚才仔细听了 scheme 的介绍就能明白,这三个斜杠里的 前两个属于 URI 特殊分隔符 :// ,然后后面的 /D:/http_study/www/ 是路径,而中间的主机名被 省略 了。这实际上是 file 类型 URI 的「特例」,它允许省略主机名,默认是本机 localhost。比如下面这个完整的地址,你在浏览器中访问一下,就能显示你本地 D 盘的文件了

file://localhost/D:/但对于 HTTP 或 HTTPS 这样的网络通信协议,主机名是绝对不能省略的。原因之前也说了,会导致浏览器无法找到服务器。

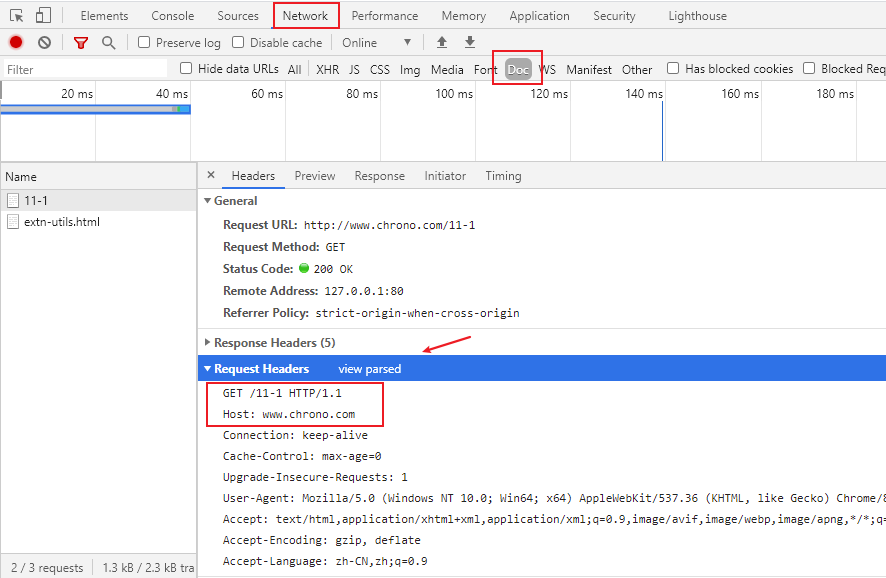

我们可以在实验环境里用 Chrome 浏览器再仔细观察一下 HTTP 报文里的 URI。

运行 Chrome,用 F12 打开开发者工具,然后在地址栏里输入 http://www.chrono.com/11-1 得到的结果如下图

笔者第一次知道还可以看原始请求头:最核心的是 Request Headers 后面的按钮 view source 点击后就能看到原始的请求头了

发现了什么特别的没有?

在 HTTP 报文里的 URI /11-1 与浏览器里输入的 http://www.chrono.com/11-1 有很大的不同,协议名和主机名都不见了,只剩下了后面的部分 。

这是因为协议名和主机名已经分别出现在了请求行的版本号和请求头的 Host 字段里,没有必要再重复。当然,在请求行里使用完整的 URI 也是可以的,你可以在课后自己试一下。

通过这个小实验,我们还得到了一个结论:客户端和服务器看到的 URI 是不一样的。客户端看到的必须是完整的 URI,使用特定的协议去连接特定的主机,而服务器看到的只是报文请求行里被删除了协议名和主机名的 URI。

如果你配置过 Nginx,你就应该明白了,Nginx 作为一个 Web 服务器,它的 location、rewrite 等指令操作的 URI 其实指的是真正 URI 里的 path 和后续的部分。

URI 的查询参数

使用 协议名 + 主机名 + 路径 的方式,已经可以精确定位网络上的任何资源了。但这还不够,很多时候我们还想在操作资源的时候附加一些额外的修饰参数。

举几个例子:获取商品图片,但想要一个 32×32 的缩略图版本;获取商品列表,但要按某种规则做分页和排序;跳转页面,但想要标记跳转前的原始页面。

仅用 协议名 + 主机名 + 路径 的方式是无法适应这些场景的,所以 URI 后面还有一个 query 部分,它在 path 之后,用一个 ? 开始,但不包含 ? ,表示对资源附加的额外要求。这是个很形象的符号,比 :// 要好的多,很明显地表示了 查询 的含义。

查询参数 query 有一套自己的格式,是多个 key=value 的字符串,这些 KV 值用字符 & 连接,浏览器和客户端都可以按照这个格式把长串的查询参数解析成可理解的字典或关联数组形式。

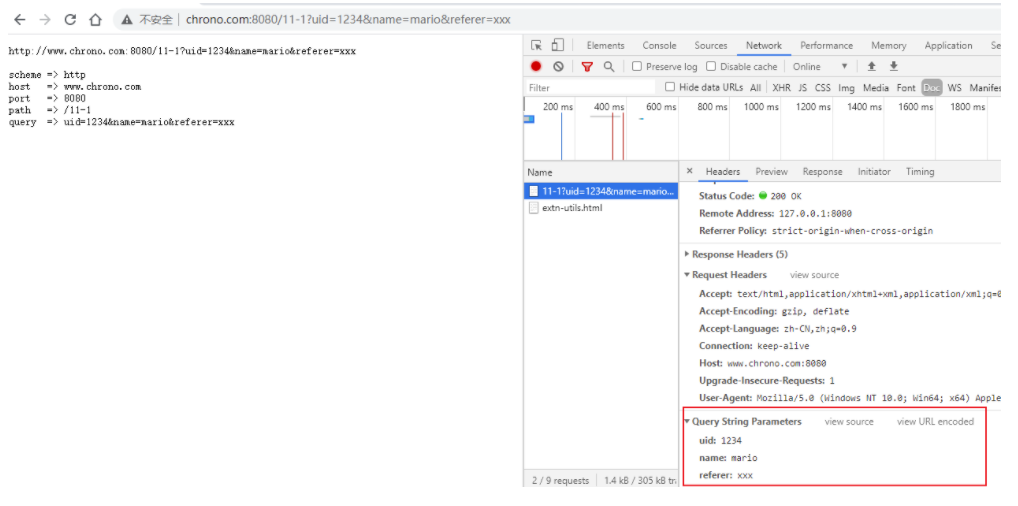

你可以在实验环境里用 Chrome 试试下面这个加了 query 参数的 URI:

http://www.chrono.com:8080/11-1?uid=1234&name=mario&referer=xxx

Chrome 的开发者工具也能解码出 query 里的 KV 对,省得我们「人肉」分解。

还可以再拿一个实际的 URI 来看一下,这个 URI 是某电商网站的一个商品查询 URI,比较复杂,但相信现在的你能够毫不费力地区分出里面的协议名、主机名、路径和查询参数。

https://search.jd.com/Search?keyword=openresty&enc=utf8&qrst=1&rt=1&stop=1&vt=2&wq=openresty&psort=3&click=0你也可以把这个 URI 输入到 Chrome 的地址栏里,再用开发者工具仔细检查它的组成部分。

URI 的完整格式

讲完了 query 参数,URI 就算完整了,HTTP 协议里用到的 URI 绝大多数都是这种形式。

不过必须要说的是,URI 还有一个「真正」的完整形态,如下图所示。

这个真正形态比基本形态多了两部分。

身份信息

第一个多出的部分是协议名之后、主机名之前的 身份信息

user:passwd@,表示登录主机时的用户名和密码,但现在已经不推荐使用这种形式了(RFC7230),因为它把敏感信息以明文形式暴露出来,存在严重的安全隐患。片段标识符

第二个多出的部分是查询参数后的 片段标识符

#fragment,它是 URI 所定位的资源内部的一个 锚点 或者说是 标签,浏览器可以在获取资源后直接 跳转到它指示的位置 。

但片段标识符仅能由浏览器这样的客户端使用,服务器是看不到的。也就是说,浏览器永远不会把带 #fragment 的 URI 发送给服务器,服务器也永远不会用这种方式去处理资源的片段。

URI 的编码

刚才我们看到了,在 URI 里只能使用 ASCII 码 ,但如果要在 URI 里使用英语以外的汉语、日语等其他语言该怎么办呢?

还有,某些特殊的 URI,会在 path、query 里出现 @&? 等起界定符作用的字符,会导致 URI 解析错误,这时又该怎么办呢?

所以,URI 引入了 编码机制,对于 ASCII 码以外的字符集和特殊字符做一个特殊的操作,把它们转换成与 URI 语义不冲突的形式。这在 RFC 规范里称为 escape 和 unescape ,俗称 转义 。

URI 转义的规则有点「简单粗暴」,直接把非 ASCII 码或特殊字符转换成十六进制字节值 ,然后前面再加上一个 % 。

例如,空格被转义成 %20,? 被转义成 %3F 。而中文、日文等则通常使用 UTF-8 编码后再转义,例如 银河 会被转义 %E9%93%B6%E6%B2%B3 。

有了这个编码规则后,URI 就更加完美了,可以支持任意的字符集用任何语言来标记资源。

不过我们在浏览器的地址栏里通常是不会看到这些转义后的 「乱码」的,这实际上是浏览器一种友好表现,隐藏了 URI 编码后的「丑陋一面」,不信你可以试试下面的这个 URI。

http://www.chrono.com:8080/11-1? 夸父逐日先在 Chrome 的地址栏里输入这个 query 里含有中文的 URI,然后点击地址栏,把它再拷贝到其他的编辑器里,它就会「现出原形」:

http://www.chrono.com:8080/11-1?%E5%A4%B8%E7%88%B6%E9%80%90%E6%97%A5 小结

今天我们学习了网址也就是 URI 的知识,在这里小结一下今天的内容。

- URI 是用来唯一标记服务器上资源的一个字符串,通常也称为 URL;

- URI 通常由 scheme、host:port、path 和 query 四个部分组成,有的可以省略;

- scheme 叫方案名或者协议名,表示资源应该使用哪种协议来访问;

host:port表示资源所在的主机名和端口号;- path 标记资源所在的位置;

- query 表示对资源附加的额外要求;

- 在 URI 里对

@&/等特殊字符和汉字必须要做编码,否则服务器收到 HTTP 报文后会无法正确处理。

课下作业

HTTP 协议允许在在请求行里使用完整的 URI,但为什么浏览器没有这么做呢?

笔者认为:节省带宽资源,协议里起始行和 host 已经包含了

URI 的查询参数和头字段很相似,都是 key-value 形式,都可以任意自定义,那么它们在使用时该如何区别呢?

课外小贴士

- 可以直接把文件或目录从资源管理器「拖入」浏览器窗口,地址栏就会显示出对应的 URl

- 查询参数 query 也可以不适用

key=value的形式,只是单纯的使用key,这样value就是空字符串 - 如果查询参数 query 太长,也可以使用 POST 方法,放在 body 里发送给服务器

- URL 还有「绝对 URL」和「相对 URL」之分,多用在 HTML 页面里标记引用其他资源,而在 HTTP 请求行里则不会出现

- 需要注意 URI 编码转义与 HTML 里的编码转义是不同的,URI 转义使用的是

%,而 HTML 转义使用的是&#,不要混淆

拓展阅读

DNS 域名解析会优先解析到最近的 IP,如何实现最近的?

判断远近很复杂,也是 cdn 的核心技术之一,术语叫 GSLB。简单来说,就是看 ip 地址,然后有一个对照表,就知道在哪里了。

URN 代表什么的?

统一资源名,现在用的很少。

12 | 响应状态码该怎么用?

前两讲中,我们学习了 HTTP 报文里请求行的组成部分,包括请求方法和 URI。有了请求行,加上后面的头字段就形成了请求头,可以通过 TCP/IP 协议发送给服务器。

服务器收到请求报文,解析后需要进行处理,具体的业务逻辑多种多样,但最后必定是拼出一个响应报文发回客户端。

响应报文由响应头加响应体数据组成,响应头又由状态行和头字段构成。

我们先来复习一下状态行的结构,有三部分:

开头的 Version 部分是 HTTP 协议的版本号,通常是 HTTP/1.1,用处不是很大。

后面的 Reason 部分是原因短语,是状态码的简短文字描述,例如 OK、Not Found 等等,也可以自定义。但它只是为了兼容早期的文本客户端而存在,提供的信息很有限,目前的大多数客户端都会忽略它。

所以,状态行里有用的就只剩下中间的 状态码 (Status Code)了。它是一个十进制数字,以代码的形式表示服务器对请求的处理结果,就像我们通常编写程序时函数返回的错误码一样。

不过你要注意,它的名字是 状态码 而不是 错误码。也就是说,它的含义不仅是错误,更重要的意义在于表达 HTTP 数据处理的状态 ,客户端可以依据代码适时转换处理状态,例如继续发送请求、切换协议,重定向跳转等,有那么点 TCP 状态转换的意思。

状态码

目前 RFC 标准里规定的状态码是三位数,所以取值范围就是从 000 到 999。但如果把代码简单地从 000 开始顺序编下去就显得有点太 low,不灵活、不利于扩展,所以状态码也被设计成有一定的格式。

RFC 标准把状态码分成了五类 ,用数字的第一位表示分类,而 0~99 不用,这样状态码的实际可用范围就大大缩小了,由 000~999 变成了 100~599。

这五类的具体含义是:

- 1××:提示信息,表示目前是协议处理的中间状态,还需要后续的操作;

- 2××:成功,报文已经收到并被正确处理;

- 3××:重定向,资源位置发生变动,需要客户端重新发送请求;

- 4××:客户端错误,请求报文有误,服务器无法处理;

- 5××:服务器错误,服务器在处理请求时内部发生了错误。

在 HTTP 协议中,正确地理解并应用这些状态码 不是客户端或服务器单方的责任,而是双方共同的责任。

客户端作为请求的发起方,获取响应报文后,需要通过状态码知道请求是否被正确处理,是否要再次发送请求,如果出错了原因又是什么。这样才能进行下一步的动作,要么发送新请求,要么改正错误重发请求。

服务器端作为请求的接收方,也应该很好地运用状态码。在处理请求时,选择最恰当的状态码回复客户端,告知客户端处理的结果,指示客户端下一步应该如何行动。特别是在出错的时候,尽量不要简单地返 400、500 这样意思含糊不清的状态码。

目前 RFC 标准里总共有 41 个状态码,但状态码的定义是开放的,允许自行扩展。所以 Apache、Nginx 等 Web 服务器都定义了一些专有的状态码。如果你自己开发 Web 应用,也完全可以在不冲突的前提下定义新的代码。

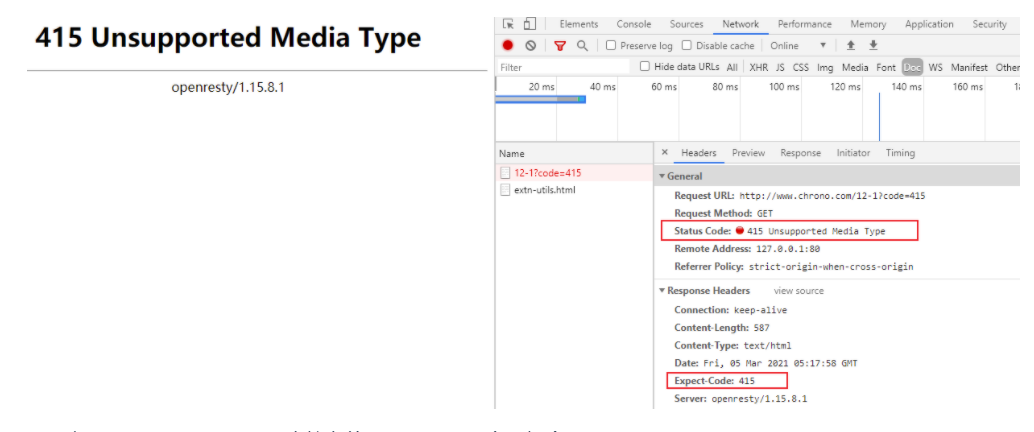

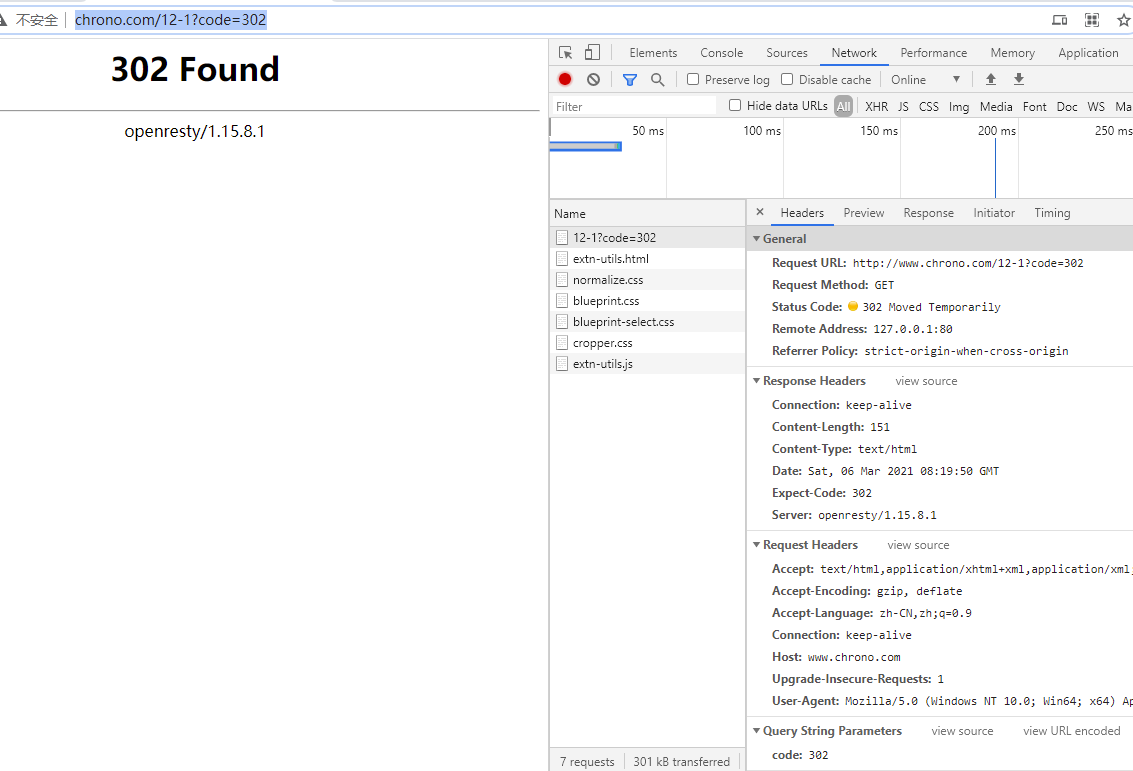

在我们的实验环境里也可以对这些状态码做测试验证,访问 URI /12-,用查询参 code=xxx 来检查这些状态码的效果,服务器不仅会在状态行里显示状态码,还会在响应头里用自定义的 Expect-Code 字段输出这个代码。

例如访问 http://www.chrono.com/12-1?code=415

接下来我就挑一些实际开发中比较有价值的状态码逐个详细介绍。

1××

1×× 类状态码属于提示信息,是协议处理的中间状态,实际能够用到的时候很少。

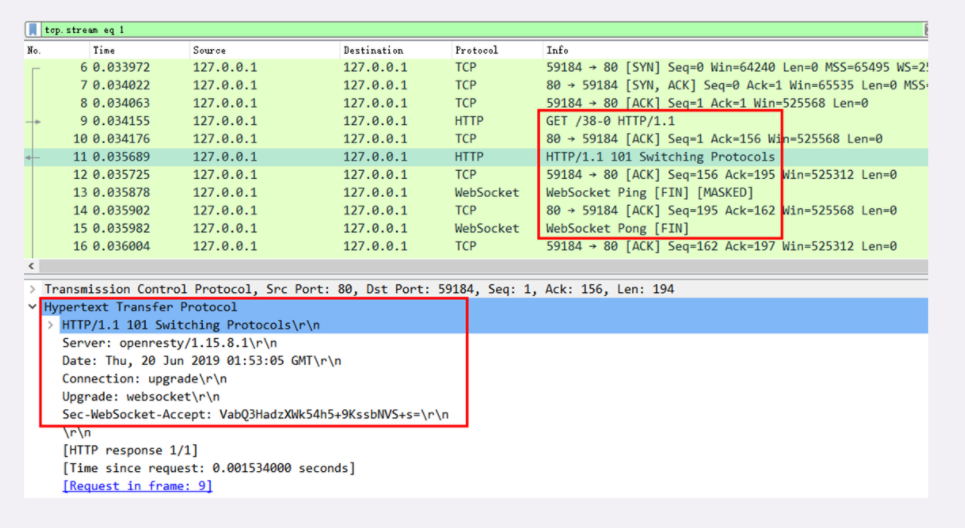

我们偶尔能够见到的是 101 Switching Protocols 。它的意思是客户端使用 Upgrade 头字段,要求在 HTTP 协议的基础上改成其他的协议继续通信,比如 WebSocket。而如果服务器也同意变更协议,就会发送状态码 101,但这之后的数据传输就不会再使用 HTTP 了。

2××

2×× 类状态码表示 服务器收到并成功处理了客户端的请求 ,这也是客户端最愿意看到的状态码。

200 OK

是最常见的成功状态码,表示一切正常,服务器如客户端所期望的那样返回了处理结果,如果是非 HEAD 请求,通常在响应头后都会有 body 数据。

204 No Content

是另一个很常见的成功状态码,它的含义与

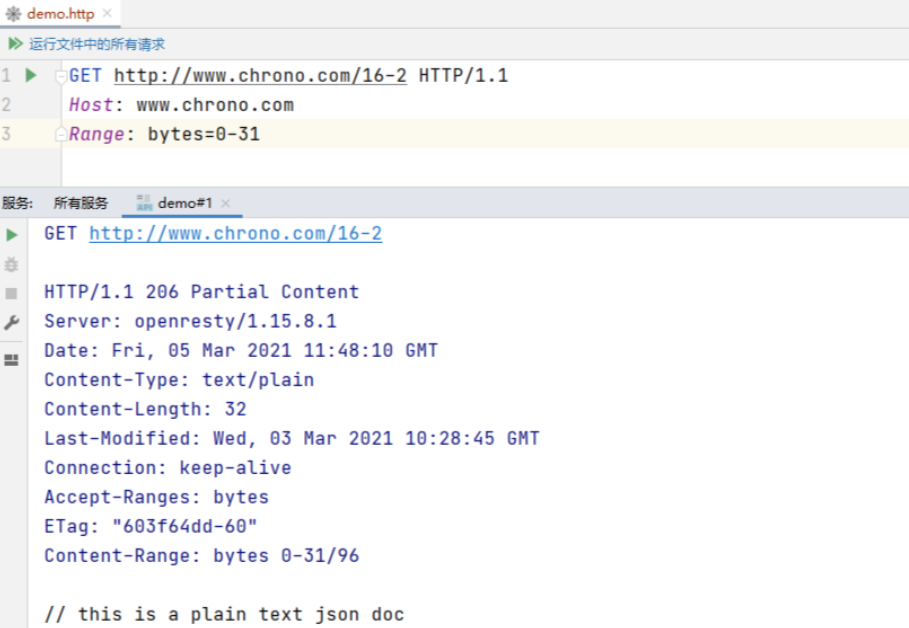

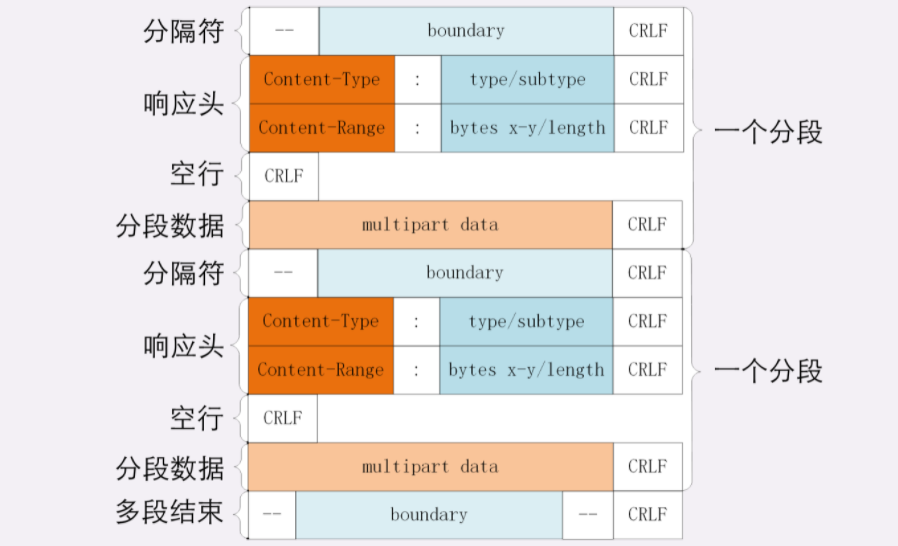

200 OK基本相同,但响应头后没有 body 数据。所以对于 Web 服务器来说,正确地区分 200 和 204 是很必要的。206 Partial Content

是 HTTP 分块下载或断点续传的基础,在客户端发送 范围请求、要求获取资源的部分数据时出现,它与 200 一样,也是服务器成功处理了请求,但 body 里的数据不是资源的全部,而是其中的一部分。

状态码 206 通常还会伴随着头字段 Content-Range ,表示响应报文里 body 数据的具体范围,供客户端确认,例如

Content-Range: bytes 0-99/2000,意思是此次获取的是总计 2000 个字节的前 100 个字节。

3××

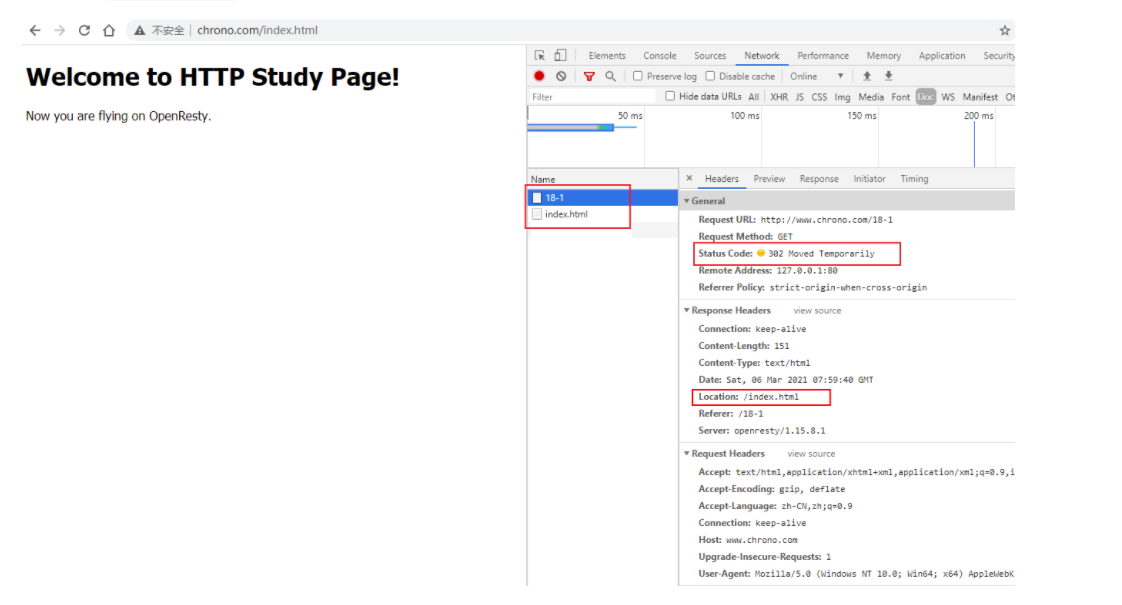

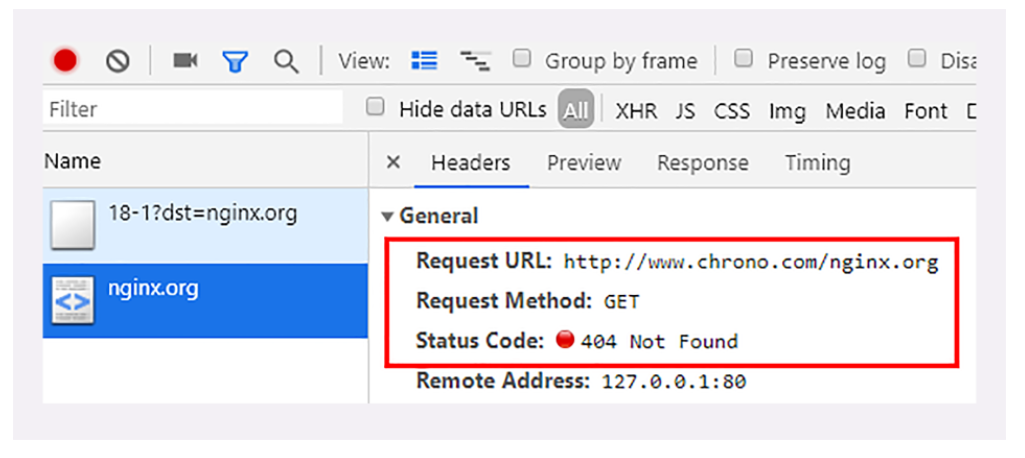

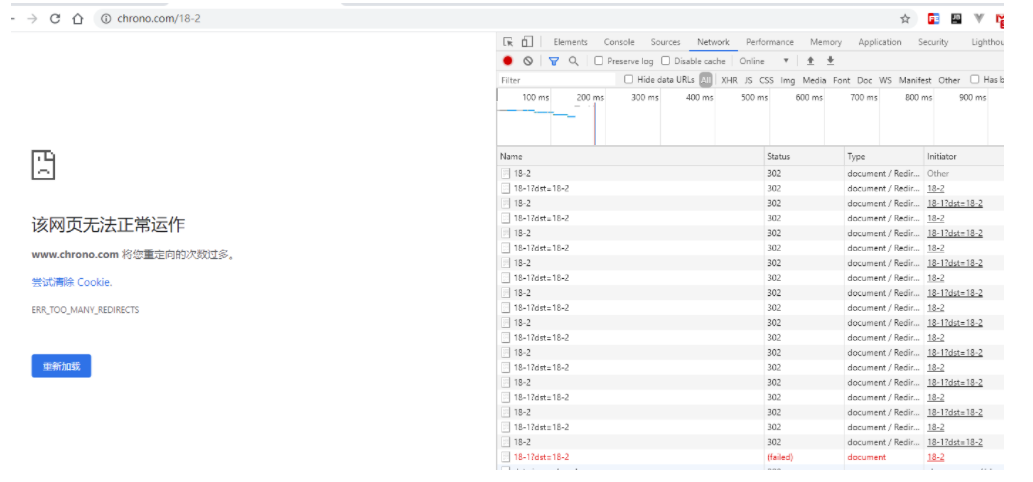

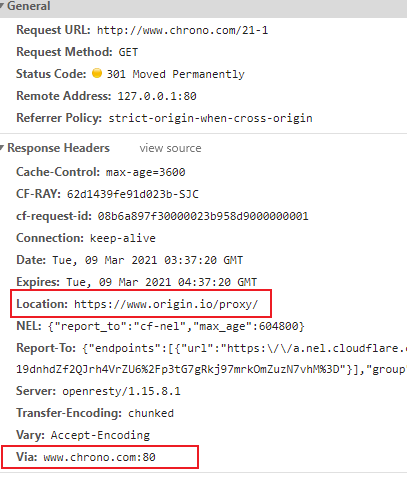

3×× 类状态码表示 客户端请求的资源发生了变动 ,客户端必须用新的 URI 重新发送请求获取资源,也就是通常所说的 重定向 ,包括著名的 301、302 跳转。

301 Moved Permanently

俗称 永久重定向 ,含义是此次请求的资源已经不存在了,需要改用改用新的 URI 再次访问。

302 Found

与 301 类似,曾经的描述短语是 Moved Temporarily ,俗称 临时重定向 ,意思是请求的资源还在,但需要暂时用另一个 URI 来访问。

301 和 302 都会在响应头里使用字段 Location 指明后续要跳转的 URI,最终的效果很相似,浏览器都会重定向到新的 URI。两者的根本区别在于语义,一个是 永久 ,一个是 临时 ,所以在场景、用法上差距很大。

比如,你的网站升级到了 HTTPS,原来的 HTTP 不打算用了,这就是永久的,所以要配置 301 跳转,把所有的 HTTP 流量都切换到 HTTPS。

再比如,今天夜里网站后台要系统维护,服务暂时不可用,这就属于临时 的,可以配置成 302 跳转,把流量临时切换到一个静态通知页面,浏览器看到这个 302 就知道这只是暂时的情况,不会做缓存优化,第二天还会访问原来的地址。

304 Not Modified 是一个比较有意思的状态码,它用于 If-Modified-Since 等条件请求,表示资源未修改,用于缓存控制。它不具有通常的跳转含义,但可以理解成 重定向已到缓存的文件(即缓存重定向)。

301、302 和 304 分别涉及了 HTTP 协议里重要的 重定向跳转 和 缓存控制 ,在之后的课程中我还会细讲。

#4××

4×× 类状态码表示 客户端发送的请求报文有误 ,服务器无法处理,它就是真正的 错误码 含义了。

400 Bad Request

是一个通用的错误码,表示请求报文有错误,但具体是数据格式错误、缺少请求头还是 URI 超长它没有明确说,只是一个笼统的错误,客户端看到 400 只会是一头雾水、不知所措。所以,在开发 Web 应用时应当尽量避免给客户端返回 400,而是要用其他更有明确含义的状态码。

403 Forbidden

实际上不是客户端的请求出错,而是表示服务器禁止访问资源。原因可能多种多样,例如信息敏感、法律禁止等,如果服务器友好一点,可以在 body 里详细说明拒绝请求的原因,不过现实中通常都是直接给一个闭门羹。

404 Not Found

可能是我们最常看见也是最不愿意看到的一个状态码,它的原意是资源在本服务器上未找到,所以无法提供给客户端。但现在已经被「用滥了」,只要服务器不高兴就可以给出个 404,而我们也无从得知后面到底是真的未找到,还是有什么别的原因,某种程度上它比 403 还要令人讨厌。

4×× 里剩下的一些代码较明确地说明了错误的原因,都很好理解,开发中常用的有:

- 405 Method Not Allowed:不允许使用某些方法操作资源,例如不允许 POST 只能 GET;

- 406 Not Acceptable:资源无法满足客户端请求的条件,例如请求中文但只有英文;

- 408 Request Timeout:请求超时,服务器等待了过长的时间;

- 409 Conflict:多个请求发生了冲突,可以理解为多线程并发时的竞态;

- 413 Request Entity Too Large:请求报文里的 body 太大;

- 414 Request-URI Too Long:请求行里的 URI 太大;

- 429 Too Many Requests:客户端发送了太多的请求,通常是由于服务器的限连策略;

- 431 Request Header Fields Too Large:请求头某个字段或总体太大;

5××

5×× 类状态码表示 客户端请求报文正确,但服务器在处理时内部发生了错误 ,无法返回应有的响应数据,是服务器端的错误码。

500 Internal Server Error

与 400 类似,也是一个通用的错误码,服务器究竟发生了什么错误我们是不知道的。不过对于服务器来说这应该算是好事,通常不应该把服务器内部的详细信息,例如出错的函数调用栈告诉外界。虽然不利于调试,但能够防止黑客的窥探或者分析。

501 Not Implemented

表示客户端请求的功能还不支持,这个错误码比 500 要温和一些,和即将开业,敬请期待的意思差不多,不过具体什么时候开业就不好说了。

502 Bad Gateway

通常是服务器作为网关或者代理时返回的错误码,表示服务器自身工作正常,访问后端服务器时发生了错误,但具体的错误原因也是不知道的。

503 Service Unavailable

表示服务器当前很忙,暂时无法响应服务,我们上网时有时候遇到的「网络服务正忙,请稍后重试」的提示信息就是状态码 503。

503 是一个「临时」的状态,很可能过几秒钟后服务器就不那么忙了,可以继续提供服务,所以 503 响应报文里通常还会有一个 Retry-After 字段,指示客户端可以在多久以后再次尝试发送请求。

小结

- 状态码在响应报文里表示了服务器对请求的处理结果;

- 状态码后的原因短语是简单的文字描述,可以自定义;

- 状态码是十进制的三位数,分为五类,从 100 到 599;

- 2×× 类状态码表示成功,常用的有 200、204、206;

- 3×× 类状态码表示重定向,常用的有 301、302、304;

- 4×× 类状态码表示客户端错误,常用的有 400、403、404;

- 5×× 类状态码表示服务器错误,常用的有 500、501、502、503。

课下作业

你在开发 HTTP 客户端,收到了一个非标准的状态码,比如 4××、5××,应当如何应对呢?

笔者认为:弹框出错误信息

你在开发 HTTP 服务器,处理请求时发现报文里缺了一个必需的 query 参数,应该如何告知客户端错误原因呢?

笔者认为:返回 400 状态,并把原因放在 body 中返回

课外小贴士

- 301 和 302 还有两个等价的状态码

308 Permanent Redirect和307 Temporary Redirect,但这两个状态码不允许后续的请求更改请求方法 - 愚人节玩笑协议 HTCPCP 里也定义了一个特殊的错误码:

418 I'm a teapot,表示服务器拒绝冲咖啡,因为「我是茶壶」

13 | HTTP 有哪些特点?

通过基础篇前几讲的学习,你应该已经知道了 HTTP 协议的基本知识,了解它的报文结构,请求头、响应头以及内部的请求方法、URI 和状态码等细节。

你会不会有种疑惑:HTTP 协议好像也挺简单的啊,凭什么它就能统治互联网这么多年呢?

所以接下来的这两讲,我会跟你聊聊 HTTP 协议的特点、优点和缺点。既要看到它好的一面,也要正视它不好的一面,只有全方位、多角度了解 HTTP,才能实现“扬长避短”,更好地利用 HTTP。

今天这节课主要说的是 HTTP 协议的特点,但不会讲它们的好坏,这些特点即有可能是优点,也有可能是缺点,你可以边听边思考。

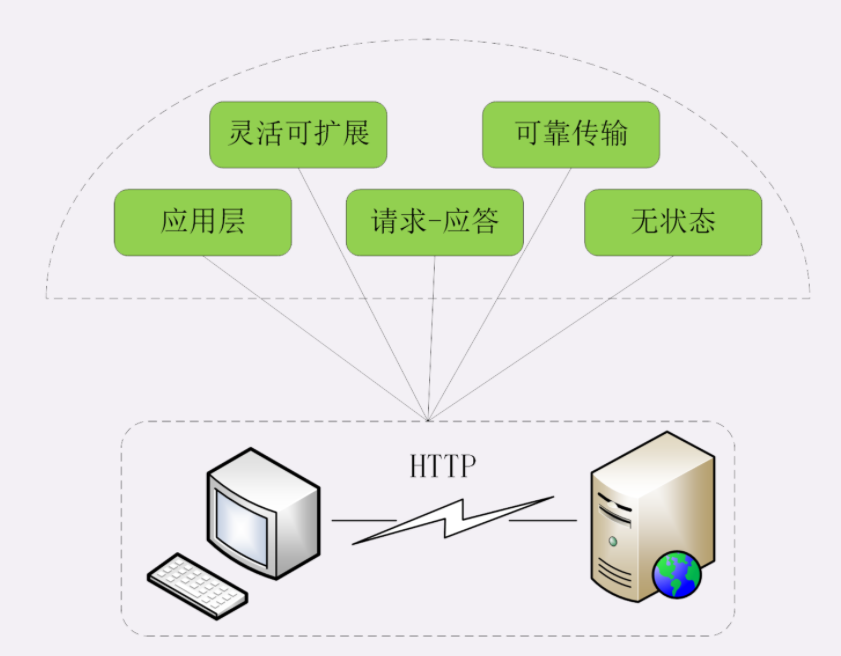

灵活可扩展

首先, HTTP 协议是一个 灵活可扩展 的传输协议。

HTTP 协议最初诞生的时候就比较简单,本着开放的精神只规定了报文的基本格式,比如用空格分隔单词,用换行分隔字段,header+body 等,报文里的各个组成部分都没有做严格的语法语义限制,可以由开发者任意定制。

所以,HTTP 协议就随着互联网的发展一同成长起来了。在这个过程中,HTTP 协议逐渐增加了请求方法、版本号、状态码、头字段等特性。而 body 也不再限于文本形式的 TXT 或 HTML,而是能够传输图片、音频视频等任意数据,这些都是源于它的灵活可扩展的特点。

而那些 RFC 文档,实际上也可以理解为是对已有扩展的 承认和标准化,实现了 「从实践中来,到实践中去」的良性循环。

也正是因为这个特点,HTTP 才能在三十年的历史长河中「屹立不倒」,从最初的低速实验网络发展到现在的遍布全球的高速互联网,始终保持着旺盛的生命力。

可靠传输

第二个特点, HTTP 协议是一个“可靠”的传输协议。

这个特点显而易见,因为 HTTP 协议是基于 TCP/IP 的,而 TCP 本身是一个 可靠 的传输协议,所以 HTTP 自然也就继承了这个特性,能够在请求方和应答方之间“可靠”地传输数据。

它的具体做法与 TCP/UDP 差不多,都是对实际传输的数据(entity)做了一层包装,加上一个头,然后调用 Socket API,通过 TCP/IP 协议栈发送或者接收。

不过我们必须正确地理解 可靠 的含义,HTTP 并不能 100% 保证数据一定能够发送到另一端,在网络繁忙、连接质量差等恶劣的环境下,也有可能收发失败。 可靠 只是向使用者提供了一个 承诺 ,会在下层用多种手段 尽量 保证数据的完整送达。

当然,如果遇到光纤被意外挖断这样的极端情况,即使是神仙也不能发送成功。所以,可靠传输是指在网络基本正常的情况下数据收发必定成功,借用运维里的术语,大概就是 「3 个 9」或者「4 个 9」的程度吧。

应用层协议

第三个特点,HTTP 协议是一个应用层的协议。

这个特点也是不言自明的,但却很重要。

在 TCP/IP 诞生后的几十年里,虽然出现了许多的应用层协议,但它们都仅关注很小的应用领域,局限在很少的应用场景。例如 FTP 只能传输文件、SMTP 只能发送邮件、SSH 只能远程登录等,在通用的数据传输方面 完全不能打 。

所以 HTTP 凭借着 可携带任意头字段和实体数据的报文结构 ,以及连接控制、缓存代理等方便易用的特性,一出现就技压群雄,迅速成为了应用层里的明星协议。只要不太苛求性能,HTTP 几乎可以传递一切东西,满足各种需求,称得上是一个万能的协议。

套用一个网上流行的段子,HTTP 完全可以用开玩笑的口吻说:不要误会,我不是针对 FTP,我是说在座的应用层各位,都是垃圾。

请求 - 应答

第四个特点,HTTP 协议使用的是请求 - 应答通信模式。

这个请求 - 应答模式是 HTTP 协议最根本的通信模型,通俗来讲就是 一发一收、有来有去 ,就像是写代码时的函数调用,只要填好请求头里的字段,调用后就会收到答复。

请求 - 应答模式也明确了 HTTP 协议里通信双方的定位,永远是请求方先发起连接和请求 ,是主动的 ,而应答方只有在收到请求后才能答复,是被动的,如果没有请求时不会有任何动作。

当然,请求方和应答方的角色也不是绝对的,在浏览器 - 服务器的场景里,通常服务器都是应答方,但如果将它用作代理连接后端服务器,那么它就可能同时扮演请求方和应答方的角色。

HTTP 的请求 - 应答模式也恰好契合了传统的 C/S(Client/Server)系统架构,请求方作为客户端、应答方作为服务器。所以,随着互联网的发展就出现了 B/S(Browser/Server)架构,用轻量级的浏览器代替笨重的客户端应用,实现零维护的瘦客户端,而服务器则摈弃私有通信协议转而使用 HTTP 协议。

此外,请求 - 应答模式也完全符合 RPC(Remote Procedure Call)的工作模式,可以把 HTTP 请求处理封装成远程函数调用,导致了 WebService、RESTful 和 gPRC 等的出现。

无状态

第五个特点,HTTP 协议是无状态的。

这个所谓的 状态 应该怎么理解呢?

状态其实就是客户端或者服务器里保存的一些数据或者标志,记录了通信过程中的一些变化信息。

你一定知道,TCP 协议是有状态的,一开始处于 CLOSED 状态,连接成功后是 ESTABLISHED 状态,断开连接后是 FIN-WAIT 状态,最后又是 CLOSED 状态。

这些状态就需要 TCP 在内部用一些数据结构去维护,可以简单地想象成是个标志量,标记当前所处的状态,例如 0 是 CLOSED,2 是 ESTABLISHED 等等。

再来看 HTTP,那么对比一下 TCP 就看出来了,在整个协议里没有规定任何的状态 ,客户端和服务器永远是处在一种 无知 的状态。建立连接前两者互不知情,每次收发的报文也都是互相独立的,没有任何的联系。收发报文也不会对客户端或服务器产生任何影响,连接后也不会要求保存任何信息。

无状态 形象地来说就是没有记忆能力。比如,浏览器发了一个请求,说「我是小明,请给我 A 文件。」,服务器收到报文后就会检查一下权限,看小明确实可以访问 A 文件,于是把文件发回给浏览器。接着浏览器还想要 B 文件,但服务器不会记录刚才的请求状态,不知道第二个请求和第一个请求是同一个浏览器发来的,所以浏览器必须还得重复一次自己的身份才行:「我是刚才的小明,请再给我 B 文件。」

我们可以再对比一下 UDP 协议,不过它是无连接也无状态的,顺序发包乱序收包,数据包发出去后就不管了,收到后也不会顺序整理。而 HTTP 是有连接无状态,顺序发包顺序收包,按照收发的顺序管理报文。

但不要忘了 HTTP 是 灵活可扩展 的,虽然标准里没有规定状态,但完全能够在协议的框架里给它打个补丁,增加这个特性。

其他特点

除了以上的五大特点,其实 HTTP 协议还可以列出非常多的特点,例如传输的实体数据可缓存可压缩、可分段获取数据、支持身份认证、支持国际化语言等。但这些并不能算是 HTTP 的基本特点,因为这都是由第一个 灵活可扩展 的特点所衍生出来的。

小结

- HTTP 是灵活可扩展的,可以任意添加头字段实现任意功能;

- HTTP 是可靠传输协议,基于 TCP/IP 协议“尽量”保证数据的送达;

- HTTP 是应用层协议,比 FTP、SSH 等更通用功能更多,能够传输任意数据;

- HTTP 使用了请求 - 应答模式,客户端主动发起请求,服务器被动回复请求;

- HTTP 本质上是无状态的,每个请求都是互相独立、毫无关联的,协议不要求客户端或服务器记录请求相关的信息。

课下作业

就如同开头我讲的那样,你能说一下今天列出的这些 HTTP 的特点中哪些是优点,哪些是缺点吗?

笔者认为:以上特点在既定的场景中就是优点也可能是缺点,比如无状态,需要额外的来打补丁实现

不同的应用场合有不同的侧重方面,你觉得哪个特点对你来说是最重要的呢?

笔者认为:灵活可扩展是最重要的,不然也不会屹立三十年不倒了

课外小贴士

- 如果要 100% 保证数据收发成功就不能使用 HTTP 或则 TCP 协议了,而是要用各种消息中间件(MQ),如 RabbitMQ、ZeroMQ、Kafka 等

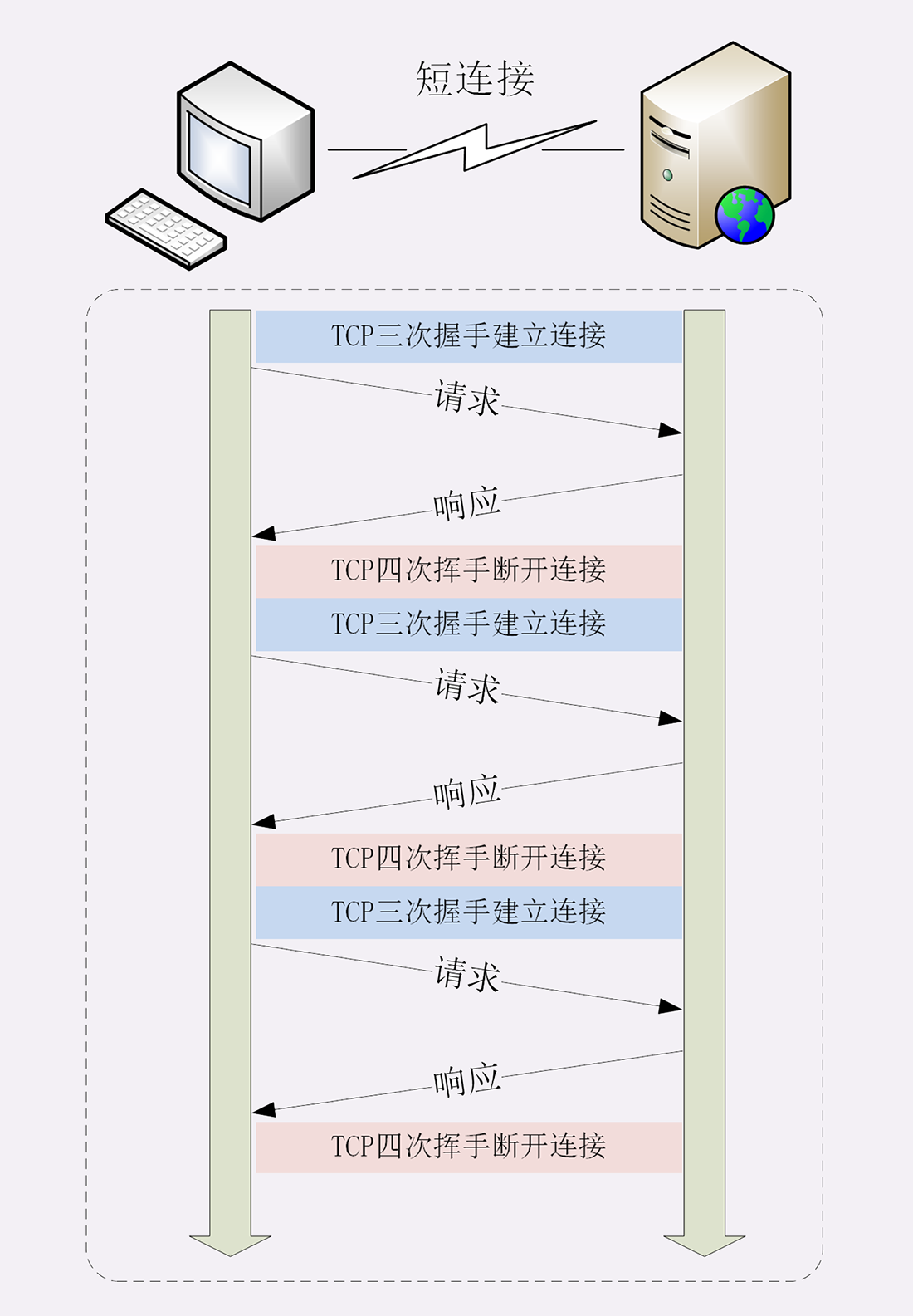

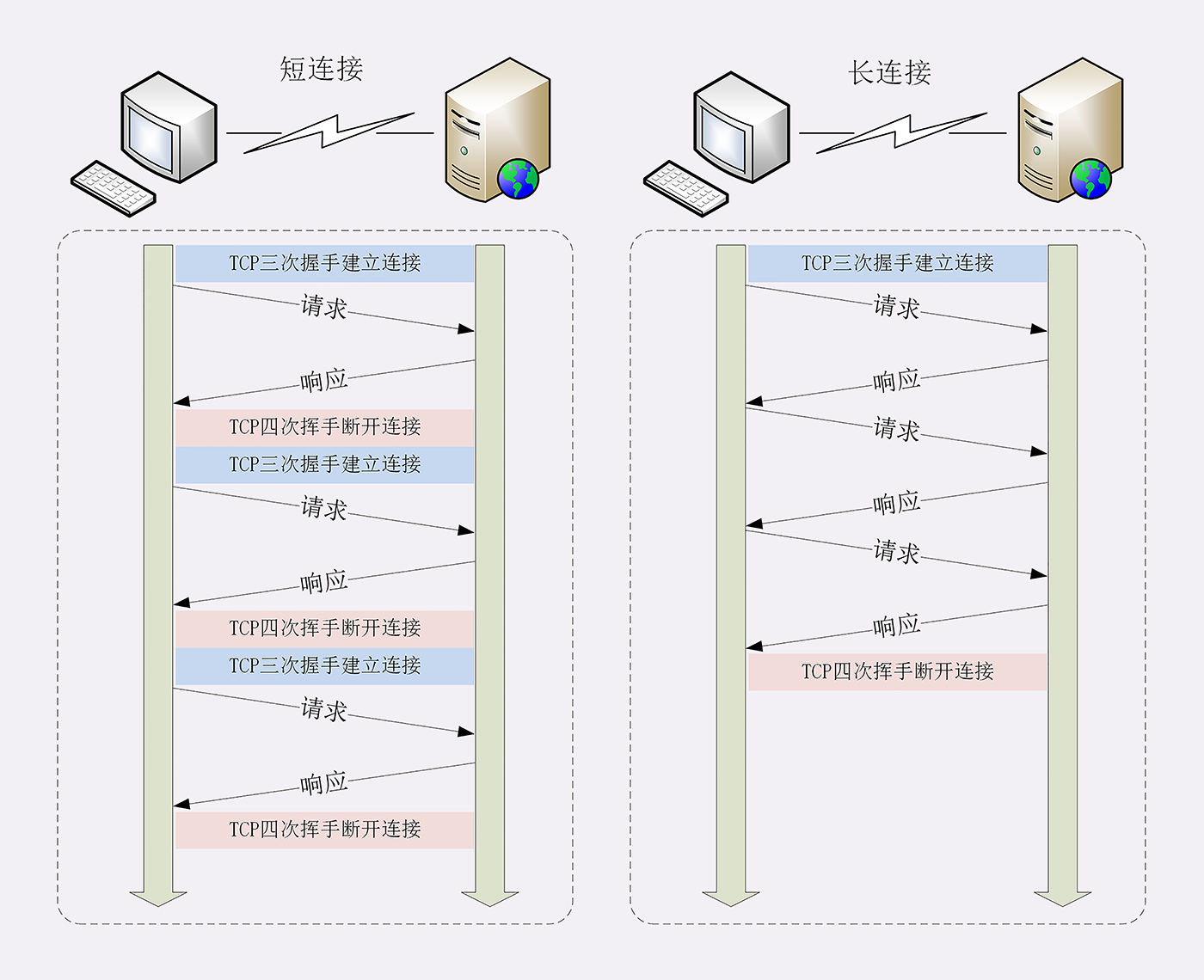

- 以前 HTTP 协议还有一个 无连接 的特点,指的是协议不保持连接状态,每次请求应答后都会关闭连接,这就和 UDP 几乎一模一样了。但这样很影响性能,在 HTTP/1.1 里就改成了总是默认启用 keepalive 长连接机制,所以现在的 HTTP 已经不再是 无连接 的了

- 注意 HTTP 的 无状态 特点与响应头里的 状态码 是完全不相关的两个概念,状态码表示的是此次报文处理的结果,并不会导致服务器内部状态变化

14 | HTTP有哪些优点?又有哪些缺点?

上一讲我介绍了 HTTP 的五个基本特点,这一讲要说的则是它的优点和缺点。其实这些也应该算是 HTTP 的特点,但这一讲会更侧重于评价它们的优劣和好坏。

上一讲我也留了两道课下作业,不知道你有没有认真思考过,今天可以一起来看看你的答案与我的观点想法是否相符,共同探讨。

不过在正式开讲之前我还要提醒你一下,今天的讨论范围仅限于 HTTP/1.1 ,所说的优点和缺点也仅针对 HTTP/1.1。实际上,专栏后续要讲的 HTTPS 和 HTTP/2 都是对 HTTP/1.1 优点的发挥和缺点的完善。

简单、灵活、易于扩展

初次接触 HTTP 的人都会认为,HTTP 协议是很 简单 的,基本的报文格式就是 header+body,头部信息也是简单的文本格式,用的也都是常见的英文单词,即使不去看 RFC 文档,只靠猜也能猜出个八九不离十。

可不要小看了 简单 这个优点,它不仅降低了学习和使用的门槛,能够让更多的人研究和开发 HTTP 应用,而且我在 第 1 讲时就说过,简单蕴含了进化和扩展的可能性,所谓 少即是多,把简单的系统变复杂,要比把复杂的系统变简单容易得多。

所以,在简单这个最基本的设计理念之下,HTTP 协议又多出了 灵活和易于扩展 的优点。

灵活和易于扩展 实际上是一体的,它们互为表里、相互促进,因为灵活所以才会易于扩展,而易于扩展又反过来让 HTTP 更加灵活,拥有更强的表现能力。

HTTP 协议里的请求方法、URI、状态码、原因短语、头字段等每一个核心组成要素都没有被写死,允许开发者任意定制、扩充或解释,给予了浏览器和服务器最大程度的信任和自由,也正好符合了互联网自由与平等的精神——缺什么功能自己加个字段或者错误码什么的补上就是了。

「请勿跟踪」所使用的头字段 DNT(Do Not Track)就是一个很好的例子。它最早由 Mozilla 提出,用来保护用户隐私,防止网站监测追踪用户的偏好。不过可惜的是 DNT 从推出至今有差不多七八年的历史,但很多网站仍然选择无视 DNT。虽然 DNT 基本失败了,但这也正说明 HTTP 协议是灵活自由的,不会受单方面势力的压制。

灵活、易于扩展的特性还表现在 HTTP 对可靠传输的定义上,它不限制具体的下层协议,不仅可以使用 TCP、UNIX Domain Socket,还可以使用 SSL/TLS,甚至是基于 UDP 的 QUIC,下层可以随意变化,而上层的语义则始终保持稳定。

应用广泛、环境成熟

HTTP 协议的另一大优点是 应用广泛 ,软硬件环境都非常成熟。

随着互联网特别是移动互联网的普及,HTTP 的触角已经延伸到了世界的每一个角落:从简单的 Web 页面到复杂的 JSON、XML 数据,从台式机上的浏览器到手机上的各种 APP,从看新闻、泡论坛到购物、理财、「吃鸡」,你很难找到一个没有使用 HTTP 的地方。

不仅在应用领域,在开发领域 HTTP 协议也得到了广泛的支持。它并不限定某种编程语言或者操作系统,所以天然具有 跨语言、跨平台 的优越性。而且,因为本身的简单特性很容易实现,所以几乎所有的编程语言都有 HTTP 调用库和外围的开发测试工具,这一点我觉得就不用再举例了吧,你可能比我更熟悉。

HTTP 广泛应用的背后还有许多硬件基础设施支持,各个互联网公司和传统行业公司都不遗余力地「触网」,购买服务器开办网站,建设数据中心、CDN 和高速光纤,持续地优化上网体验,让 HTTP 运行的越来越顺畅。

应用广泛 的这个优点也就决定了:无论是创业者还是求职者,无论是做网站服务器还是写应用客户端,HTTP 协议都是必须要掌握的基本技能。

无状态

看过了两个优点,我们再来看看一把 双刃剑 ,也就是上一讲中说到的 无状态,它对于 HTTP 来说既是优点也是缺点。

无状态有什么好处呢?

因为服务器没有记忆能力,所以就不需要额外的资源来记录状态信息,不仅实现上会简单一些,而且还能减轻服务器的负担,能够把更多的 CPU 和内存用来对外提供服务。

而且,无状态也表示服务器都是相同的,没有状态的差异,所以可以很容易地组成集群,让负载均衡把请求转发到任意一台服务器,不会因为状态不一致导致处理出错,使用堆机器的笨办法轻松实现高并发高可用。

那么,无状态又有什么坏处呢?

既然服务器没有记忆能力,它就无法支持需要连续多个步骤的事务操作。例如电商购物,首先要登录,然后添加购物车,再下单、结算、支付,这一系列操作都需要知道用户的身份才行,但无状态服务器是不知道这些请求是相互关联的,每次都得问一遍身份信息,不仅麻烦,而且还增加了不必要的数据传输量。

所以,HTTP 协议最好是既无状态又有状态,不过还真有鱼和熊掌两者兼得这样的好事,这就是小甜饼 Cookie 技术(后面章节讲解)。

明文

HTTP 协议里还有一把优缺点一体的双刃剑,就是 明文传输。

明文 意思就是协议里的报文(准确地说是 header 部分)不使用二进制数据,而是用简单可阅读的文本形式。

对比 TCP、UDP 这样的二进制协议,它的优点显而易见,不需要借助任何外部工具,用浏览器、Wireshark 或者 tcpdump 抓包后,直接用肉眼就可以很容易地查看或者修改,为我们的开发调试工作带来极大的便利。

当然,明文的缺点也是一样显而易见,HTTP 报文的所有信息都会暴露在光天化日之下,在漫长的传输链路的每一个环节上都毫无隐私可言 ,不怀好意的人只要侵入了这个链路里的某个设备,简单地旁路一下流量,就可以实现对通信的窥视。

你有没有听说过免费 WiFi 陷阱之类的新闻呢?

黑客就是利用了 HTTP 明文传输的缺点,在公共场所架设一个 WiFi 热点开始钓鱼,诱骗网民上网。一旦你连上了这个 WiFi 热点,所有的流量都会被截获保存 ,里面如果有银行卡号、网站密码等敏感信息的话那就危险了,黑客拿到了这些数据就可以冒充你为所欲为。

不安全

与明文缺点相关但不完全等同的另一个缺点是不安全。

安全有很多的方面,明文只是 机密 方面的一个缺点,在 身份认证 和 完整性校验 这两方面 HTTP 也是欠缺的。

身份认证简单来说就是 怎么证明你就是你 。在现实生活中比较好办,你可以拿出身份证、驾照或者护照,上面有照片和权威机构的盖章,能够证明你的身份。

但在虚拟的网络世界里这却是个麻烦事。HTTP 没有提供有效的手段来确认通信双方的真实身份。虽然协议里有一个基本的认证机制,但因为刚才所说的明文传输缺点,这个机制几乎可以说是「纸糊的」,非常容易被攻破。如果仅使用 HTTP 协议,很可能你会连到一个页面一模一样但却是个假冒的网站,然后再被钓走各种私人信息。

HTTP 协议也不支持「完整性校验」,数据在传输过程中容易被窜改而无法验证真伪。

比如,你收到了一条银行用 HTTP 发来的消息:小明向你转账一百元,你无法知道小明是否真的就只转了一百元,也许他转了一千元或者五十元,但被黑客窜改成了一百元,真实情况到底是什么样子 HTTP 协议没有办法给你答案。

虽然银行可以用 MD5、SHA1 等算法给报文加上数字摘要,但还是因为明文这个致命缺点,黑客可以连同摘要一同修改,最终还是判断不出报文是否被窜改。

为了解决 HTTP 不安全的缺点,所以就出现了 HTTPS,这个我们以后再说。

性能

最后我们来谈谈 HTTP 的性能,可以用六个字来概括:不算差,不够好 。

HTTP 协议基于 TCP/IP,并且使用了请求 - 应答的通信模式,所以性能的关键就在这两点上。

必须要说的是,TCP 的性能是不差的,否则也不会纵横互联网江湖四十余载了,而且它已经被研究的很透,集成在操作系统内核里经过了细致的优化,足以应付大多数的场景。

只可惜如今的江湖已经不是从前的江湖,现在互联网的特点是移动和高并发,不能保证稳定的连接质量,所以在 TCP 层面上 HTTP 协议有时候就会表现的不够好。

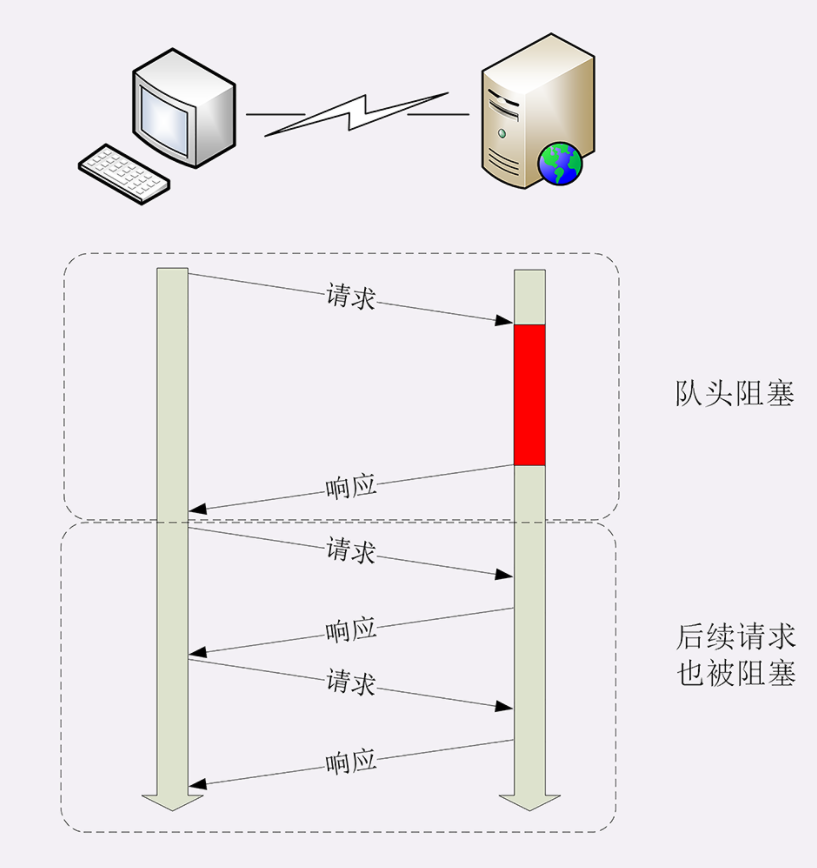

而 请求 - 应答 模式则加剧了 HTTP 的性能问题,这就是著名的 队头阻塞(Head-of-line blocking),当顺序发送的请求序列中的一个请求因为某种原因被阻塞时,在后面排队的所有请求也一并被阻塞,会导致客户端迟迟收不到数据。

为了解决这个问题,就诞生出了一个专门的研究课题 Web 性能优化,HTTP 官方标准里就有 缓存 一章(RFC7234),非官方的花招就更多了,例如切图、数据内嵌与合并,域名分片、JavaScript 黑科技等等。

不过现在已经有了终极解决方案:HTTP/2 和 HTTP/3,后面我也会展开来讲。

小结

- HTTP 最大的优点是简单、灵活和易于扩展;

- HTTP 拥有成熟的软硬件环境,应用的非常广泛,是互联网的基础设施;

- HTTP 是无状态的,可以轻松实现集群化,扩展性能,但有时也需要用 Cookie 技术来实现“有状态”;

- HTTP 是明文传输,数据完全肉眼可见,能够方便地研究分析,但也容易被窃听;

- HTTP 是不安全的,无法验证通信双方的身份,也不能判断报文是否被窜改;

- HTTP 的性能不算差,但不完全适应现在的互联网,还有很大的提升空间。

虽然 HTTP 免不了这样那样的缺点,但你也不要怕,别忘了它有一个最重要的灵活可扩展的优点,所有的缺点都可以在这个基础上想办法解决,接下来的进阶篇和安全篇就会讲到。

课下作业

- 你最喜欢的 HTTP 优点是哪个?最不喜欢的缺点又是哪个?为什么?

- 你能够再进一步扩展或补充论述今天提到这些优点或缺点吗?

- 你能试着针对这些缺点提出一些自己的解决方案吗?

课外小贴士

- 简洁至上,也是 Apple 公司前领导人乔布斯所崇尚的设计理念

- 与 DNT 类似的还有 P3P(Platform for Privacy Preferences Project)字段,用来控制网站对用户的隐私访问,同样也失败了

- 处于安全原因,绝大多数网站都封禁了 80/8080 以外的端口号,只允许 HTTP 协议穿透,这也是造成 HTTP 流行的客观原因之一

- HTTP/1.1 以文本格式传输 header,有严重的数据冗余,也影响了它的性能

15 | 海纳百川:HTTP 的实体数据

这一讲是进阶篇的第一讲,从今天开始,我会用连续的 8 讲的篇幅来详细解析 HTTP 协议里的各种头字段,包括定义、功能、使用方式、注意事项等等。学完了这些课程,你就可以完全掌握 HTTP 协议。

在前面的基础篇里我们了解了 HTTP 报文的结构,知道一个 HTTP 报文是由 header+body 组成的。但那时我们主要研究的是 header,没有涉及到 body。所以,进阶篇的第一讲就从 HTTP 的 body 谈起。

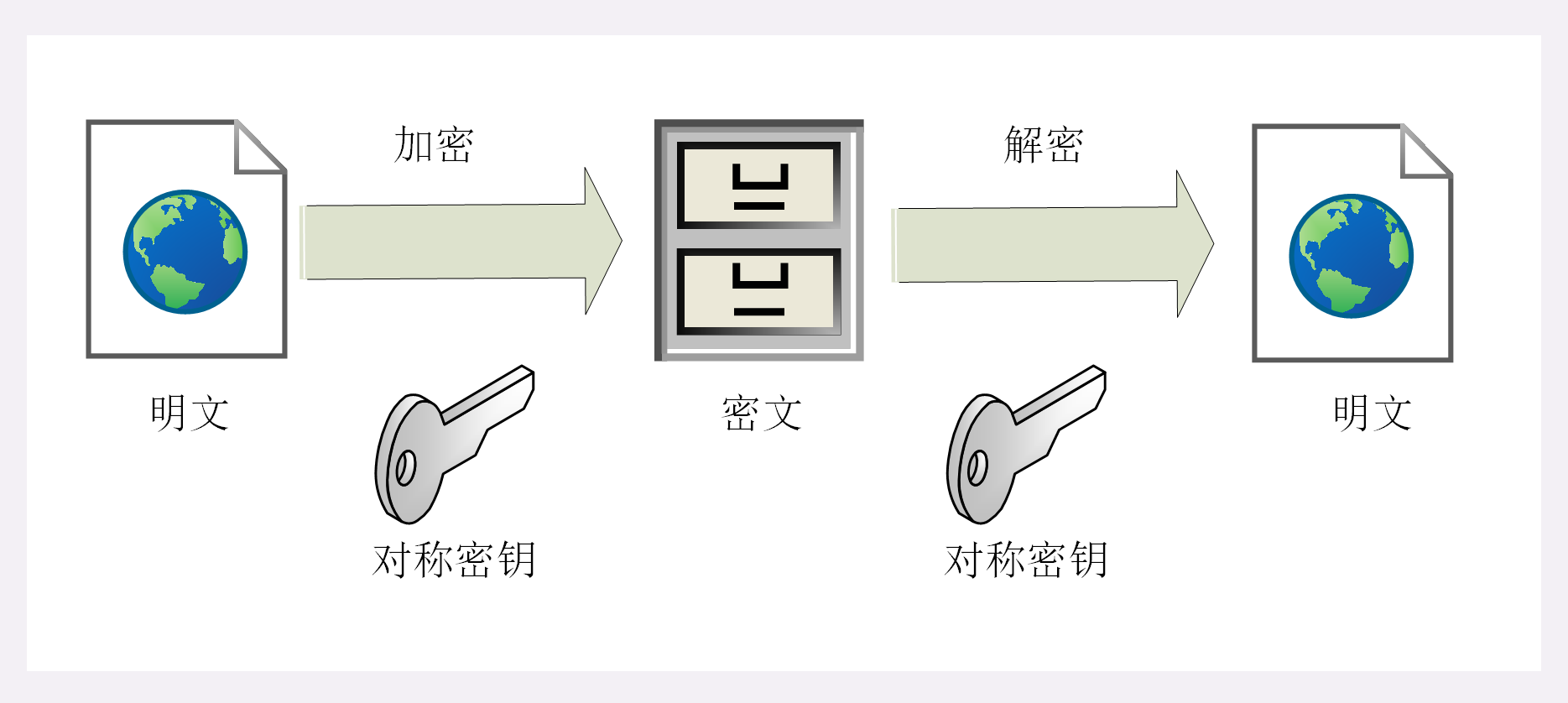

数据类型与编码

在 TCP/IP 协议栈里,传输数据基本上都是 header+body 的格式。但 TCP、UDP 因为是传输层的协议,它们不会关心 body 数据是什么,只要把数据发送到对方就算是完成了任务。

而 HTTP 协议则不同,它是应用层的协议,数据到达之后工作只能说是完成了一半,还必须要告诉上层应用这是什么数据才行,否则上层应用就会「不知所措」。

你可以设想一下,假如 HTTP 没有告知数据类型的功能,服务器把一大坨数据发给了浏览器,浏览器看到的是一个黑盒子,这时候该怎么办呢?

当然,它可以猜。因为很多数据都是有固定格式的,所以通过检查数据的前几个字节也许就能知道这是个 GIF 图片、或者是个 MP3 音乐文件,但这种方式无疑十分低效,而且有很大几率会检查不出来文件类型。

幸运的是,早在 HTTP 协议诞生之前就已经有了针对这种问题的解决方案,不过它是用在电子邮件系统里的,让电子邮件可以发送 ASCII 码以外的任意数据,方案的名字叫做 多用途互联网邮件扩展(Multipurpose Internet Mail Extensions),简称为 MIME。

MIME 是一个很大的标准规范,但 HTTP 只是顺手牵羊取了其中的一部分,用来标记 body 的数据类型 ,这就是我们平常总能听到的 MIME type。

MIME 把数据分成了 八大类 ,每个大类下再细分出多个子类,形式是 type/subtype 的字符串,巧得很,刚好也符合了 HTTP 明文的特点,所以能够很容易地纳入 HTTP 头字段里。

这里简单列举一下在 HTTP 里经常遇到的几个类别:

- text:即文本格式的可读数据,我们最熟悉的应该就是

text/html了,表示超文本文档,此外还有纯文本text/plain、样式表text/css等。 - image:即图像文件,有

image/gif、image/jpeg、image/png等。 audio/video:音频和视频数据,例如audio/mpeg、video/mp4等。- application:数据格式不固定,可能是文本也可能是二进制,必须由上层应用程序来解释。常见的有

application/json,application/javascript、application/pdf等,另外,如果实在是不知道数据是什么类型,像刚才说的黑盒,就会是application/octet-stream,即不透明的二进制数据 。

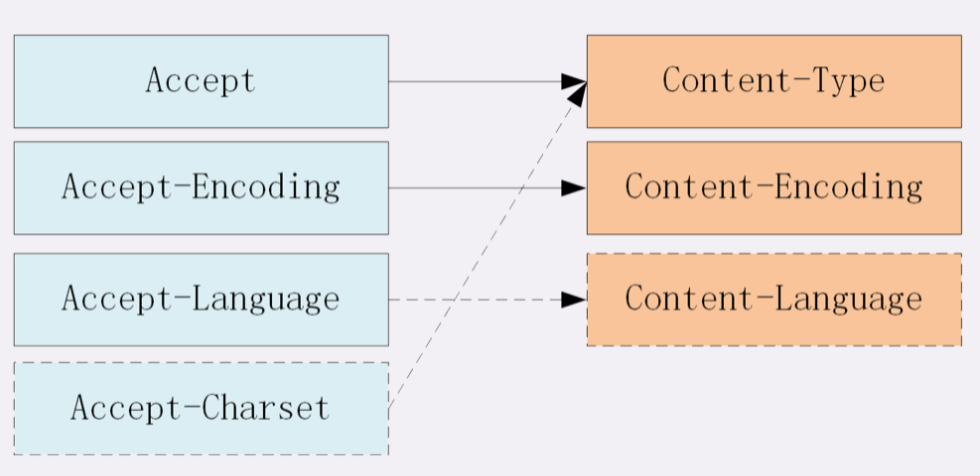

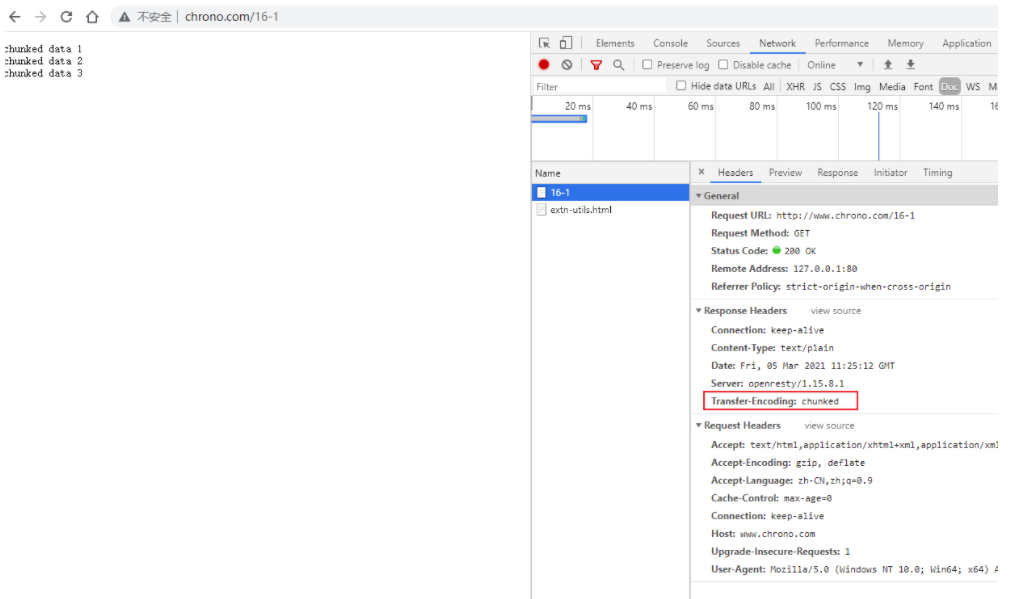

但仅有 MIME type 还不够,因为 HTTP 在传输时为了节约带宽,有时候还会 压缩数据 ,为了不要让浏览器继续猜,还需要有一个 Encoding type ,告诉数据是用的什么编码格式,这样对方才能正确解压缩,还原出原始的数据。

比起 MIME type 来说,Encoding type 就少了很多,常用的只有下面三种:

- gzip:GNU zip 压缩格式,也是互联网上最流行的压缩格式;

- deflate:zlib(deflate)压缩格式,流行程度仅次于 gzip;

- br:一种专门为 HTTP 优化的新压缩算法(Brotli)。

数据类型使用的头字段

有了 MIME type 和 Encoding type,无论是浏览器还是服务器就都可以轻松识别出 body 的类型,也就能够正确处理数据了。

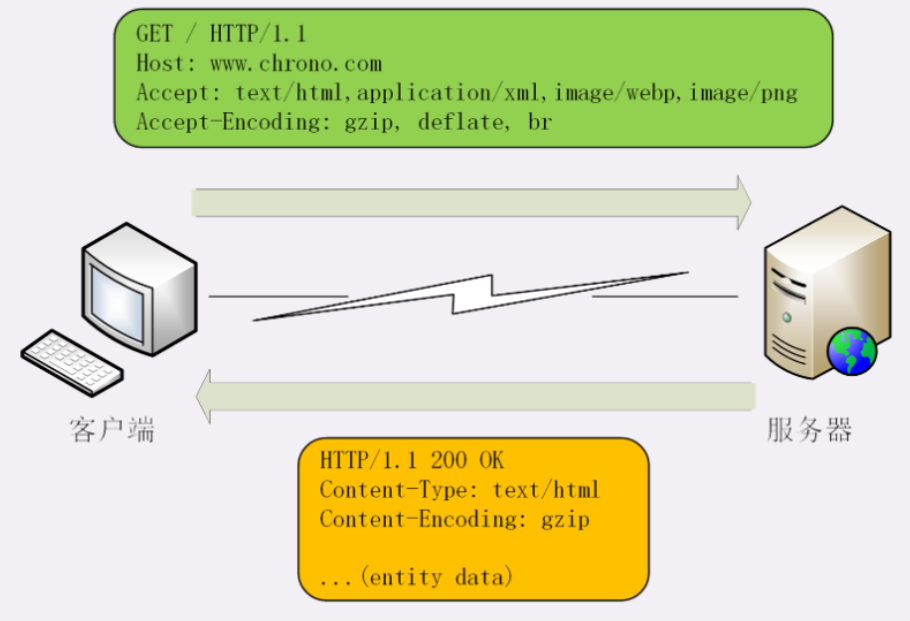

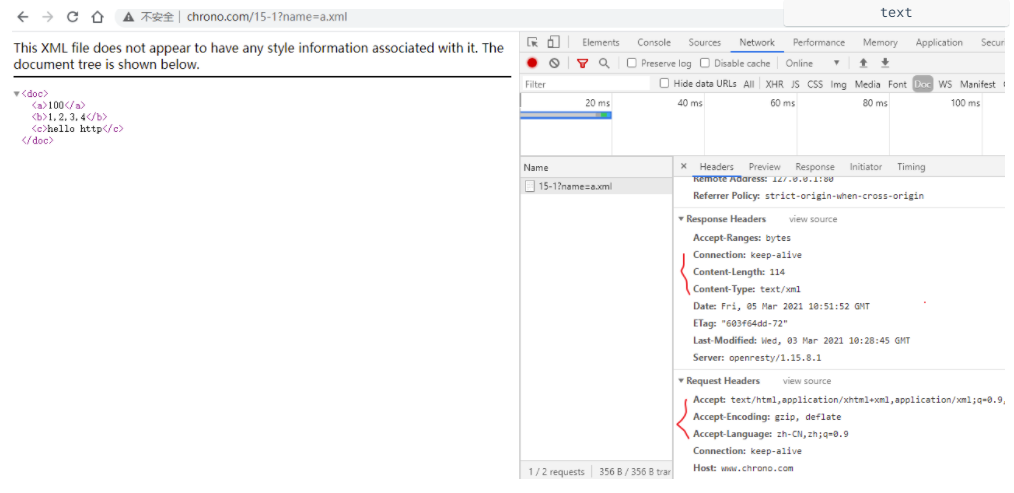

HTTP 协议为此定义了两个 Accept 请求头字段和两个 Content 实体头字段,用于客户端和服务器进行 内容协商。也就是说,客户端用 Accept 头告诉服务器希望接收什么样的数据 ,而服务器用 Content 头告诉客户端实际发送了什么样的数据。

Accept 字段标记的是 客户端可理解的 MIME type ,可以用 , 做分隔符列出多个类型,让服务器有更多的选择余地,例如下面的这个头:

Accept: text/html,application/xml,image/webp,image/png 这就是告诉服务器:我能够看懂 HTML、XML 的文本,还有 webp 和 png 的图片,请给我这四类格式的数据。

相应的,服务器会在响应报文里用头字段 Content-Type 告诉实体数据的真实类型:

Content-Type: text/html

Content-Type: image/png这样浏览器看到报文里的类型是 text/html 就知道是 HTML 文件,会调用排版引擎渲染出页面,看到 image/png 就知道是一个 PNG 文件,就会在页面上显示出图像。

Accept-Encoding 字段标记的是 客户端支持的压缩格式 ,例如上面说的 gzip、deflate 等,同样也可以用 , 列出多个,服务器可以选择其中一种来压缩数据,实际使用的压缩格式放在响应头字段 Content-Encoding 里。

Accept-Encoding: gzip, deflate, br

Content-Encoding: gzip不过这两个字段是可以省略的,如果请求报文里没有 Accept-Encoding 字段,就表示客户端不支持压缩数据;如果响应报文里没有 Content-Encoding 字段,就表示响应数据没有被压缩。

TIP

Content-Type 字段不仅仅用在响应中,它是实体(body)字段,标识 body 中的内容是什么,也就是说可以在请求头和响应头中使用

语言类型与编码

MIME type 和 Encoding type 解决了计算机理解 body 数据的问题,但互联网遍布全球,不同国家不同地区的人使用了很多不同的语言,虽然都是 text/html ,但如何让浏览器显示出每个人都可理解可阅读的语言文字呢?

这实际上就是 国际化 的问题。HTTP 采用了与数据类型相似的解决方案,又引入了两个概念:语言类型与字符集。

所谓的 语言类型 就是人类使用的自然语言,例如英语、汉语、日语等,而这些自然语言可能还有下属的地区性方言,所以在需要明确区分的时候也要使用 type-subtype 的形式,不过这里的格式与数据类型不同, 分隔符不是 / , 而是 - 。

举几个例子:en 表示任意的英语,en-US 表示美式英语,en-GB 表示英式英语,而 zh-CN 就表示我们最常使用的汉语。

关于自然语言的计算机处理还有一个更麻烦的东西叫做 字符集 。

在计算机发展的早期,各个国家和地区的人们「各自为政」,发明了许多字符编码方式来处理文字,比如英语世界用的 ASCII、汉语世界用的 GBK、BIG5,日语世界用的 Shift_JIS 等。同样的一段文字,用一种编码显示正常,换另一种编码后可能就会变得一团糟。

所以后来就出现了 Unicode 和 UTF-8,把世界上所有的语言都容纳在一种编码方案里,UTF-8 编码 的 Unicode 也成为了互联网上的标准字符集。

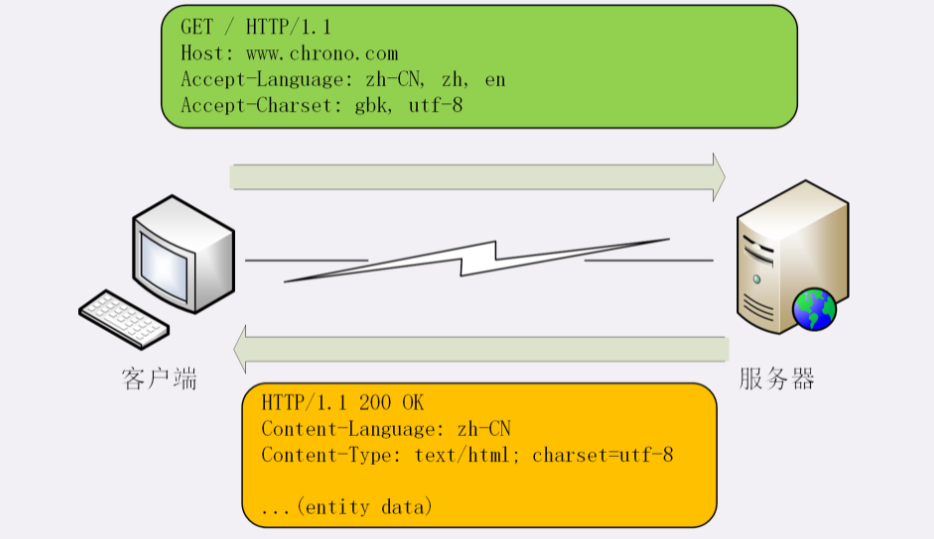

语言类型使用的头字段

同样的,HTTP 协议也使用 Accept 请求头字段和 Content 实体头字段,用于客户端和服务器就语言与编码进行 内容协商 。

Accept-Language 字段标记了 客户端可理解的自然语言 ,也允许用 , 做分隔符列出多个类型,例如:

Accept-Language: zh-CN, zh, en这个请求头会告诉服务器:最好给我 zh-CN 的汉语文字,如果没有就用其他的汉语方言,如果还没有就给英文。

相应的,服务器应该在响应报文里用头字段 Content-Language 告诉客户端实体数据使用的实际语言类型:

Content-Language: zh-CN字符集在 HTTP 里使用的请求头字段是 Accept-Charset ,但响应头里却没有对应的 Content-Charset,而是在Content-Type 字段的数据类型后面用 charset=xxx 来表示,这点需要特别注意。

例如,浏览器请求 GBK 或 UTF-8 的字符集,然后服务器返回的是 UTF-8 编码,就是下面这样:

Accept-Charset: gbk, utf-8

Content-Type: text/html; charset=utf-8 不过现在的浏览器都支持多种字符集,通常不会发送 Accept-Charset,而服务器也不会发送 Content-Language,因为使用的语言完全可以由字符集推断出来,所以在请求头里一般只会有 Accept-Language 字段,响应头里只会有 Content-Type 字段。

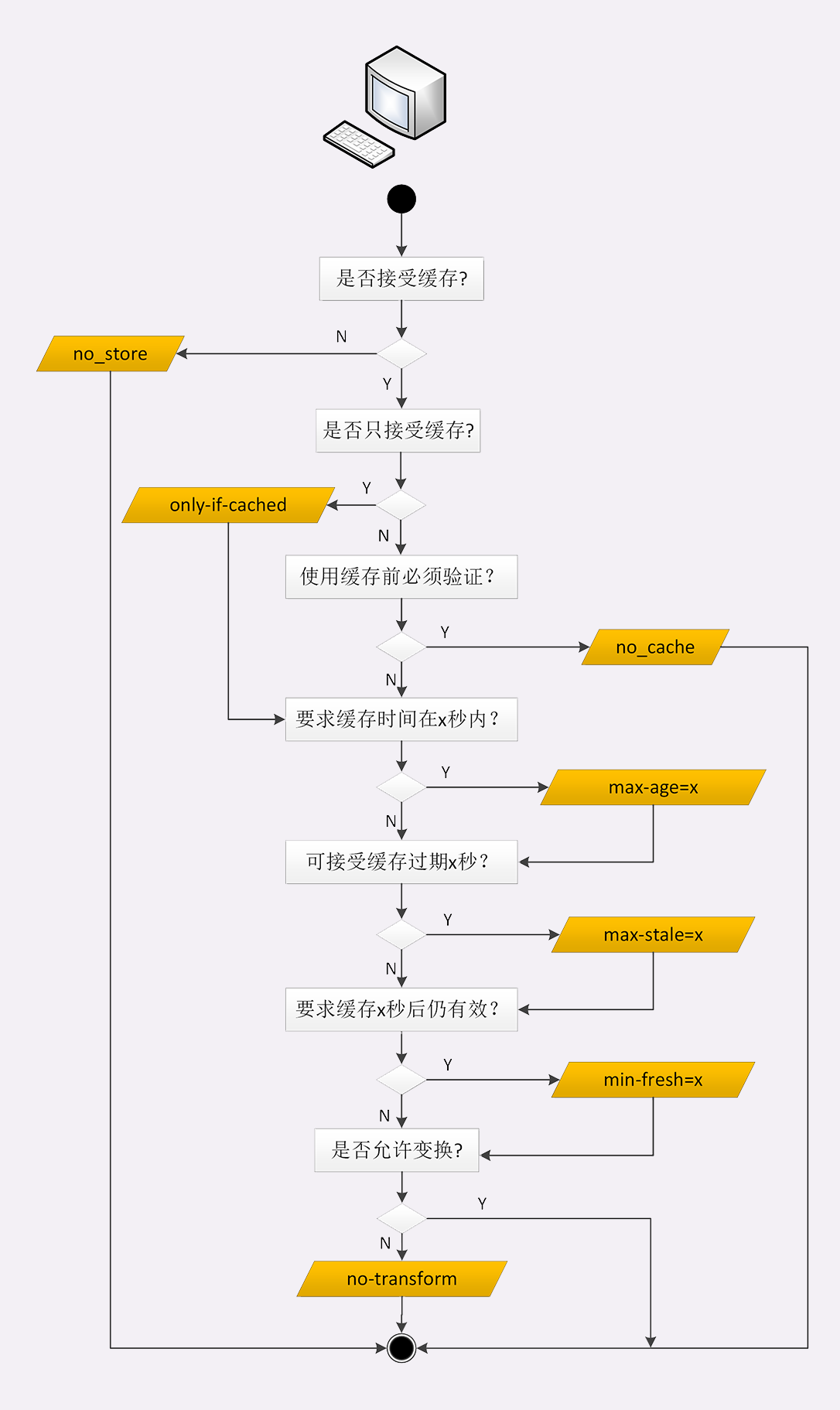

内容协商的质量值

在 HTTP 协议里用 Accept、Accept-Encoding、Accept-Language 等请求头字段进行内容协商的时候,还可以用一种特殊的 q 参数表示权重来设定优先级,这里的 q 是 quality factor的意思。

权重的最大值是 1,最小值是 0.01,默认值是 1,如果值是 0 就表示拒绝。具体的形式是在数据类型或语言代码后面加一个 ; ,然后是 q=value 。

这里要提醒的是 ; 的用法,在大多数编程语言里 ; 的断句语气要强于 , ,而在 HTTP 的内容协商里却恰好反了过来,; 的意义是小于 , 的。

例如下面的 Accept 字段:

Accept: text/html,application/xml;q=0.9,*/*;q=0.8它表示浏览器最希望使用的是 HTML 文件,权重是 1,其次是 XML 文件,权重是 0.9,最后是任意数据类型,权重是 0.8。服务器收到请求头后,就会计算权重,再根据自己的实际情况优先输出 HTML 或者 XML。

内容协商的结果

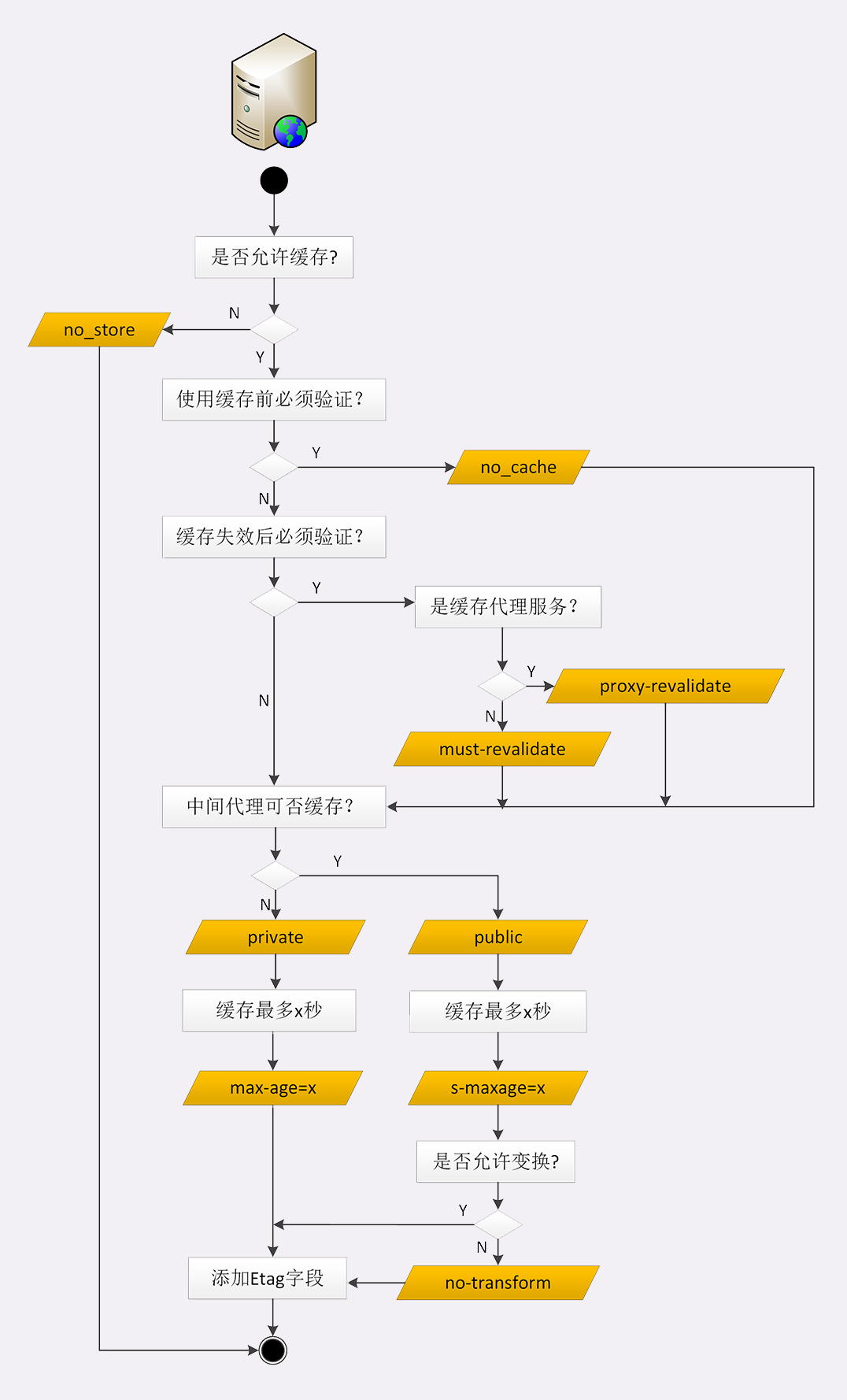

内容协商的过程是不透明的,每个 Web 服务器使用的算法都不一样。但有的时候,服务器会在响应头里多加一个Vary 字段,记录服务器在内容协商时参考的请求头字段,给出一点信息,例如:

Vary: Accept-Encoding,User-Agent,Accept这个 Vary 字段表示服务器依据了 Accept-Encoding、User-Agent 和 Accept 这三个头字段,然后决定了发回的响应报文。

Vary 字段可以认为是响应报文的一个特殊的 版本标记 。每当 Accept 等请求头变化时,Vary 也会随着响应报文一起变化。也就是说,同一个 URI 可能会有多个不同的「版本」,主要用在传输链路中间的代理服务器实现缓存服务 ,这个之后讲 HTTP 缓存 时还会再提到。

动手实验

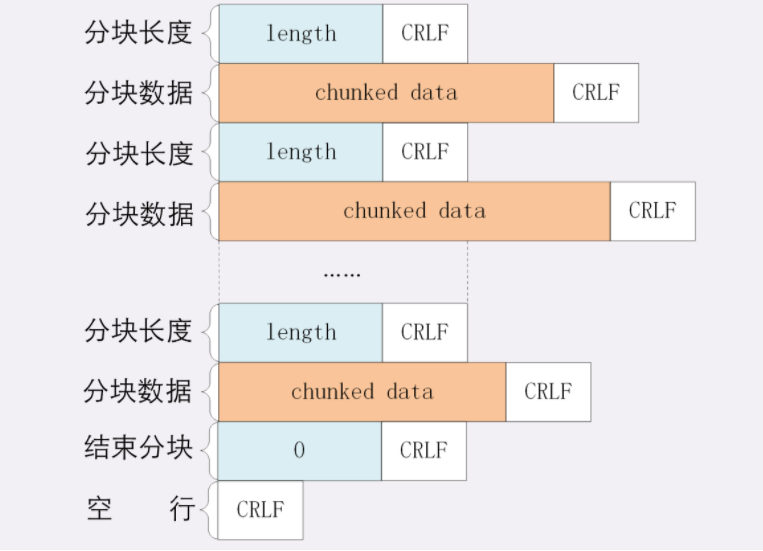

上面讲完了理论部分,接下来就是实际动手操作了。可以用我们的实验环境,在 www 目录下有一个 mime 目录,里面预先存放了几个文件,可以用 URI /15-1?name=file 的形式访问,例如:

在 Chrome 里打开开发者工具,就能够看到 Accept 和 Content 头:

http://www.chrono.com/15-1?name=a.json

http://www.chrono.com/15-1?name=a.xml

你也可以把任意的文件拷贝到 mime 目录下,比如压缩包、MP3、图片、视频等,再用 Chrome 访问,观察更多的 MIME type。

有了这些经验后,你还可以离开实验环境,直接访问各大门户网站,看看真实网络世界里的 HTTP 报文是什么样子的。

小结

今天我们学习了 HTTP 里的数据类型和语言类型,在这里为今天的内容做个小结。

- 数据类型表示实体数据的内容是什么,使用的是 MIME type,相关的头字段是 Accept 和 Content-Type;

- 数据编码表示实体数据的压缩方式,相关的头字段是 Accept-Encoding 和 Content-Encoding;

- 语言类型表示实体数据的自然语言,相关的头字段是 Accept-Language 和 Content-Language;

- 字符集表示实体数据的编码方式,相关的头字段是 Accept-Charset 和 Content-Type;

- 客户端需要在请求头里使用 Accept 等头字段与服务器进行内容协商,要求服务器返回最合适的数据;

- Accept 等头字段可以用

,顺序列出多个可能的选项,还可以用;q=参数来精确指定权重。

TIP

Accept、Accept-xx 是告诉 服务端 ,我能解释什么

这里也不一定是对的,就像后面讲解的 Accept-Ranges: bytes 分块请求,就是服务器端响应给客户端的

Content-xxx:告诉 对方 ,我给你的是什么,也就是说,可以在请求和响应中使用

#课下作业

试着解释一下这个请求头

Accept-Encoding: gzip, deflate;q=1.0, *;q=0.5, br;q=0,再模拟一下服务器的响应头。笔者认为:优先使用 gzip 压缩,其次 deflate,其他的压缩方式,br 方式我不能识别

响应头:

Content-Encodeing: gzip;假设你要使用 POST 方法向服务器提交一些 JSON 格式的数据,里面包含有中文,请求头应该是什么样子的呢?

注意题意,问的是提交,不是接受服务端的结果

Content-Length: 92 Content-Type: application/json; charset=utf-8charset 可以省略,大部分的应用服务器都默认是 utf8

试着用快递发货收货比喻一下 MIME、Encoding 等概念。